Исследование группы ученых из Мичиганского университета и Университета Южной Каролины ставит под сомнение давнее убеждение о том, что программное обеспечение может автоматически доверять аппаратным датчикам, которые поставляют автономным системам информацию, необходимую для принятия решений.

Согласно результатам научной работы, звуковые волны можно использовать для взлома важных датчиков в широком спектре технологических устройств, включая смартфоны, автомобили, медицинскую технику и Интернет вещей.

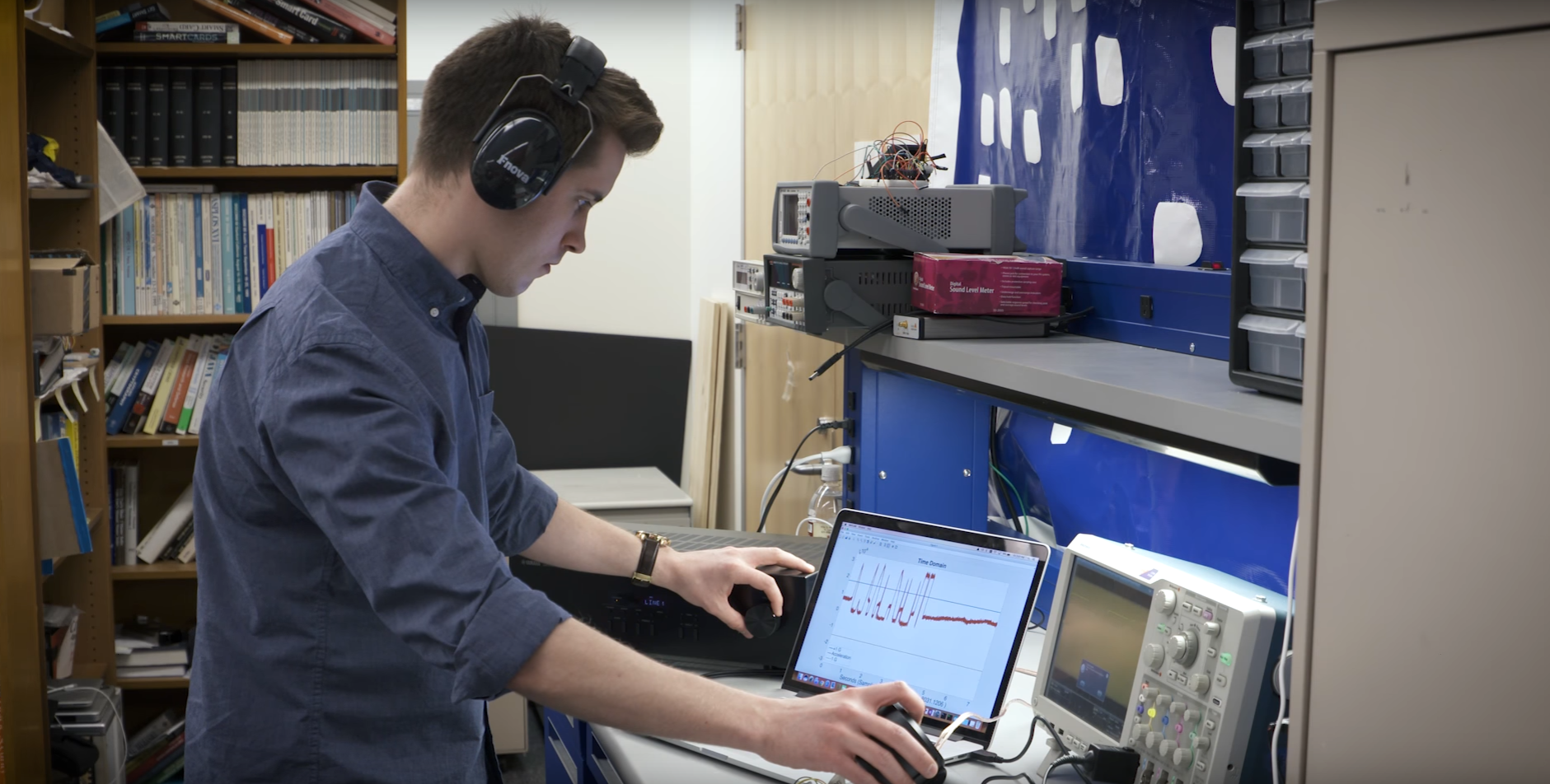

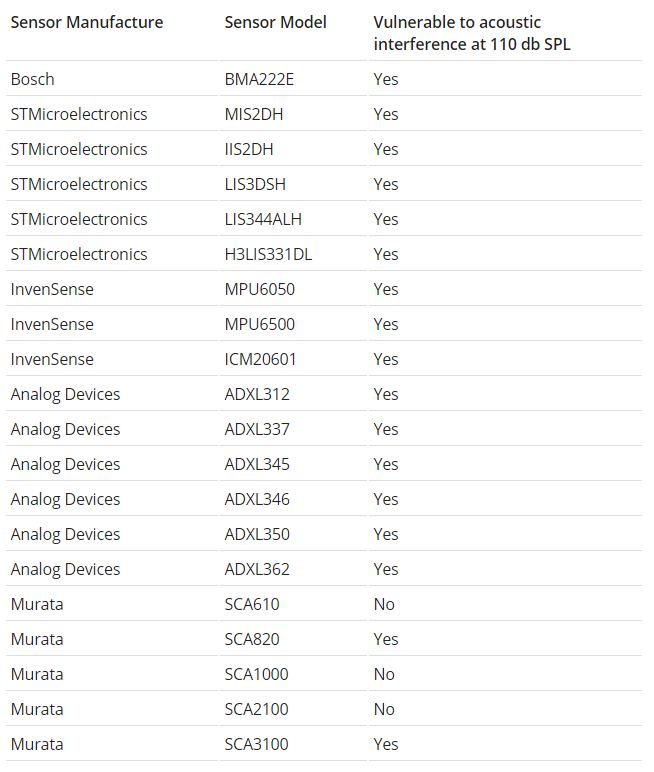

В этом исследовании изучались инерциальные датчики – емкостные МЭМС-акселерометры, измеряющие изменение скорости объекта в трех измерениях. Команда исследователей использовала точно настроенные акустические сигналы, чтобы обмануть 20 различных моделей акселерометров, регистрирующих движения. Такой подход позволил обнаружить бэкдор, с помощью которого можно было управлять другими элементами системы.

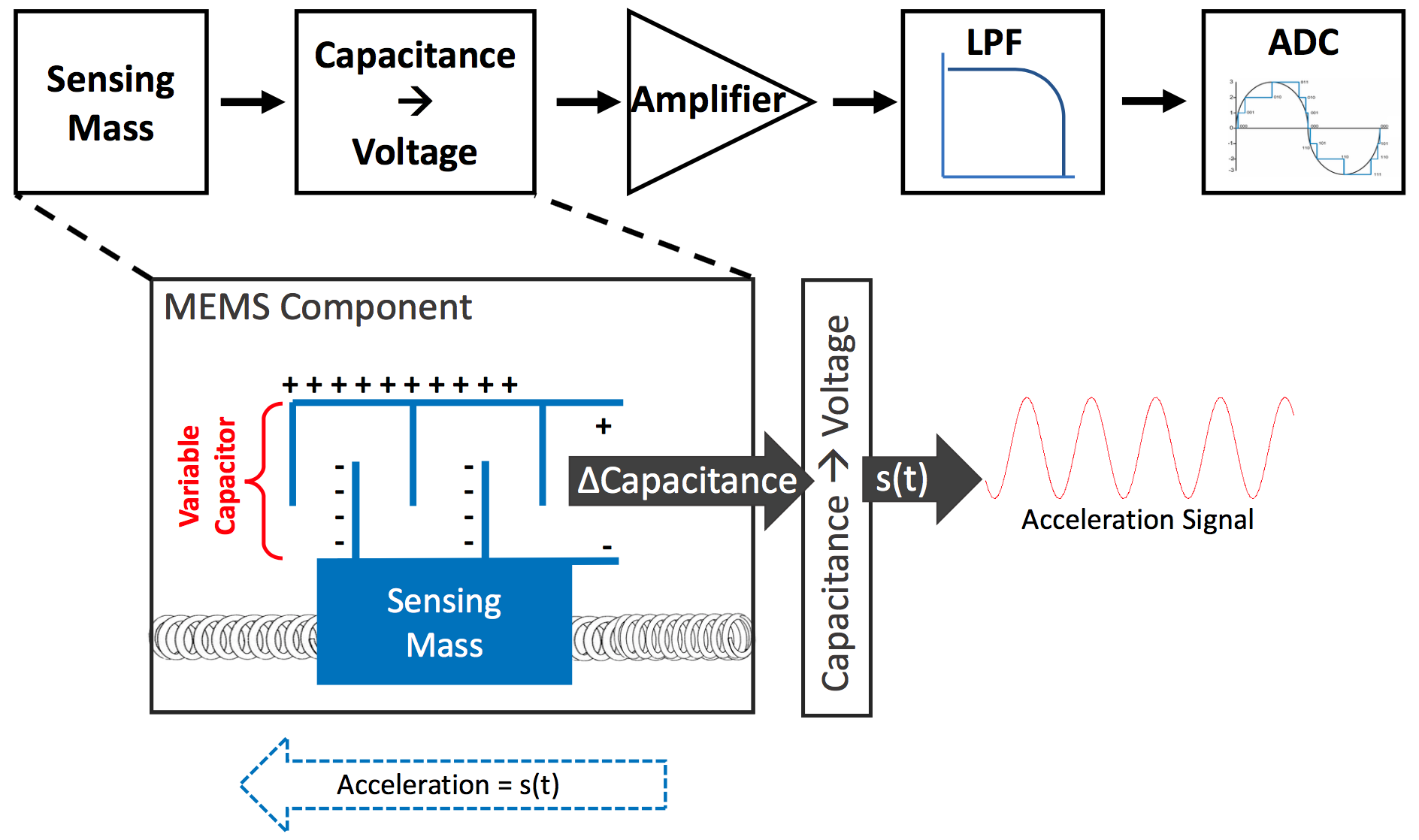

Основы физики аппаратных средств позволили ученым обмануть датчики и заставить их передавать ложную информацию в микропроцессор. Емкостные МЭМС-акселерометры для измерения ускорения регистрируют отклонение инерционной массы. При воздействии силы инерционная масса изменяется, вызывая изменение емкости, которое преобразуется в аналоговый сигнал.

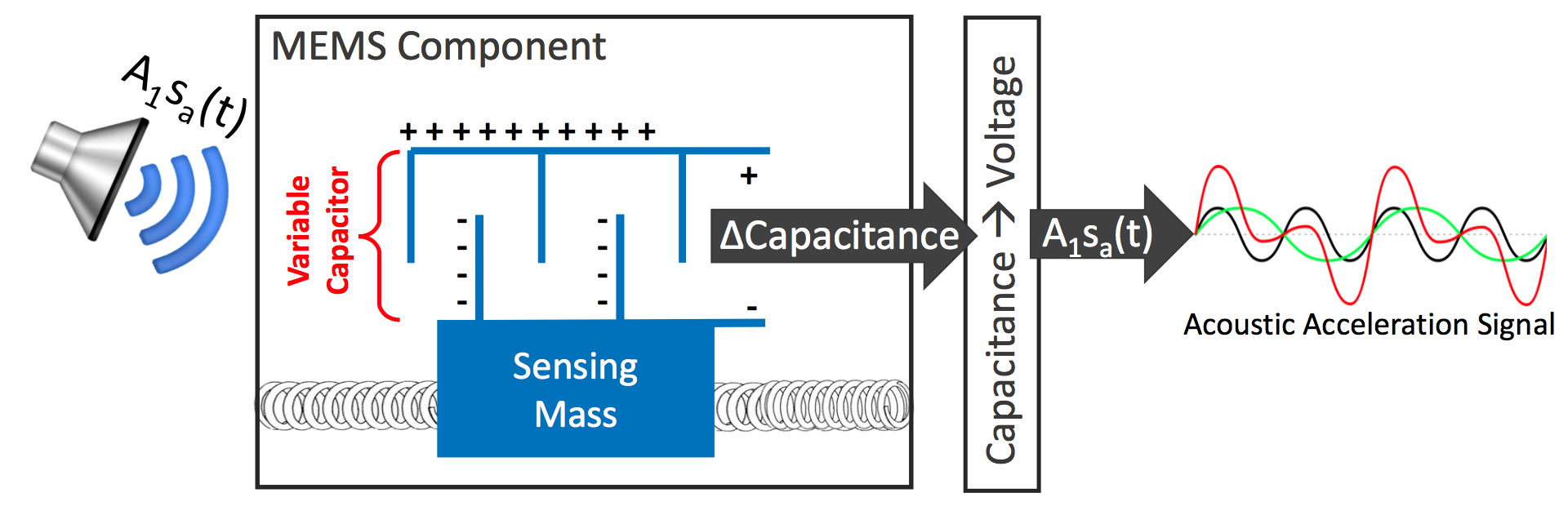

Воздействие звукового давления на чувствительную пружинно-массовую систему может сместить ее, тем самым создавая ложные сигналы ускорения. Эти поддельные сигналы ускорения коррелируют с сигналом акустических помех.

Важно отметить, что резонансная частота пружинно-массовой системы – характеристика того, как она спроектированна на физическом уровне, и для успешного обмана частота акустических помех должна ей соответствовать.

Исследователи провели несколько показательных демонстраций: аудиосигнал из простого динамика за $5 заставил браслет Fitbit показывать тысячи фальшивых шагов. В другом случае включали на смартфоне вредоносный музыкальный файл, и динамик управлял акселерометром другого смартфона, на котором приложение Android «крутило баранку» игрушечного автомобиля. Еще одна музыкальная дорожка вывела из строя акселерометр Samsung Galaxy S5, который вместо графика показаний выводил слово WALNUT (грецкий орех).

Команда исследователей также отмечает, что нарушить поведение акселерометра можно даже в сочетании с видео и музыкой, которые автоматически воспроизводятся с сайтов, вложений электронной почты, получением уведомлений и прочим.

МЭМС-акселерометры уже установлены в тысячи устройств и бытовых приборов. Автономные системы, такие как беспилотные летательные аппараты и автопилоты автомобилей, принимают решения на основе того, что подсказывают их датчики. Если автономные системы не смогут доверять своим чувствам-датчикам, то безопасность и надежность их находится под угрозой. В случае, когда система или устройство использует уязвимый датчик МЭМС для принятия решений, злоумышленники могут использовать их в качестве вектора атаки.

Чтобы добиться такого эффекта, исследователи определили резонансные частоты 20 различных акселерометров пяти производителей. В своих экспериментах они не использовали шумы ниже 110 дБ, но отмечают, что более низкие амплитуды могут также негативно повлиять на различные датчики.

Другие датчики МЭМС, включая гироскопы, также потенциально восприимчивы к звуковой атаке. В ходе своих экспериментов ученые обнаружили дополнительные уязвимости. Так, например, при разработке цифровых низкочастотных фильтров, которые отсеивают самые высокие частоты, а также усилителей, не учитывались проблемы безопасности.

Чтобы защитить датчики от звуковой атаки, необходимо использовать сочетание различных методов, однако существует два основных подхода:

- Располагать МЭМС-датчики таким образом, чтобы ограничить воздействие звуковых помех. Например, окружить его звукоизоляционным материалом.

- Развернуть алгоритмы обработки данных, отклоняющих аномально ускоряющиеся сигналы, особенно с частотами, близкими к резонансной частоте датчика МЭМС.

Кроме того, исследователи разработали несколько программных решений, которые могли бы минимизировать уязвимости, и сообщили об этом производителям.

Руководитель исследовательской группы и ведущий автор исследования Кевин Фу (Kevin Fu) ранее занимался исследованием рисков кибербезопасности медицинской техники, в том числе потенциальной угрозы передачи смертельных сердечных ритмов в кардиостимулятор по беспроводной сети.

По его словам, на проведение исследования, направленного на изучение влияния акустических сигналов на технику, их вдохновил случай, когда с помощью музыки были выведены из строя квадрокоптеры. Он добавил, что более ранние работы ученых продемонстрировали успешность DoS-атак, в которых звук используется для отключения акселерометров.

Это не единственное исследование, где безопасность использования акселерометров ставится под сомнение. В 2014 году исследователи в области безопасности из Стэнфордского университета продемонстрировали, как датчик может скрытно использоваться в качестве примитивного микрофона. Еще раньше, в 2011 году, группа из Массачусетского технологического института и Технологического института Джорджии показала, как с помощью акселерометра в смартфоне можно расшифровать примерно 80% всех слов, набранных на клавиатуре компьютера.

Автор: krasandm