Хочу поприветствовать всех, кто читает эту заметку.

Изначально, хотел откомментировать статью «Cистема управления безопасностью OSSIM» в «песочнице» ( habrahabr.ru/post/157183/ ), но комментарий получался очень большим. Основной вопрос — к какому типу SIEM относится OSSIM?

Сейчас много людей интересуется SIEM, но представление о них складывается, в основном, по красивым маркетинговым листовкам. В большинстве случаев, эти листовки отвечают достаточно скупо на вопрос «Зачем нужна SIEM?», уделяя большее внимание рекламированию конкретного «современного» SIEM-продукта.

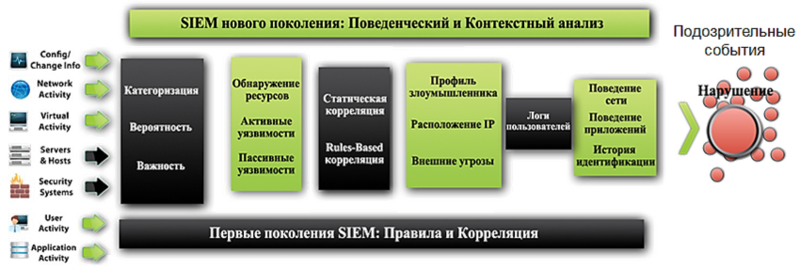

А что сейчас может считаться «современным» SIEM-продуктом? Давайте посмотрим, какие вообще бывают SIEM-системы. На данный момент существуют системы 2-х поколений. 2-е поколение в большинстве случаев называется «Next-Generation SIEM».

Давайте посмотрим, из чего состоит SIEM первого поколения:

А вот что считают Next-Generation SIEM:

Как видно, для SIEM второго поколения характерно большее число источников и они получили возможность реагировать на «нештатные» ситуации: например, если у пользователя внезапно поменялась активность (раньше просто просматривал страницы, используя HTTP, а сейчас начинает активно гонять трафик «наружу» через другие протоколы, например) — то это повод сгенерировать «событие». Помимо этого, Next-Generation SIEM способны анализировать проходящий в сети трафик без использования дополнительного «железа» или ПО (путем перевода свободной сетевой карты сервера SIEM в «неразборчивый» режим работы), отслеживать активность приложений — и это помимо оставшейся основной функции «сбор логов с источников» и «анализ событий». Также Next-Generation SIEM могут отслеживать и виртуальные инфраструктуры, что не всегда хорошо делают SIEM первого поколения.

Да и сам анализ стал более интеллектуальным — число «преступлений», требующих рассмотрения специалистом, при использовании SIEM второго поколения уменьшается где-то на 25-30%, это достигается за счет того, что уже накоплена какая-то статистика рутинных операций, устанавливается некий порог срабатывания для «нетипичных» операций (скажем, пользователь user1 обычно занимается редактированием и отправкой документов по smtp, но если он для отправки вдруг станет использовать иной протокол — то событие, требующее внимания, будет сгенерировано не сразу, а только при преодолении некоторого порога частоты (или количества) таких событий. Разумеется, учитываются данные сетевой активности и т.д.).

Но! Многие менеджеры утверждают, что если у вас есть SIEM %siem_name%, то нет необходимости установки DLP, IDS, сканеров уязвимостей и т.д. На самом деле, это не так. Next-Generation SIEM может отследить какие-то аномалии в сетевом потоке, но нормальный анализ она провести не сможет. SIEM, собственно говоря, бесполезна без прочих систем безопасности. Основное преимущество SIEM — сбор, хранение и анализ логов — будет низведено на 0 без источников этих самых логов.

Частая фраза в листовках «SIEM %siem_name% — легкость и быстрота внедрения, минимум ложных срабатываний, не требует перенастройки уже имеющихся средств безопасности...». Это не так. Можно, конечно, обойтись минимумом перенастроек — просто перенаправить весь поток событий с устройств и систем безопасности на SIEM. На правильно настроенной SIEM это не вызовет значительного увеличения числа ложных срабатываний, но серьезно нагрузит сервер БД (и вызовет разрастание БД). Что в итоге выльется в увеличении времени обслуживания БД и, возможно, к пропуску каких-то действительно важных инцидентов безопасности. Поэтому, подумать — что же именно отправлять на SIEM с уже имеющихся устройств, а что оставить на откуп уже имеющейся системы безопасности — придется. Пример — можно перенаправить все логи антивируса, установленного на ПК пользователя, непосредственно на SIEM — включая события об обновлении баз — но нужно ли это вам? Особенно если учесть, что некоторые источники могут генерировать однотипные или повторяющиеся события. Конечно, в SIEM в большинстве случаев предусмотрена возможность их объединения, но это опять-же вызывает излишние нагрузки на сервер SIEM.

Следует особо обратить внимание на возможность собирать flow-потоки (NetFlow, sFlow и т.д.) — полезная вещь для отсечки лишней информации о трафике в сети и, в то же время, получения дополнительной полезной информации о состоянии сети, полученной непосредственно с сетевых устройств.

Также как не бывает легкого внедрения. Перед запуском нужно провести массу аналитической работы, определить, какие события важны, какие нет и т.д.

В конечном итоге — вопрос — кому нужны системы такого класса? Нужны эти системы, на взгляд автора, тем, у кого большая сетевая инфраструктура и кто хочет хоть как-то упорядочить события и быть в курсе инцидентов. Но при этом готов к большим затратам, окупаемость таких систем не моментальна, польза, на первый взгляд, не очевидна. К тому же, данные системы требовательны к «железу».Хотя, была в одной листовке удачная фраза: «SIEM позволяет CIO объяснить проблемы IT на языке бизнеса». К тому же, данные системы требовательны к «железу».

Фраза не лишена оснований: отчеты, создаваемые современными SIEM, мало того, что в различных форматах, так еще и настраиваемые под нужды конкретной организации, зачастую позволяют получить все необходимые данные на двух-трех листах формата А4, представленные в виде понятных и наглядных графиков или цифр.

В заключение, хочется подвести итог: SIEM (или продуктов, называющих себя таковыми) — много. Но, поскольку по карману они в основном лишь крупным заказчикам — они будут обращать внимание на лидеров. Абсолютных лидеров на сегодняшний день всего 3: ArcSight, IBM QRadar, McAfee. К ним еще можно отнести достаточно интересную разработку LogRhythm и NetIQ — согласно Гартнеру.

В свете этого, не совсем ясно, какие перспективы у опенсорсных SIEM-систем, которые, в большинстве своем, относятся к первому поколению, на мой взгляд, это не тот продукт, который легко можно можно заменить опенсорсным без риска потери преимуществ в виде регулярных обновлений и квалифицированной поддержки. С другой стороны, существует положительный пример OpenBSD…

А как вы считаете, есть ли перспективы у опенсорсных SIEM сейчас?

P.S> До недавнего времени считал, что нет простых и понятных статей по SIEM, отрадно видеть, что потихоньку это положение исправляется — на Securitylab.ru в разделе «Аналитика» есть цикл статей по SIEM, на мой взгляд — статьи из разряда обязательного прочтения перед работой. Они хорошо поясняют теорию работы систем такого класса.

Автор: Hamakev