В конце прошлой недели (13 августа) в сети появилась информация о том, что кибергруппировка The Shadow Brokers выложила на продажу архив данных, украденных у другой хакерской группы Equation Group. Последнюю многие наблюдатели и эксперты по безопасности связывают с АНБ, в частности предполагается, что именно ее представители работали над наиболее известным кибероружием — включая червей Stuxnet, Flame, Duqu и другими.

Как утверждалось, среди украденных у Equation Group программ содержались уязвимости для продуктов Cisco, Juniper и Fortinet, а также нескольких китайских производителей сетевого оборудования. Теперь появились подтверждения того, что хакеры создали эксплоиты для уязвимостей в маршутиазаторах этих вендоров. Причем в продукции Cisco обнаружен 0-day, бюллетень безопасности для которого появился только 17 августа.

Что произошло

Группировку Equation Group связывают с проникновениями в компьютерные сети госучреждений, телекоммуникационных компаний и других структур в разных странах — например, «Лаборатория Касперского» в 2015 году публиковала информацию об атаках хакеров на цели в России, Ираке и Иране. Кроме того, считается, что именно эта кибергруппировка тесно связана с вирусом Stuxnet, который был разработан по заказу Агентства национальной безопасности США для борьбы с ядерной программой Ирана.

В свою очередь, хакеры из Shadow Brokers сумели атаковать ресурсы Equation Group и получить доступ «к полному государственному набору кибероружия». Похитители опубликовали сообщение, в котором заявили о том, что продадут лучшие из украденных программ покупателю, предложившему наибольшую цену.

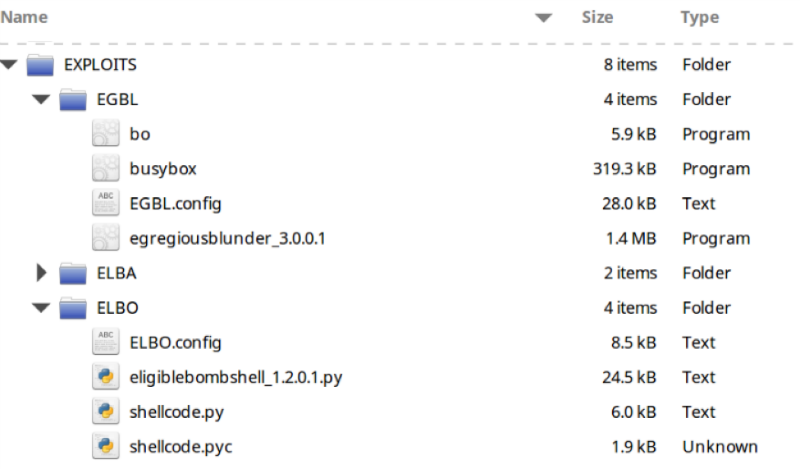

Помимо платной чатси архива, хакеры выложили в свободный доступ его небольшую часть. По заявлению Shadow Brokers, если им удастся собрать 1 млн биткоинов (~$568 млн), то для бесплатного скачивания будет выложена некоторая часть украденных шпионских программ.

Скриншот архива Shadow Brokers

При чем здесь Cisco и другие вендоры

В качестве доказательства того, что хакерам действительно удалось похитить «кибероружие», представители Shadow Brokers опубликовали код, который по их утверждениям предназначается для обхода систем безопасности маршрутизаторов популярных вендоров. Опрошенные журналистами эксперты, которые ознакомились с представленным кодом, сообщили, что код действительно функционален и может решать задачу манипуляции трафиком и его перенаправления в момент прохода через маршрутизатор.

По данным The Wall Street Journal, опубликованный фрагмент кода применим к маршрутизаторам компаний Cisco, Juniper и Fortinet, а также китайских вендоров Shaanxi Networkcloud Information Technology и Beijing Topsec Network Security Technology.

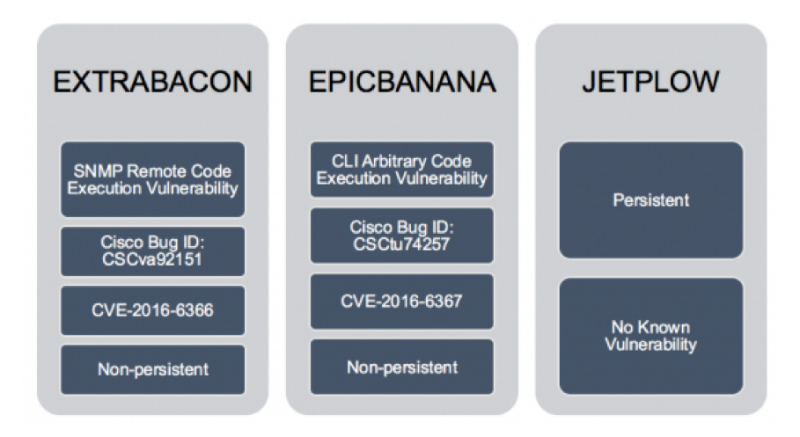

Позднее представители Cisco подтвердили, что эксплоиты представленные в украденном архиве под названиями EPICBANANA, JETPLOW и EXTRABACON используют уязвимости в продуктах компании. Под угрозой оказались маршрутизаторы ASA, файрволлы PIX и Cisco Firewall Services Modules.

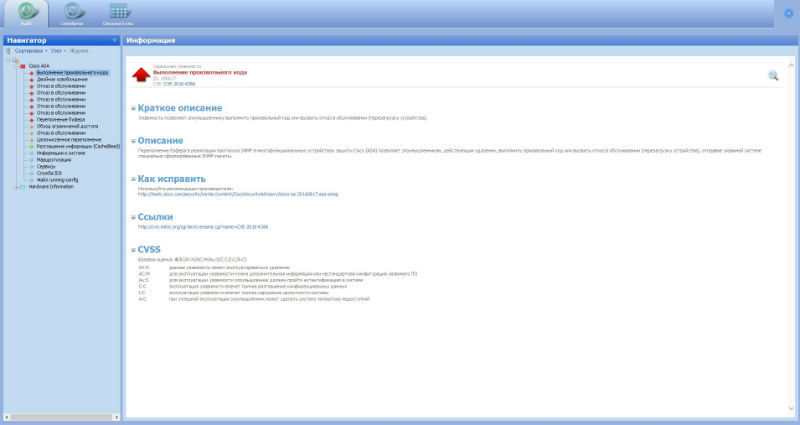

При этом, если одна из использующихся уязвимостей (CVE-2016-6367) была устранена еще в 2011 году, то патч для второй (CVE-2016-6366) 0-day ошибки появился только 17 августа. Баг связан с реализацией протокола SNMP и может дать атакующему root-права в системе, что позволит осуществить выполнениепроизвольного кода (RCE).

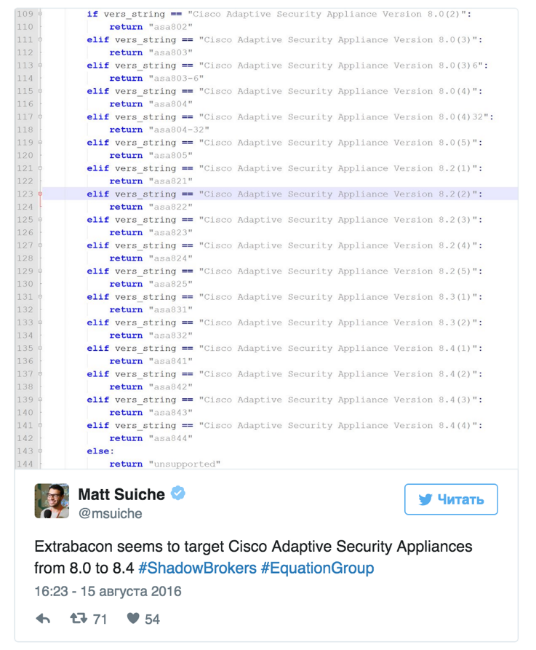

СМИ сообщают, что эксплоит Extrabacon эксплуатирует 0-day-уязвимость, бюллетень безопасности для которой был опубликован совсем недавно. В коде эксплоита есть ограничение на его исполнение по версиям с 8.0(2) по 8.4(4). Как выяснили эксперты Positive Technologies, на более новых версиях — например, 9.2(2), скрипт при определенной доработке может успешно срабатывать.

Эксперты по безопасности уже успели проверить работоспособность представленных эксплоитов и подтверить, что они действительно могут быть использованы для осуществления кибератак.

Как защититься

Поскольку полноценного патча для этой уязвимости пока не существует, для повышения уровня безопасности представители Cisco рекомендуют использовать правила Snort. В свою очередь, компания Fortinet выпустила собственный бюллетень безопасности, а исследователи опубликовали утилиту для проверки наличия уязвимости в оборудовании этого вендора.

Эксперты Positive Technologies рекомендуют установить все последние обновления безопасности, опубликованные вендорами, а также исполнить рекомендации, содержащиеся в бюллетенях безопасности. Кроме того, защититься от атак с использованием обнаруженных уязвимостей можно с помощью специализированных средств защиты. К примеру, система контроля защищенности и соответствия стандартам MaxPatrol 8 успешно обнаруживает обе описанные уязвимости в оборудовании Cisco.

Автор: Positive Technologies