Как мы помним, в мае 2016 года злоумышленники впервые распространили вымогателя Petya, способ дешифровки которого был подробно описан на GeekTimes. Способы решения проблемы, предложенные экспертами оказались достаточно эффективными, что подвигло авторов зловреда на создание более совершенной версии штамма малвари под псевдонимом Misсha, действующего по классической схеме и шифрующего данные с помощью алгоритма AES.

Недавно специалисты лаборатории Касперского пришли к выводу, что идеи, положенные в основу при создании первых двух зловредов получили свое дальнейшее развитие в новом творении хакеров — вымогателе по прозвищу «Satana».

Получив доступ к ПК Satana шифрует файлы с расширениями .bak, .doc, .jpg, .jpe, .txt, .tex, .dbf, .db, .xls, .cry, .xml, .vsd, .pdf, .csv, .bmp, .tif, .1cd, .tax, .gif, .gbr, .png, .mdb, .mdf, .sdf, .dwg, .dxf, .dgn, .stl, .gho, .v2i, .3ds, .ma, .ppt, .acc, .vpd, .odt, .ods, .rar, .zip, .7z, .cpp, .pas, .asm, после чего заменяет Windows Master Boot Record (MBR) собственной версией (в отличие от действующего схожим образом Petya, шифрующего Master File Table), лишая тем самым пользователя возможности загрузки ОС. По сути, Satana — это симбиоз классического вымогателя и механизмов работы, используемые в уже знакомом нам Petya.

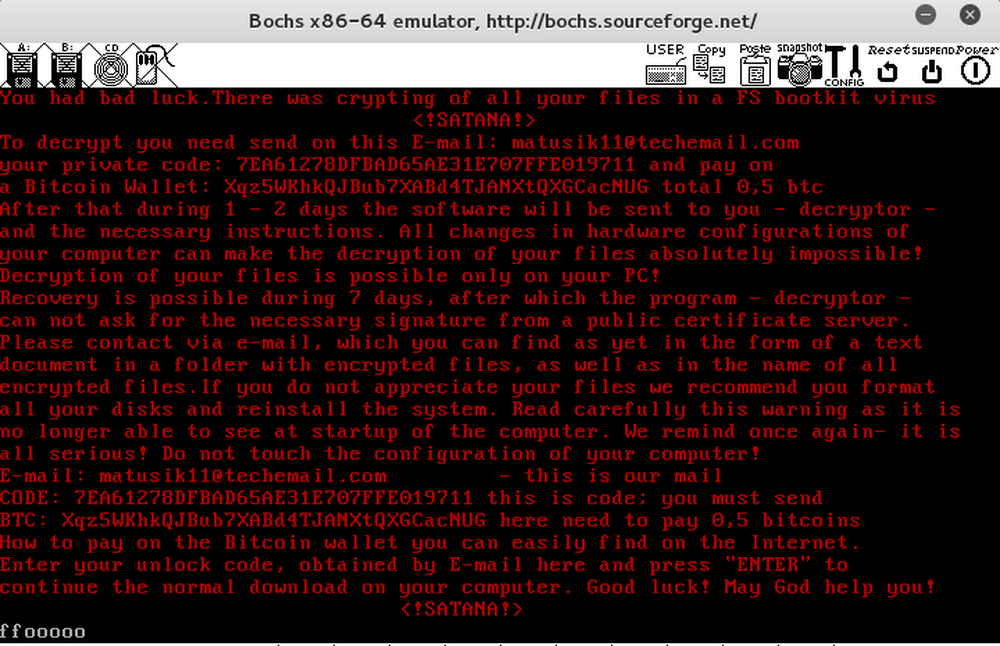

В лучших традициях кибермошенников, при попытке включить инфицированный компьютер, жертва увидит не привычное окно операционной системы, а сообщение с требованием выкупа.

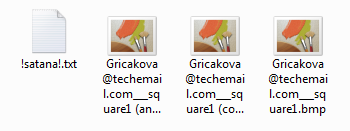

Ключ для расшифровки компьютерных файлов обойдется жертве в эквиваленте Bitcoin примерно в $350. Адрес электронной почты, по которому злоумышленники предлагают связаться для обсуждения деталей платежа Satana добавляет в начало имен файлов: «email-адрес____имя файла.расширение».

При попытке включить инфицированный компьютер, жертва увидит не привычное окно операционной системы, а сообщение с требованием выкупа. Если жертва заплатит выкуп, киберпреступники обещают вернуть доступ, убрав из MBR код-заглушку, расшифровать содержимое того, что там хранилось ранее, и вернуть содержимое на место.

Авторы блога The Windows Club разместили на страницах ресурса подробную инструкцию по «починке» MBR через функцию восстановления ОС в Windows. Однако реализовать ее смогут только опытные пользователи, умеющие работать с командной строкой Windows и утилитой bootrec.exe, тогда как у среднестатистического пользователя решение проблемы таким образом может вызвать затруднения.

Исследователь Malwarebytes, известный под псевдонимом hasherezade, сообщает, что, похоже, отыскал способ расшифровки и восстановления оригинального MBR, но это не позволяет спасти остальные данные. Вредонос задействует достаточно мощный алгоритм шифрования, взломать который пока не удалось. Тем не менее, выплачивать выкуп злоумышленникам исследователи проблемы все равно не советуют:

«Даже если жертва заплатит выкуп, но она или управляющий сервер злоумышленника в момент осуществления шифрования находились оффлайн, то оплата проблемы не решит», — комментирует hasherezade. Эксперт полагает, что ключ шифрования хранится только на сервере злоумышленников. И хотя шифрование может осуществляться без подключения к интернету, ключ в этом случае будет утерян.

Также в отчете Malwarebytes подчеркивается, что Satana, как следует из предварительного анализа кода находится в стадии активного тестирования и доработки, так как код вредоноса изобилует багами. Так эксперты отметили ошибку в работе генератора биткоин-кошельков. Вместе с тем предварительный анализ зловреда привел специалистов к выводу, что Satana продолжит развиваться, и об этом шифровальщике нам доведется услышать еще не раз.

Как отмечают специалисты лаборатории, Kaspersky Internet Security идентифицирует Satana как Trojan-Ransom.Win32.Satan и блокирует попытки шифрования контента и блокирования системы.

Подробный разбор зловреда на страницах блога Malwarebytes

блог лаборатории Касперского

На этом всё, с вами был Dronk.Ru. Не забывайте возвращать деньги за покупки в Китае и подписываться на наш блог, будет ещё много интересного.

Рекомендуем:

— Экономим до 8% с каждой покупки на AliExpress и других интернет-магазинах Китая

— Почему интернет-магазины отдают деньги за покупки?

— Верните свои деньги — Выбираем кэшбэк-сервис для Aliexpress

— История развития Dronk.ru — от выбора квадрокоптеров до возвращения денег за покупки на AliExpress и не только

— Лучший кэшбэк сервис или 5 основных критериев оценки кэшбэк-сервиса

Автор: Dronk.Ru