Сетевой инженер уволился из Управления по радиоэлектронной разведке АНБ и дал интервью

По всему миру работают тысячи системных администраторов. Настраивают компьютерные сети, поддерживают серверы в рабочем состоянии, даже не подозревая, что являются одной из приоритетных мишеней спецслужб.

В марте 2014 года Эдвард Сноуден предоставил для публикации ряд секретных документов АНБ — скриншоты с внутренней платформы для общения сотрудников агентства (скриншоты под катом). Один из участников обсуждения довольно подробно описывает свои профессиональные обязанности в нескольких сообщениях, одно из которых носит заголовок «Я охочусь за сисадминами».

Автор использовал специфический сленг (pwn, skillz, zomg, internetz) и озорные эмодзи, что довольно необычно для оперативника АНБ.

Хакер объясняет, что сисадмины сами по себе не являются мишенью для операций SIGINT, но для АНБ исключительно важно иметь доступ к их компьютерам и владеть их учётными данными, которые в будущем могут понадобиться для доступа к локальной инфраструктуре. Поэтому АНБ взламывает рабочие и личные компьютеры сисадминов, которые работают на зарубежных интернет-провайдеров и операторов связи, чтобы контролировать трафик во внутренних сетях этих компаний.

Охота за сисадминами в АНБ была поставлена на поток. В агентстве стремились к тому, чтобы составить всеобъемлющую базу данных — международный «список мишеней» сисадминов, которые могут быть полезными. То есть тех, кого нужно взломать. При этом в документах прямо говорится, что сисадмины из списка не обязательно должны быть замечены в какой-либо криминальной деятельности, их вносят в список исключительно потому что у них есть доступ к сетям, интересующих АНБ.

В документах перечислены конкретные данные, которые следует собирать с личных и рабочих компьютеров сисадминов. Это карты маршрутизации сетей, списки пользователей, рабочая почтовая переписка и, шутит автор, «картинки котиков в смешных позах с забавными подписями». Если без шуток, то в базу данных заносили IP-адреса компьютеров сисадминов, их почтовые язики и аккаунты в социальных сетях, если такие удавалось найти. Автор писал, что АНБ использует хакерские техники QUANTUM для установки «имплантов» на компьютеры сисадминов, которые заходили на Facebook. Об этом хакер писал со свойственной ему экспрессией.

Just pull those selectors, queue them up for QUANTUM, and proceed with the pwnage. Yay! /throws confetti in the air.

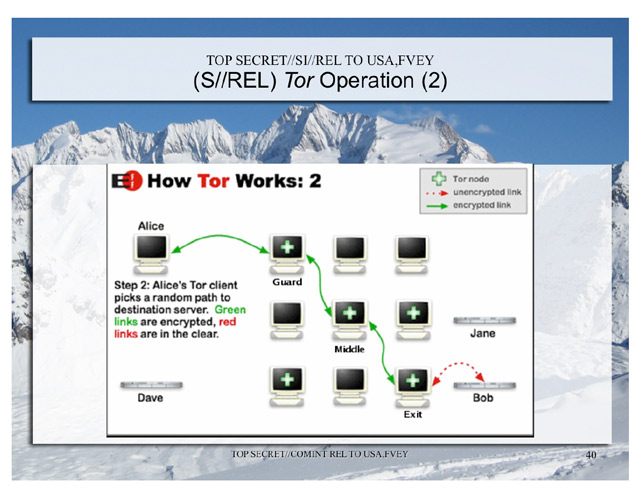

Организация The Intercept, которая опубликовала полученные от Сноудена документы, в своё время скрыла имя сотрудника АНБ, который опубликовал сообщения об «охоте на сисадминов» с озорными смайликами. Но отметила при этом, что парень является сетевым инженером в Управлении по радиоэлектронной разведке АНБ (Signals Intelligence Directorate). Он же является автором скандальных презентаций АНБ, которые наделали немало шуму в прессе, о деанонимизации пользователей Tor: презентация 1, презентация 2, презентация 3. Вкратце, алгоритм заключается в контроле нескольких узлов Tor, а также в распознавании (фингерпринтинге) клиентов Tor в том месте, где трафик направляется от узла Tor к конкретному сайту, например, Google. Такие запросы перехватываются с помощью скрытых серверов АНБ на магистральных каналах связи. Затем на компьютерах пользователей Tor применяется эксплойт-пак FoxAcid, содержащий в том числе эксплойты для 0day-уязвимостей Firefox 10.0 ESR (этот браузер использовался в комплекте клиентского программного обеспечения Tor Browser Bundle на момент составления презентаций АНБ).

Слайд из презентации АНБ о деанонимизации пользователей Tor

Сообщалось, что сетевой инженер раньше работал в частной компании, подрядчике АНБ, а потом перешёл в штат разведывательного управления. В одном из сообщений он негодует из-за низкого качества презентаций на хакерских конференциях Blackhat/Defcon, то есть парень часто посещал эти конференции и считал себя одним из элитных хакеров (скорее всего, не без оснований).

За два года с момента публикации тех документов много воды утекло. Оказалось, что тот озорной хакер уволился из АНБ и перешёл на работу в частный сектор, в одну из компаний в области информационной безопасности. Он даже согласился пообщаться с сотрудниками проекта The Intercept. Сотрудник проекта пишет, что во время трёхчасового общения в видеочате они обсудили множество тем, от этических вопросов слежки за населением до сложностей домашнего ремонта и способов максимально обезопасить ноутбук.

Хакер сидел перед компьютером в чёрной толстовке с названием одной из своих любимых хеви-металл групп Lamb of God. С густой бородой и татуировками он выглядел как типичный представитель андеграунда, а вовсе не как бывший сотрудник правительственного агентства.

В домашней обстановке позади мужчины можно было разглядеть когтеточку для кошки и красивые деревянные перекрытия на потолке. Рабочие проводили ремонт в доме, постоянно сверлили, пилили и стучали. Хакер отрывался, чтобы поговорить по телефону с женой, а интервью периодически прерывалось собачьим лаем: «Прошу прощения, коты опять издеваются над моей собакой», — извинялся бывший сотрудник АНБ. Позже эта собака запрыгнула к на рабочий стол и стала лизать его лицо.

Как можно было предположить, сотрудники самого могучей в мире спецслужбы — вполне обычные люди, со своими слабостями и бытовыми проблемами. В обществе сложился определённый стереотип об асоциальных хакерах, но на самом деле, если провести между опрос, то окажется, что у большинства из них в реальности есть официальная работа и пенсионные накопления, пишет The Intercept, подчёркивая, что в этом есть заслуга государственных спецслужб, которые смогли переманить многих хакеров в свои ряды (тем же не без успеха занимается ФСБ в России).

Как сообщается, стратегия государства заключалась в том, чтобы жёстко бороться с независимыми хакерами и присуждать им максимальные тюремные сроки, одновременно мягко предлагая помочь родине (метод кнута и пряника). Кстати, такая стратегия использовалась в небезызвестной истории украинского хакера Максима Попова, которого завербовало ФБР.

Из рассекреченных документов известно, что в АНБ процветает настоящая хакерская культура: гики, нерды и хакеры работают рядом, а на хакерских конференциях вроде Defcon они чувствуют себя полностью в своей тарелке рядом с единомышленниками. В 2012 году директор АНБ, генерал Кит Александер (Keith Alexander) даже посетил Defcon в джинсах и чёрной майке EFF (хорошая была попытка, но больше руководство АНБ старалось там не появляться).

Одновременно в то время на сайте АНБ запустили страничку, где АНБ приветствовало посетителей Defcon и приглашало их к себе на работу.

В общем, «охотник за сисадминами» принадлежит к той самой хакерской субкультуре, которую старалось привлечь к себе Агентство национальной безопасности. Рассказывая о прошлом, он вспоминает, как начал интересоваться информационной безопасностью: ему было просто интересно во всём разобраться, он часами изучал пакеты в Wireshark, пытаясь понять, что передают компьютеры друг другу, читал литературу. После назначения в АНБ он многое смог узнать у ветеранов агентства, опытных компьютерщиков.

Вопросы этики постоянно обсуждаются в АНБ. Сотрудники пытаются определить, насколько этично отслеживать персональные коммуникации тех же сисадминов, их личную почту, аккаунты в социальных сетях.

Во время интервью журналист The Intercept спросил, а что бы он сам чувствовал на месте сисадмина иностранной компании, если бы кто-то целенаправленно вёл на него охоту и пытался взломать. Тот улыбнулся: «Настоящей безопасности нет нигде. Что бы ты ни делал в интернете, это часть атаки в том или ином виде, с этим приходится жить. Каждый раз, когда я выхожу в интернет и что-то делаю, эта мысль остаётся у меня в голове. От неопытного скрипт-кидди до случайного хакера или иностранной разведки — что они могут мне сделать?» Об этом нужно помнить всегда.

Бывший сотрудник АНБ говорит, что большинство людей пренебрежительно относятся к безопасности в интернете. Их отношение примерно такое: «Я только быстренько выйду голый из дому, никто на меня не посмотрит».

Инженер считает, что не вина разведывательного сообщества в том, что люди не хотят использовать Tor, Signal и другие инструменты для обеспечения своей безопасности.

В то же время он считает, что абсолютной безопасности добиться невозможно. Как в той шутке, что единственный безопасный компьютер — тот, который выключили и закопали в землю. В реальности же тот, кто хочет найти дыры, вкладывает в это достаточно ресурсов, всегда сможет добиться поставленной цели. Всё можно взломать, это лишь вопрос времени и средств.

В рамках проекта The Intercept ранее публиковались статьи о некоторых других интересных сотрудниках АНБ. Например, о бывшем писателе и лингвисте, который сочиняет колонку об этике для корпоративной газеты АНБ, а также о менеджере среднего звена под ником Zelda, которая ведёт в корпоративной газете рубрику вопросов и ответов “Ask Zelda!”. Там она отвечает на повседневные вопросы офисных работников АНБ. Например, что делать, если коллега плохо пахнет или он заснул на рабочем месте, что делать, если начальник не отвечает на электронные письма, и кто крадёт газировку из общего холодильника (пример колонки “Ask Zelda!”).

Автор: alizar