Антивирусная лаборатория PandaLabs компании Panda Security с мая осуществляет тщательное исследование POS-терминалов в ресторанах США, в рамках которого был обнаружен так называемый PunkeyPOS – вариант вредоносной программы, который способен получать доступ к данным банковских карт. PandaLabs предоставила эту информацию в распоряжении американских правоохранительных органов, чтобы они могли предпринять соответствующие меры. Давайте посмотрим, что это такое и как это работает.

PunkeyPOS работает во всех версиях операционной системы Windows. План кибер-преступников: установить вредоносную программу на POS-терминалы, чтобы осуществлять кражу такой критически важной информации, как номера счетов, содержание магнитной полосы на банковских картах и т.д.

PunkeyPOS кажется простым:

Он устанавливает кейлоггер, который осуществляет мониторинг нажатия клавиш, затем он устанавливает RAM-scraper, который отвечает за чтение памяти всех процессов, запущенных в системе.

Основываясь на перехваченной информации, вредоносная программа выполняет ряд операций, позволяющих установить, что является актуальным, а что нет. Что касается нажатия клавиш, то PunkeyPOS игнорирует любую информацию, которая не относится к данным банковской карты. В основном, интерес вызывает tracks1/2 из памяти процессов, получаемый от RAM-scraper. POS-терминалы считывают эту информацию с магнитных полос банковских карт, так что преступники могут использовать эти данные, чтобы позже клонировать карты.

После того как соответствующая информация была получена, она шифруется и передается на удаленный веб-сервер, который также является сервером управления и контроля (C&C). Чтобы предотвратить обнаружение информации о карте в случае, если кто-то сканирует сетевой трафик, она шифруется до момента отправки с помощью алгоритма AES.

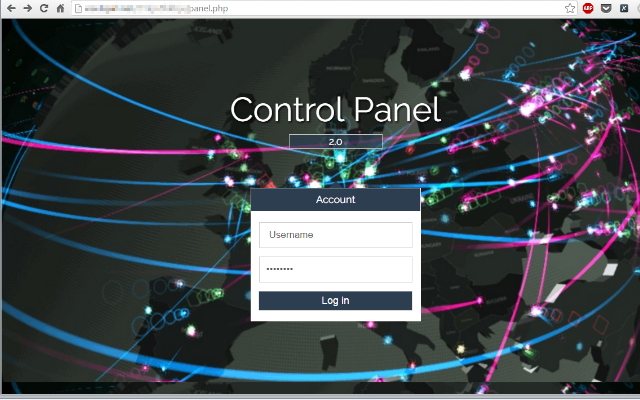

Адрес сервера управления и контроля (C&C) можно легко получить на основе образца данной вредоносной программы путем обратного инжиниринга или анализа их коммуникаций. Ниже представлена главная страница панели управления, для доступа к ней требуется логин и пароль:

Идем по следам к Digital Pickpocketers

Авторы данной атаки были не очень осторожны. Т.к. сервер не был сконфигурирован правильно, PandaLabs смога получить доступ к нему без регистрационных данных.

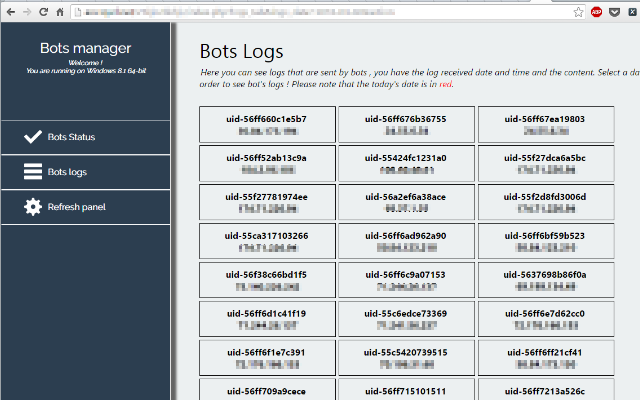

В результате PandaLabs смогла увидеть, каким образом PunkeyPOS передает похищенную информацию. Помимо того, что панель управления предоставляет возможность доступа к украденной информации, кибер-преступники через данную панель могут повторно заразить или обновить текущих клиентов (POS-ботов).

Версия анализируемого образца PunkeyPOS: “2016-04-01”. Если мы сравним этот образец с более ранними версиями, некоторые из которых относятся к 2014 году, мы вряд ли сможем увидеть какую-либо разницу в том, как она работает:

krebsonsecurity.com/2016/06/slicing-into-a-point-of-sale-botnet

www.trustwave.com/Resources/SpiderLabs-Blog/New-POS-Malware-Emerges—Punkey/

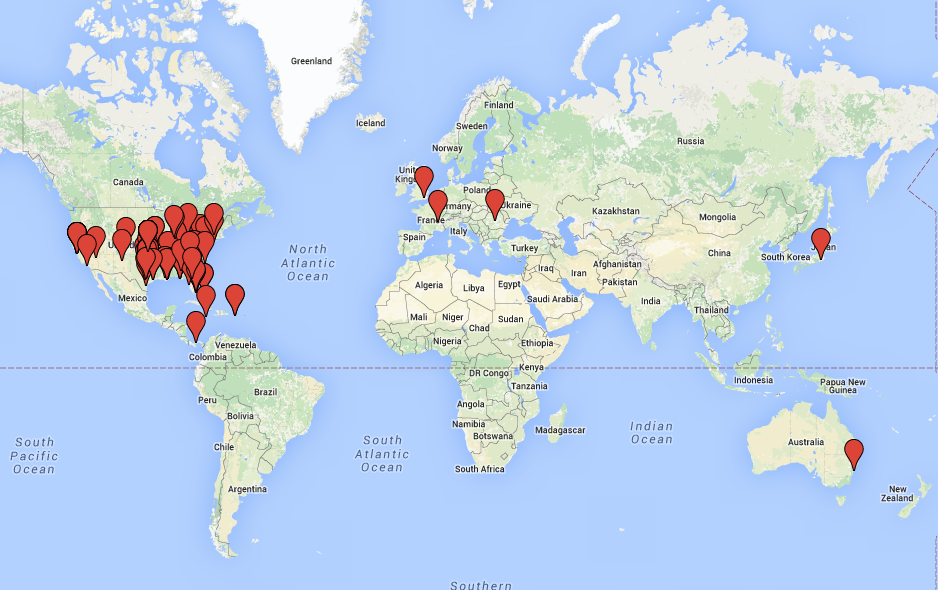

PandaLabs сумела получить доступ к консоли управления PunkeyPOS, и установить местоположение примерно 200 POS-терминалов, которые были заражены данным вариантом вредоносной программы. Мы можем увидеть, что практически все жертвы расположены в США:

Учитывая, как легко можно продать эту информацию на «черном» рынке, и насколько удобно заражать эти POS-терминалы анонимно через Интернет, уверены, что кибер-преступники будут все чаще обращаться к этим терминалам.

Автор: Panda Security в России