Сложно переоценить значение индустрии морских перевозок для современного общества: 90% товаров перемещается именно по морю. Мореходство, как и любая другая крупная сфера деятельности, развивается параллельно с течением технического прогресса: суда увеличиваются, а команды уменьшаются, так как все большее количество процессов автоматизируется. Времена, когда находящееся в море судно было фактически полностью отрезано от остального мира, давно в прошлом. В наши дни некоторые бортовые системы получают обновления во время плавания, у команд есть выход в интернет. Вопросы кибербезопасности объектов сферы морских перевозок стоят довольно остро.

Согласно отчету ENISA «Analysis of cyber security aspects in the maritime sector» от ноября 2011 года, «озадаченность вопросами кибербезопасности в морском секторе находится на низком уровне, либо вообще отсутствует» [1]. Малую обеспокоенность вопросами, связанными с киберугрозами, отмечают и аналитики компании CyberKeel, специализирующейся на безопасности морской индустрии. Они отмечают тот факт, что многие занятые в морской сфере привыкли быть частью «практически невидимой» отрасли, незаметной простому обывателю. «Чаще всего, если обычный человек не живет около значительного порта, он не может представить себе действительных масштабов всей индустрии», — говорится в их отчете [2]. «Вместе с растущей опорой на автоматизацию, значительно обостряется риск внешнего вмешательства и срыва работы ключевых систем; хакеры могут помешать управлению судном или работе навигационных систем, обрубить все внешние коммуникации судна или заполучить конфиденциальные данные», — говорится в отчете Allianz о безопасности судоходства за 2015 год [3]. Вопрос актуальности тематики еще осложняется тем, что, по данным Reuters, далеко не вся информация об успешно проведенных атаках получает широкую огласку: часто владельцы бизнеса могут умалчивать ее, опасаясь таких последствий, как потеря имиджа, претензий со стороны клиентов и страховых компаний, начала расследований, проводимых сторонними организациями и государственными органами [4].

Для того чтобы продолжить разговор о кибербезопасности судоходства, следует вкратце осветить специфические для этой сферы информационные системы и технологии.

AIS (Automatic Identification System) — автоматическая идентификационная система. Служит для передачи идентификационных данных судна (в том числе о его грузе), информации о его состоянии, текущем местоположении и курсе. Также используется для предупреждения столкновений судов, мониторинга их состояния, с ее помощью владелец может следить за своим кораблем. Обеспечивает коммуникацию между судами. Устройство работает посредством передачи сигналов в УКВ-диапазоне между судами, плавающими ретрансляторами и береговыми AIS-шлюзами, которые подключены к интернету. Все суда, совершающие международные рейсы, суда вместимостью более 500 регистровых тонн, а также все пассажирские суда должны быть оснащены AIS. Система работает на морской поисково-спасательной технике.

ECDIS (Electronic Chart Display and Information System) — электронно-картографическая навигационно-информационная система, собирает и использует сообщения AIS, данные с радаров, GPS и прочих судовых датчиков (с гирокомпаса) и сопоставляет их со вшитыми картами. Используется для навигации, автоматизации некоторых задач судоводителя и повышения навигационной безопасности мореплавания. Стоит отметить, что до 2019 года ECDIS должны быть обязательно установлены на всех судах. Система обычно представляет из себя подсоединенную к судовым датчикам и приборам рабочую станцию (или две — для мониторинга и для планирования курса), на которой установлен ECDIS-софт.

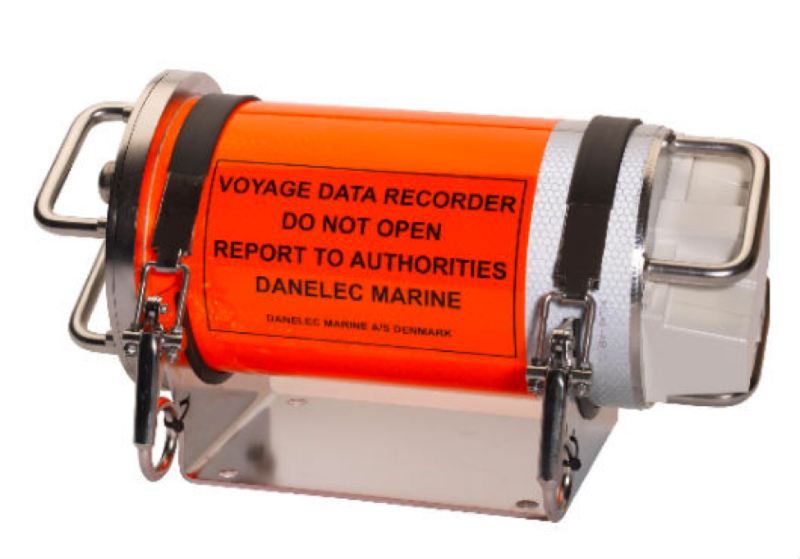

VDR (Voyage Data Recorder) — регистратор данных рейса, бортовой самописец, аналог «черного ящика», используемого в авиации. Основные задачи — запись важной рейсовой информации судна, включая как технические и курсовые данные, так и голосовые записи с капитанского мостика, и ее сохранение в случае чрезвычайной ситуации.

TOS (Terminal Operating System) — IT-инфраструктура, служащая целям автоматизации процессов, происходящих с грузами в порту — их погрузку и разгрузку, инвентаризацию и мониторинг движения по территории порта, оптимизацию складирования и поиск нужных в данный момент контейнеров, обеспечение дальнейшего транзита. Самый сложный и неоднородный пункт списка, так как на практике может являться как целостным продуктом конкретного вендора, так и совокупностью систем (в том числе широкого назначения), выполняющих различные задачи.

CTS (Container Tracking System) — система, позволяющая отслеживать движение контейнеров посредством GPS и, реже, других каналов передачи данных. Большинство компаний, занятых в данной сфере, также предлагает и отслеживающие устройства для других сфер, к примеру персональные трекеры для туристов, решения для отслеживания автотранспорта и пр.

EPIRB (Emergency Position Indicating Radio Beacon) — аварийный радиобуй, передатчик, подающий при активации сигнал бедствия, передача которого, в зависимости технологии исполнения, может осуществляться через спутник, в диапазоне УКВ или же комбинировано. Кроме сигнала бедствия, некоторые EPIRB могут также передавать информацию о судне (при синхронизации с AIS).

Радиобуй EPIRB

Исследования, проведенные в последние несколько лет, а также информация об инцидентах, которая все-таки стала доступна широкому кругу лиц, лишь подтверждают опасения о безопасности морского сектора.

Автоматическая идентификационная система AIS

Большое исследование, посвященное безопасности AIS, было проведено исследователями компании Trend Micro. Результаты исследования были представлены на конференции Black Hat Asia 2014 [6]. Рассматривались два направления атаки: первый — на AIS-провайдеров, собирающих данные с AIS-шлюзов, установленных на побережьях для сбора информации AIS и далее для предоставления коммерческих и бесплатных сервисов в реальном времени (например, MarineTraffic).

Внешний вид AIS-устройства

Второй тип атаки — на уровне радиопередачи, т. е. самого протокола AIS. Атака на протокол была проведена с использованием SDR (software-defined radio). Архитектура протокола была разработана достаточно давно, механизмы валидации отправителя и шифрование передаваемых данных не было предусмотрено, так как вероятность использования дорогого «железного» радиооборудования для компрометации технологии расценивалась как низкая. Исследование показало возможность следующих сценариев:

- изменение данных о судне, включая его местоположение, курс, информацию о грузе, скорость и имя;

- создание «кораблей-призраков», опознаваемых другими судами как настоящее судно, в любой локации мира;

- отправка ложной погодной информации конкретным судам, чтобы заставить их изменить курс для обхода несуществующего шторма;

- активация ложных предупреждений о столкновении, что также может стать причиной автоматической корректировки курса судна;

- возможность сделать существующее судно «невидимым»;

- создание несуществующих поисково-спасательных вертолетов;

- фальсификация сигналов EPIRB, активирующих тревогу на находящихся поблизости судах;

- возможность проведения DoS-атаки на всю систему путем инициирования увеличения частоты передачи AIS-сообщений.

Кроме того, стоит отметить, что персонал судна может выключать свою AIS, становясь «невидимкой» (по данным CyberKeel, довольно распространенная практика для прохождения опасных участков акватории, таких как Аденский залив, «вотчину» сомалийских пиратов), а в некоторых случаях менять транслируемую информацию вручную.

Нанесение на AIS-карты несуществующего военного корабля страны А в территориальных водах страны Б может спровоцировать дипломатический конфликт. Кроме того, атака злоумышленника также может привести к отклонению судна с курса в результате подмены сообщений о возможном столкновении с ним или к «заманиванию» в определенную точку акватории путем создания ложного сигнала аварийного радиобуя.

Навигационная система ECDIS

3 марта 2014 года NCC Group выпустила отчет, касающийся безопасности ECDIS-систем. В отчете были представлены результаты исследования системы одного из ведущих вендоров (название в отчете не указывается) [7]. Отмечается, что большинство систем этого класса, представляют из себя комплект приложений, установленных на рабочую станцию под управлением ОС семейства Windows (часто XP) и расположенный на мостике судна. К рабочей станции с ECDIS, посредством бортовой LAN-сети, из которой чаще всего есть доступ в интернет, подключены другие системы: NAVTEX (навигационный телекс, унифицированная система передачи навигационной, метеорологической и другой строчной информации), AIS, радары и GPS-оборудование, а также другие датчики и сенсоры.

Интерфейс системы ECDIS

В комплекте с ECDIS-системами обычно не поставляется никаких средств информационной защиты. Стоит также отметить, что Windows-системы, развернутые на судах, которые долго находятся в рейсах, далеко не всегда успевают получить даже критически важные обновления безопасности в разумные сроки. Уязвимости, найденные исследователями из NCC, в основном связаны c сервером Apache, устанавливаемым в комплексе с системой. Внедрить вредоносный код может как внешний нарушитель через интернет, так и член команды через физический носитель, использующийся для обновления или дополнения навигационных карт. Найденные уязвимости позволяли считывать, скачивать, перемещать, заменять и удалять любые файлы, находящиеся на рабочей станции. При таком развитии событий, атакующий получает доступ к чтению и изменению данных со всех сервисных устройств, подключенным к бортовой сети корабля.

Корректная работа ECDIS-системы очень важна, ее компрометация может привести к самым неблагоприятным последствиям — травмам и даже смертям людей, загрязнению окружающей среды и большим экономическим убыткам. «Замершее» судно, потеряв возможность корректной навигации, перекроет оживленный канал или шлюз на неопределенный срок, что вызовет при определенном стечении обстоятельств огромные экономические убытки. Танкер, перевозящий нефть или другие химические продукты и севший на мель из-за навигационных ошибок, — готовый сценарий экологической катастрофы.

Регистратор данных рейса VDR

Как было сказано выше, VDR является аналогом самолетного «черного ящика». Данные, полученные с устройства, крайне важны при расследовании инцидентов, аварий и катастроф, произошедших на море.

Так выглядит VDR

15 февраля 2012 года, находящиеся на борту итальянского частного танкера Enrica Lexie морские пехотинцы, чьей задачей была охрана судна от возможного нападения пиратов, по ошибке открыли огонь на поражение по индийскому рыболовному судну и убили двоих граждан Индии. С бортового самописца танкера исчезли данные с сенсоров и голосовые записи за промежуток времени, когда произошел инцидент [9]. Назывались две версии причины случившегося: перезапись данных самим VDR и умышленное уничтожение улик. Пропажа данных естественно осложнила расследование, породившее дипломатический конфликт Индии и Италии и закончившееся только 24 августа 2015 года.

Пару недель спустя после событий на Enrica Lexie, первого мая 2012-го, сингапурский грузовоз Prabhu Daya протаранил рыболовное судно в прибрежных водах Индии, в районе Керала, и скрылся с места происшествия. В результате столкновения, погибли трое рыбаков. После того как индийские правоохранительные органы начали расследование, в прессе всплыла интересная деталь: «Во время прибытия должностных лиц на сингапурское судно, один из членов вставил USB-носитель в VDR; это привело к стиранию с него всех файлов и голосовых записей. В последствии, несмотря на все старания экспертов, данные восстановить не удалось» [9].

Производителем регистратора VDR, установленном на итальянском судне Enrica Lexie, была компания Furino. Позже одно из устройств этой компании (самописец VDR-3000) был исследован сотрудниками компании IOActive. Исследуемое устройство состояло из двух модулей: DCU (Data Collection Unit) и DRU (Data Recording Unit). Модуль DCU представлял из себя Linux-машину с набором интерфейсов (USB, IEEE1394 и LAN) для подключения к судовым сенсорам, датчикам и другим системам, а также оснащенную HDD с частичной копией данных второго модуля. Внутри защищенного от агрессивных внешних воздействий модуля DRU находился стек из флеш-дисков, рассчитанных на запись данных за 12-часовой период. Устройство собирало и хранило всевозможные навигационные и статистические данные судна, звукозаписи разговоров на мостике судна, все радиопереговоры и радарные снимки. По итогам работы были продемонстрированы такие возможности, как изменение и удаление данных как с диска DCU, так и с DRU, а также возможность удаленного исполнения команд с привилегиями суперпользователя, что полностью компрометирует данное устройство [10].

Дела Enrica Lexie и Prabhu Daya, явно отражают, что удаление данных на VDR может крайне осложнить, либо же полностью завести в тупик расследование инцидента, произошедшего на море. Более того, если у злоумышленников есть возможность редактирования данных на самописце и их подмены, существует большая вероятность организации подлога, что направит расследование в ложное русло.

TOS и прочие портовые системы

Портовые информационные системы без сомнения являются самыми сложными и обширными IT-структурами в судоходстве. «Если ты видел один порт — ты видел один порт» — расхожая фраза, ведь каждый порт в целом и с точки зрения информационных систем уникален. Однако многое говорит о том, что кибербезопасности портов уделяется чрезвычайно мало внимания.

Оператор TOS за работой

Командор береговой охраны США Джозеф Крамек в монографии о кибербезопасности основных американских портов пишет следующее: «Из шести проверенных портов, только в одном была проведена оценка рисков кибербезопасности; ни один порт не имел плана реагирования на инциденты в рассматриваемой сфере. Более того, из 2,6 млрд долл., выделенных по программе грантов на защиту портов, созданной после событий 11 сентября 2001 года, менее 6 млн были потрачены на проекты, связанные с кибербезопасностью» [11]. Другими факторами риска, отмеченными автором, являются обслуживание некоторых систем компаниями, не имеющими отношения к порту, работа сотрудников со своих устройств, отсутствие практики проведения инструктажа по кибербезопасности среди персонала.

Самый знаменитый инцидент, связанный с портовой кибербезопасностью, произошел в порту Антверпена в 2012 году [12]. Краткая схема, по которой контрабанда поставлялась в Европу, заключалась в следующем: в контейнеры, в которых перевозились зарегистрированные и должным образом оформленные товары, прибывающие из Латинской Америки, в порту отправки догружались контрабандные товары (в основном, наркотики и оружие). По прибытии в Европу «IT-департамент» банды перехватывал 9-знаковые PIN-коды, используемые для проведения операций с контейнерами в системах DP World. Эти коды необходимы для проведения операций с портовыми системами погрузки—разгрузки. После того как контейнер с контрабандой прибывал в Антверпен, контрабандисты, подключенные к одной из портовых беспроводных сетей, отдавали команду погрузочным системам перемещать «заряженный» контейнер на свой грузовик до приезда владельца. Оперативная работа, начавшаяся после жалоб компаний о периодической пропаже контейнеров, привела к серии обысков и рейдов в Дании, Нидерландах и Бельгии. Были найдены оружие, наличные и кокаин, пятнадцать человек были задержаны. Забавно, что подобный технологический подход к контрабанде фигурировал в массовой культуре за несколько лет до событий в Антверпене: во втором сезоне телесериала «Прослушка» (The Wire) история развивается вокруг американского порта Балтимор (по сюжету одной из серий, преступники подкупают рабочих доков для подмены записей о контейнерах, в которых перевозятся наркотики). Джим Гирмански, бывший агент ФБР, ныне — председатель компании Powers International, предоставляющей услуги охраны и мониторинга в сфере логистики, заявляет, что «антверпенское» дело его не удивило, потому что большинство транспортных компаний не имеют ни малейшего понятия о том, как защитить доставляемый контейнер [13].

Изображение: Bloomberg

По последним оценкам, ежегодно по морю перевозится более 420 млн контейнеров ежегодно, и только 2% подвергаются проверкам с досмотром, так что о реальных объемах контрабанды, перевозимой даже в «легальных» контейнерах, трудно даже строить догадки. Помимо наркоторговцев и контрабандистов, дырами в безопасности портовых и прочих логистических систем могут в перспективе воспользоваться и террористические и радикальные группировки, к примеру организовать доставку взрывных устройств в нужный город и, возможно, за чужой счет.

CTS, GPS и системы спутниковой связи

Морская индустрия активно пользуется спутниковыми технологиями SATCOM (Satellite Communications) для доступа в интернет, связи судно—судно и судно—суша, GPS/DGPS для определения местоположения и навигации, а также отслеживания перевозимых грузов.

На конференции Black Hat USA 2015 исследователем компании Synack Колби Муром был представлен отчет о безопасности систем GPS-трекинга Globalstar [14]. Помимо коммерческих грузоперевозок, предлагаемые компанией решения используются также в добывающей промышленности, системах экологического мониторинга, автопромышленности, маломерных судах и многих других сферах. Проведенное исследование показало, что эксплуатация найденных уязвимостей приводит к перехвату и подмене информации или глушению сигнала.

Как и в случае с AIS, раскрытие проблемы Globalstar стало возможным в связи с развитием технологий SDR, их относительными простотой и дешевизной. В сети Simplex, основанной на радиопередаче, используемой компанией Globalstar для передачи данных между трекерами, спутниками и наземными станциями, отсутствуют механизмы аутентификации и шифрования, обслуживающие работу систем, а механизм передачи данных, работающий только в одну сторону, не представляет возможности валидации переданных данных. Мур уверен, что данная проблема присутствует не только в Globalstar [15].

Спутниковые системы связи (SATCOM), в том числе связывающие через интернет суда друг с другом и с «большой землей», также содержат большое количество уязвимостей, сообщается в отчете IOActive [16]. Проверка терминалов спутниковой связи, используемых в судоходстве и в других секторах (авиации, военном комплексе) и производимых ведущими компаниями индустрии (Harris, Hughes, Cobham, JRC, Iridium), выявила такие критические бреши в безопасности, как использование устройствами незащищенных или даже недокументированных протоколов, заведенные «фабрично» учетные записи, возможность эксплуатирования функции сброса пароля, бэкдоры. Однако вся конфиденциальная информация, полученная в ходе проверок и исследований, включая технические аспекты и процедуры проведения проверок, а также информацию о возможностях эксплуатации уязвимостей, после передачи ее вендорам и регулирующим комиссиям, не была выложена в открытый доступ.

Другой показательный случай компрометации спутниковых систем произошел в июле 2013 года. Студенты из Техасского университета в Остине смогли отклонить от курса яхту стоимостью в 80 млн долл., используя оборудование, цена которого не превышала 3 тыс. долл. С помощью имитатора GPS-сигналов (используются, к примеру, при калибровке оборудования) дублируя сигнал настоящего спутника и постепенно повышая мощность, им удалось «убедить» навигационную систему судна принимать сообщения спуфингового устройства и отбрасывать сигнал настоящего спутника как помехи. После того как навигационная система начала ориентироваться по данным двух спутников и атакующего устройства, исследователям удалось отклонить судно от первоначального курса [17].

В заключение можно сказать о плохой подготовленности столь важной для любой страны индустрии к временам, когда кибератаки уже не являются чем-то новым и их широко используют в своих интересах государства и различные активистские, преступные и террористические группировки. Помимо уязвимостей ПО и других дыр в защите этих систем, также остро стоит и проблема невозможности мгновенного применения обновлений безопасности для систем на судах, находящихся в рейсе или отдаленных портах. Остается лишь надеяться, что вышеуказанные проблемы не превратят морские перевозки в «бомбу замедленного действия» и масштабные работы по исправлению проблем и «закаливанию» рассмотренных систем начнутся раньше, чем появятся серьезные прецеденты.

Список источников:

- Analysis of cyber security aspects in the maritime sector, ENISA, 10.2011.

- Maritime Cyber-Risks, CyberKeel, 15.10.2014.

- Safety and Shipping Review 2015, H. Kidston, T. Chamberlain, C. Fields, G. Double, Allianz Global Corporate & Speciality, 2015.

- All at sea: global shipping fleet exposed to hacking threat, J. Wagstaff, Reuters, 23.04.2014.

- MARIS ECDIS900, MARIS brochure.

- AIS Exposed: Understanding Vulnerabilities & Attacks 2.0 (video), Dr. M. Balduzzi, Black Hat Asia 2014.

- Preparing for Cyber Battleships – Electronic Chart Display and Information System Security, Yevgen Dyryavyy, NCC Group, 03.03.2014.

- Voyage Data Recorder of Prabhu Daya may have been tampered with, N. Anand, The Hindu, 11.03.2012.

- Lost voice data recorder may cost India Italian marines case, A. Janardhanan, The Times of India, 13.3.2013.

- Maritime Security: Hacking into a Voyage Data Recorder (VDR), R. Samanta, IOActive Labs, 09.01.2015.

- The Critical Infrastructure Gap: U.S. Port Facilities and Cyber Vulnerabilities, Comdr (USCG) J. Kramek, Center for 21st Century Security and Intelligence at Brookings, 07.2013.

- The Mob’s IT Department: How two technology consultants helped drug traffickers hack the Port of Antwerp, J. Robertson, M. Riley, Bloomberg Businessweek, 07.07.2015.

- To Move Drugs, Traffickers Are Hacking Shipping Containers, A. Pasternack, Motherboard, 21.10.2013.

- Spread Spectrum Satcom Hacking: Attacking the Globalstar Simplex Data Service, C. Moore, Black Hat USA 2015.

- Hackers Could Heist Semis by Exploiting This Satellite Flaw, K. Zetter, Wired, 30.07.15.

- A Wake-Up Call for SATCOM Security, R. Santamarta, IOActive, 09.2014.

- University of Texas team takes control of a yacht by spoofing its GPS, B. Dodson, gizmag, 11.08.2013.

Автор: Positive Technologies