Начнем выпуск с совсем свежей новости, которая, впрочем, имеет лишь косвенное отношение к ландшафту угроз. 4 мая в блоге сервиса VirusTotal, ныне принадлежащего Google, появилась внешне неприметная запись. Сервис, позволяющий агрегировать информацию о вердиктах различных антивирусных движков, теперь будет по-другому «отдавать» информацию о детектах. Теперь для того, чтобы получать данные о задетектированных файлах автоматически, с помощью API, требуется в обязательном порядке подключать свой собственный продукт к системе VirusTotal.

Начнем выпуск с совсем свежей новости, которая, впрочем, имеет лишь косвенное отношение к ландшафту угроз. 4 мая в блоге сервиса VirusTotal, ныне принадлежащего Google, появилась внешне неприметная запись. Сервис, позволяющий агрегировать информацию о вердиктах различных антивирусных движков, теперь будет по-другому «отдавать» информацию о детектах. Теперь для того, чтобы получать данные о задетектированных файлах автоматически, с помощью API, требуется в обязательном порядке подключать свой собственный продукт к системе VirusTotal.

Почему это важно? Изначально VirusTotal был проектом для исследователей: определить, детектируют ли защитные решения определенный файл — означало сэкономить время и потратить его на более интересные вещи. По мере роста сервиса появились и новые возможности: информация о том, когда был загружен файла иногда также могла многое подсказать о его предназначении и происхождении (особенно, если файл загружался пострадавшим пользователем, а то и самим автором вредоносной программы). Сейчас через VirusTotal проходят миллионы файлов: за последние семь дней 1,2 млн, из которых 400 тысяч задетектированы одним или несколькими антивирусными движками.

Короче, если есть доступ к этой информации, то только на ее основе можно создать свое, достаточно неплохо работающее типа защитное решение. Или, как минимум, получить несправедливое преимущество, получая от индустрии данные, но не отдавая ничего обратно. Not anymore. В посте VT приводится интересный набор правил использования сервиса, где его создателями критикуется пара устоявшихся мифов. Подробнее о них — под катом.

Все выпуски дайджеста доступны по тегу.

Начнем с самого жирного намека: «VirusTotal не может быть использован в качестве замены антивирусному решению». Дальше подробнее: данные VirusTotal (как участвующие в проекте вендоры детектируют файлы) не должны использоваться в качестве единственного критерия оценки для создания сигнатур. Еще важнее: VirusTotal не должен использоваться для сравнения эффективности защитных решений. Данный сервис сфокусирован именно на работе антивирусных движков. Его создатели прямо говорят, что правильные защитные решения антивирусным движком не ограничиваются — то есть если VirusTotal показывает, что антивирус такой-то не детектирует конкретный файл, это вовсе не значит, что решение не сможет заблокировать угрозу.

Наконец, для получения данных из VirusTotal претенденты должны не только предоставить свой антивирусный движок, но и активно участвовать в независимых тестированиях по стандартам AMTSO. Данную практику поддерживает практически вся индустрия защитных решений, за исключением компаний, которые по каким-то причинам не хотят публиковать результаты сравнения эффективности своих решений. Ну понятно по каким. В общем, это такая важная производственная новость. VirusTotal оказался одной из точек обмена данными между конкурирующими друг с другом компаниями. Такой обмен очень ценен, и нововведения в сервисе исправляют небольшой перекос в его работе, по сути исключая возможность пользоваться информацией, не отдавая ничего взамен.

В Slack обнаружили амазоноподобную прореху в безопасности

Новость. Исследование.

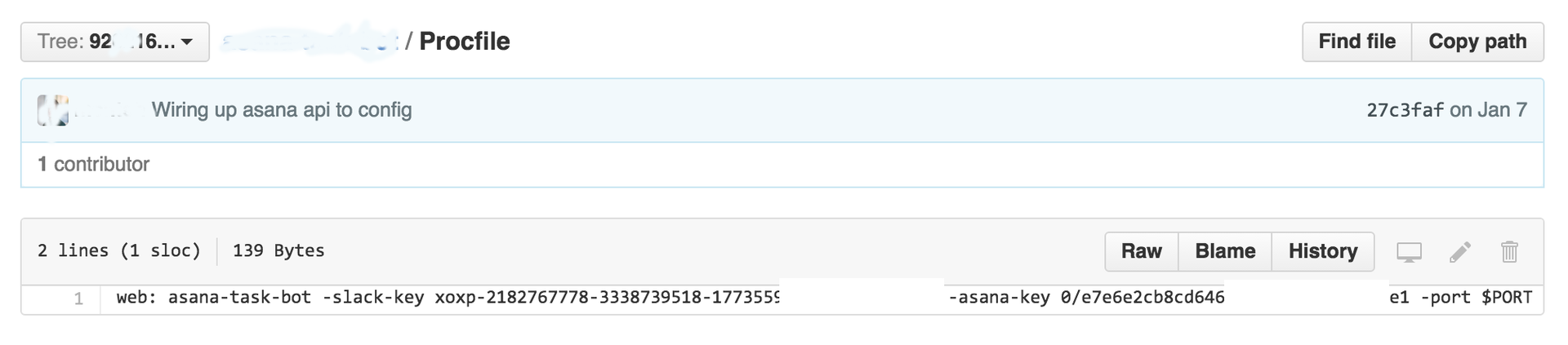

Slack — популярная платформа для группового общения, которую используют многие компании, включая самые крупные. Помимо разнообразной функциональности для коллективных чатов, сервис позволяет подключать «ботов» — как готовых, так и написанных клиентом самостоятельно. Боты значительно расширяют возможности Slack, добавляя в него и самые тривиальные опции вроде импорта RSS и сложную функциональность — выключить сервер, оповестить сотрудников о сбое в сервисе, сообщить погоду за окном.

«Уязвимость», обнаруженная исследователями компании Detectify Labs, оказалась тривиальнейшей. Код некоторых ботов выкладывается на GitHub, и в этом коде можно найти токен для доступа к рабочей среде группы пользователей или компании. Как оказалось, токен дает доступ практически ко всей информации внутри группы: чатам, файлам и так далее. В общем, неоднократно описанные грабли, например, с выкладыванием ключей к машинам в Amazon EC2, по-прежнему пользуются популярностью.

В Slack вполне резонно отреагировали на находку в стиле «это не баг, это фича», и это действительно так. Не всем ботам нужно давать полный доступ, но некоторым — необходимо, и ничего тут не поделаешь. Компания в результате провела свой собственный аудит кода на GitHub и разослала сообщения всем проштрафившимся. Вывод тут понятен: хардкодить ключи — это очень, очень плохо. Интересен во всей истории и такой момент: какими бы суровыми не были меры безопасности внутри периметра компании, такие сервисы как Slack, оказываются вне его, и огромный поток крайне чувствительных данных выходит из-под контроля. И ведь даже запрещать не поможет: внутрикорпоративные защищенные сервисы очень часто вчистую проигрывают публичным по удобству.

Очередная уязвимость в Android позволяет по-тихому протащить эксплойт в легитимном приложении

Новость. Исследование.

Компания FireEye рапортует о новой серьезной уязвимости, обнаруженной в различных версиях Android, от 2.3 до 5.0, хотя наибольшей опасности подвергаются смартфоны и планшеты с Android 4.3 и более ранними версиями — то есть как раз те, которые скорее всего никто обновлять не будет. Уязвимость, если коротко, позволяет обойти ограничения системы на доступ к данным и через одно место (конкретнее, через сетевой демон) украсть, скажем, информацию об SMS.

Судя по всему, уязвимость была занесена в кодовую базу Android Open Source Project компанией Qualcomm (она же предоставила патч), поэтому и подвержены в первую очередь устройства на базе железа от этого производителя. Но не обязательно: код сетевого демона netd (ранее network_manager) открыт и может использоваться кем угодно. В общем, дыра оказалась так выгодно расположена, что воспользоваться ей может любое приложение, запрашивающее доступ к сети, то есть каждое первое. В результате вредоносное приложение (или легитимное, но с дополнительной «фичей») может получить те же права доступа к данным, что и системный пользователь «radio». Именно поэтому начиная с Android 4.4 шансов добыть полезную информацию таким способом немного: безопасность была усилена, а права сетевых процессов (включая netd) урезаны.

Случаев эксплуатации уязвимости пока не замечено: к счастью, большинство дыр в Android пока только намекают на то, что надо что-то делать с фрагментацией платформы. Но ничего позитивного в этом направлении не происходит: по сути регулярные security-апдейты получают только «собственные» устройства Nexus. К статье об уязвимости в ArsTechnica есть один показательный комментарий по этому поводу: пока на платформе Android не случится массовое заражение а-ля эпидемия Slammer на Windows, ничего и не поменяется. Хочется надеяться, что до этого не дойдет.

Зато вирусописатели, как всегда, в авангарде прогресса: очередной крадущий данные троян распространяется под видом системного апдейта для Android.

Что еще произошло:

Две очень серьезные уязвимости в OpenSSL.

Закрыта большая дыра в Office 365.

Древности:

Древности:

Семейство «Anti-Pascal»

Семейство из пяти очень опасных нерезидентных вирусов. Заражают или портят не более двух файлов во всех каталогах на текущем диске и диске C:. При поиске незараженных файлов используется рекурсивный обход дерева каталогов. Заражают .COM-, .BAK- и .PAS- файлы. В случае .COM-файла вирус записывается в его конец (версии вируса длин 400, 440 и 480) или начало (оставшиеся версии вируса). При заражении .BAK- и .PAS-файлов записывается в начало файла, при этом старое начало не сохраняется, т. е. файл оказывается безвозвратно потерян. Некоторые версии вируса переименовывают .BAK- и .PAS-файлы в .EXE.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 24.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»