Распространение атак направленного фишинга связанно с их эффективностью и слабой возможности традиционных решений по безопасности противостоять им. В то время как обычная фишинговая атака рассылается массово, атаки направленного фишинга (spear phishing) проводятся против конкретных субъектов.

Spear phishing

В настоящее время растет процентная доля целевых фишинговых атак, организуемых через рассылку писем по электронной почте, в которых можно выделить конкретную организацию или группу лиц. Целевые пользователи получают тщательно разработанные фишинговые сообщения, заставляющие человека вводить конфиденциальные персональные сведения – типа логина и пароля, которые дают доступ к корпоративным сетям или базам данных с важнейшей информацией. Помимо запрашивания учетных данных, целевые фишинговые письма могут также содержать вредоносное ПО.

Направленный фишинг стал самым распространенным типом таргетированной атаки по одной простой причине: эта техника по-настоящему работает, вводя в заблуждение даже тех пользователей, которые серьезно подходят к вопросам безопасности. Она создает для хакеров опорный пункт для проникновения в корпоративную сеть. По данным исследования Check Point, проведенного среди более 10 тысяч организаций по всему миру, в 84% из них за последние 12 месяцев был скачан хотя бы один зараженный документ. Это происходит потому, что злоумышленнику достаточно просто получить представление о компании или о конкретных ее сотрудниках в сети Интернет, а затем написать такое письмо, которое побудит даже самого бдительного работника открыть вредоносное вложение и тем самым инициировать хакерскую атаку.

Цели атаки

Для определения списка целей злоумышленники могут воспользоваться несколькими путями:

- получить список сотрудников с сайта (уровень доверия информации — очень высокий);

- получить список сотрудников с помощью социотехнических техник — звонок или обращение по почте (уровень доверия информации — очень высокий);

- получить ФИО из метаданных документов, размещенных на сайте (уровень доверия информации — высокий);

- linkedin (уровень доверия информации — средний);

- пропарсить соцсети (уровень доверия информации — низкий).

Чем выше уровень доверия информации, тем выше вероятность того что этот субъект напрямую связан с интересующей организацией.

После предварительного сбора списка вероятных сотрудников организации производится сбор данных об их сфере деятельности, зонах ответственности и горизонтальных связях. Также производится поиск точки входа для проведения атаки на выбранных субъектов. После анализа полученной информации можно составлять сценарий атаки.

Психология атаки

Нацеленная фишинговая атака всегда содержит проработанные социотехнические методы и приемы манипулирования человеческим сознанием.

С точки зрения психологии атака методами социальной инженерии всегда идет в обход аналитических инструментов разума. Она действует преимущественно на уровне эмоциональной сферы, привычно подавляемой у большинства людей, занятых умственным трудом. Именно поэтому приемы социальной инженерии часто завершаются успехом даже в том случае, когда интеллект атакующего заметно ниже, чем у жертвы.

Высокий IQ мало препятствует обману, поскольку методы СИ бьют по шаблонам поведения, глубинным страхам и выработанным под давлением микросоциума приспособительным рефлексам. Чтобы развитый блок критического восприятия жертвы не мешал атаке, его просто перегружают потоком данных, переключая на анализ второстепенной информации, или используют фактор срочности, чтобы отключить вовсе и заставить действовать необдуманно. Все это похоже на атаку ключевых узлов нейросети.

Один из базовых приемов социальной инженерии— создание дефицита времени, некое событие, на которое жертва должна среагировать немедленно. Срочные решения сложно принимать именно потому, что приходится действовать в условиях нехватки достоверной информации. В таких ситуациях некогда советоваться и проверять все сообщенные атакующим данные, поэтому жертва начинает действовать, руководствуясь сильными чувствами: желанием помочь, стремлением получить признание или поскорее отделаться от неожиданной проблемы. Также часто удается сыграть на жажде легкой наживы, страхе потерять деньги, работу, результаты труда или репутацию.

Жертве могут сказать в лоб, что ситуация срочная, или позволить ей самостоятельно прийти к такому выводу. Второе эффективнее, так как для человека это будет собственная мысль, которая не вызывает сомнений. Именно на нее он будет опираться в своих минимальных рассуждениях, все больше проникаясь доверием к услышанной легенде.

Пример

Объект атаки организация ООО «Ромашка». С сайта компании получены данные о руководителе компании, секретаре и системном администраторе. С помощью телефонного звонка было выяснено ФИО и email главного бухгалтера. Из базы данных ОГРН/ЕГРЮЛ были получены полные реквизиты компании.

Объектами атаки выбраны главный бухгалтер и секретарь, под которых были задействованы следующие сценарии атаки (вектор — электронная почта):

Главный бухгалтер:

- От: нейтральный адрес, типа %surname%%birthyear%@mail.ru

- Тема письма: FWD акт сверки

- Текст письма: Добрый день, ФИО. Согласно предварительной договоренности высылаю акт сверки.

- Приложение: Акт сверки ООО Ромашка.xls

Секретарь:

- От: info@msk.arbitr.ru (поддельный адрес)

- Тема письма: Исковое заявление о взыскании долга

- В Арбитражный суд г. Москвы подано исковое заявление №23401-16 о взыскании долга с ООО «Ромашка», ЕГРЮЛ: ХХХХХХХХХХХХ, ИНН: ХХХХХХХХХХХ, Юридический адрес:, свидетельство о регистрации: ХХХХХХ на основании искового заявления контрагента по взысканию задолженности за оказанные услуги.

- Исковые требования:

- В соответствии со ст. 395 ГК РФ за пользование чужими денежными средствами вследствие их неправомерного удержания, уклонения от их возврата, иной просрочки в их уплате либо неосновательного получения или сбережения за счет другого лица подлежат уплате проценты на сумму этих средств.

- Приложение: судебное решение 23401-16.docx

Атакующим средством может послужить т.н. офисный бэкдор. Системного администратора в момент атаки можно «занять» атакой на сетевой периметр, DoS/DDoS атакой сайта и т.д.

Тренинг персонала

Во многих компаниях проводятся тренинги по повышению осведомленности персонала к социотехническим атакам.

Технические меры защиты от фишинга, такие как фильтрация и анализ почтового/веб трафика, ограничение программной среды, запрет запуска вложений — весьма эффективны, но они не могут противостоять новым угрозам и, что более важно, не могут противостоять человеческой глупости любознательности и лени. Бывали случаи, когда пользователь, будучи не в состоянии открыть/запустить вредоносное содержимое на рабочем месте пересылал его на свой домашний компьютер и запускал, со всеми вытекающими… Поэтому, какую бы основательной не была система технической защиты — не стоит забывать про такой важный фактор как обучение пользователя.

Периодические инструктажи и информационные рассылки являются важной составляющей обучения персонала, но, как показывает практика, их эффективность значительно ниже, нежели обучение сотрудников на собственных ошибках, учитывая фактор вовлеченности в процесс.

Простейшая система, позволяющая провести тестирование и тренинг персонала по выявлению фишинговых атак выглядит следующим образом:

- Подготовка сценария и шаблонов писем;

- Рассылка фишинговых писем пользователям;

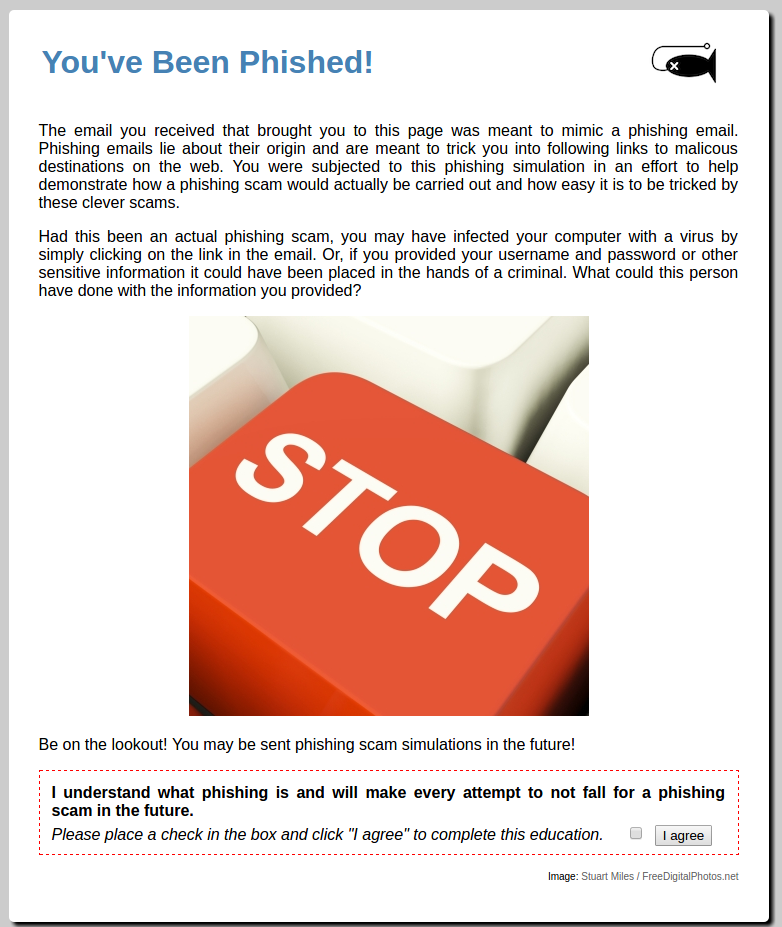

- Перенаправление отреагировавших пользователей на специализированную страницу с предупреждением;

- Статистический учет эффективности атаки.

Скриншот «уведомляющей» страницы, сгенерированный фреймворком sptoolkit. В настоящий момент проект заморожен.

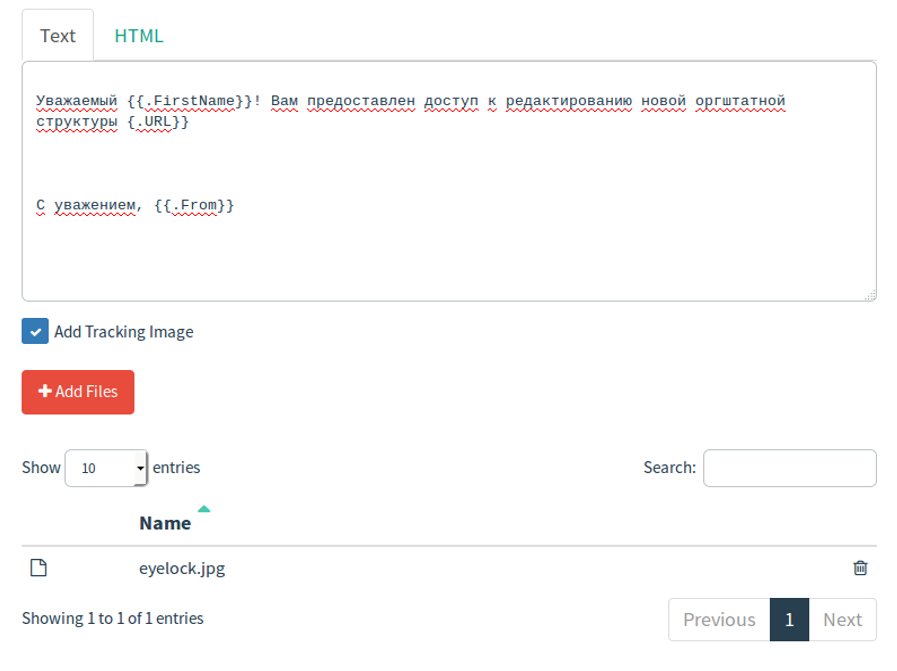

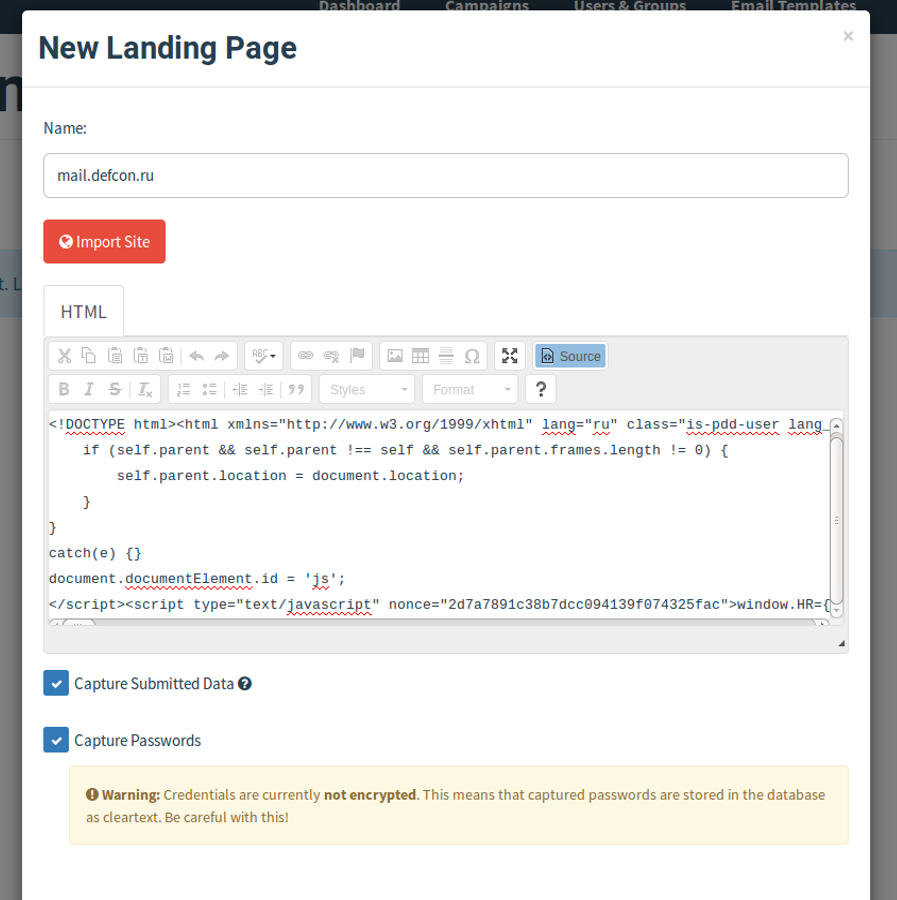

Для облегчения такого рода «учений» можно воспользоваться специализированным фреймворком gophish. Существуют и другие утилиты для облегчения задачи социоинженеру, например setoolkit, но они обладают избыточным функционалом и предназначены скорее для активной атаки. Также есть несколько онлайн сервисов, но они, в основном, англоязычные и не подходят для использования среди русскоговорящих целей фишинговой компании.

Gopgish — мультиплатформенный фреймворк с удобным веб-интерфейсом и простейшим развертыванием. Этот фреймворк разработан на Golang и вероятнее всего не заработает на шаред-хостинге, имейте это ввиду.

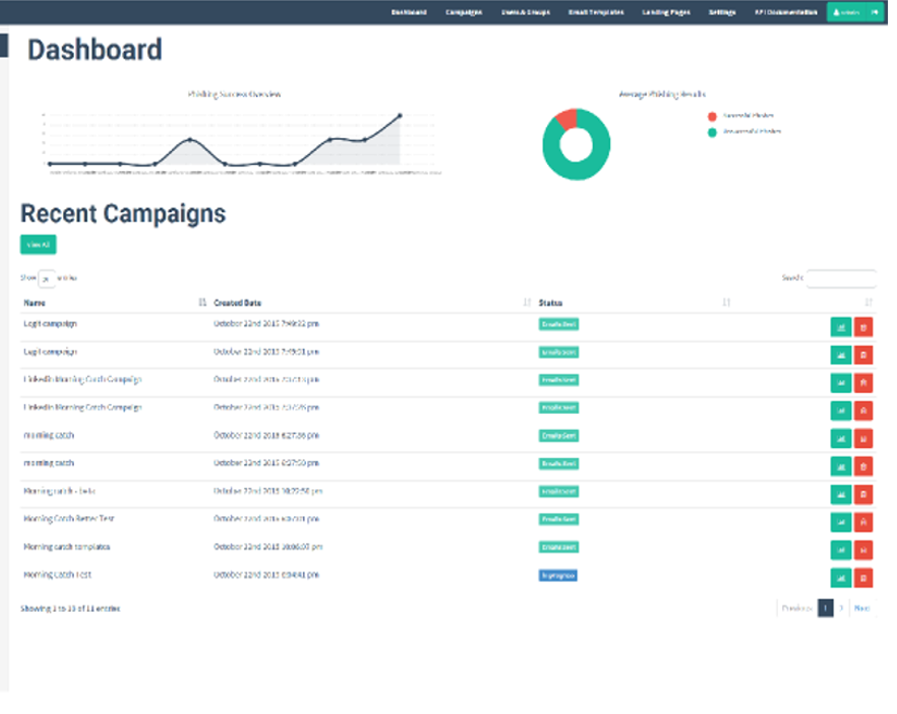

С его помощью можно создать фишинговую компанию для определенной группы пользователей:

Для рассылки можно применять разнообразные шаблоны. Для оценки эффективности рассылки используется трекинг система:

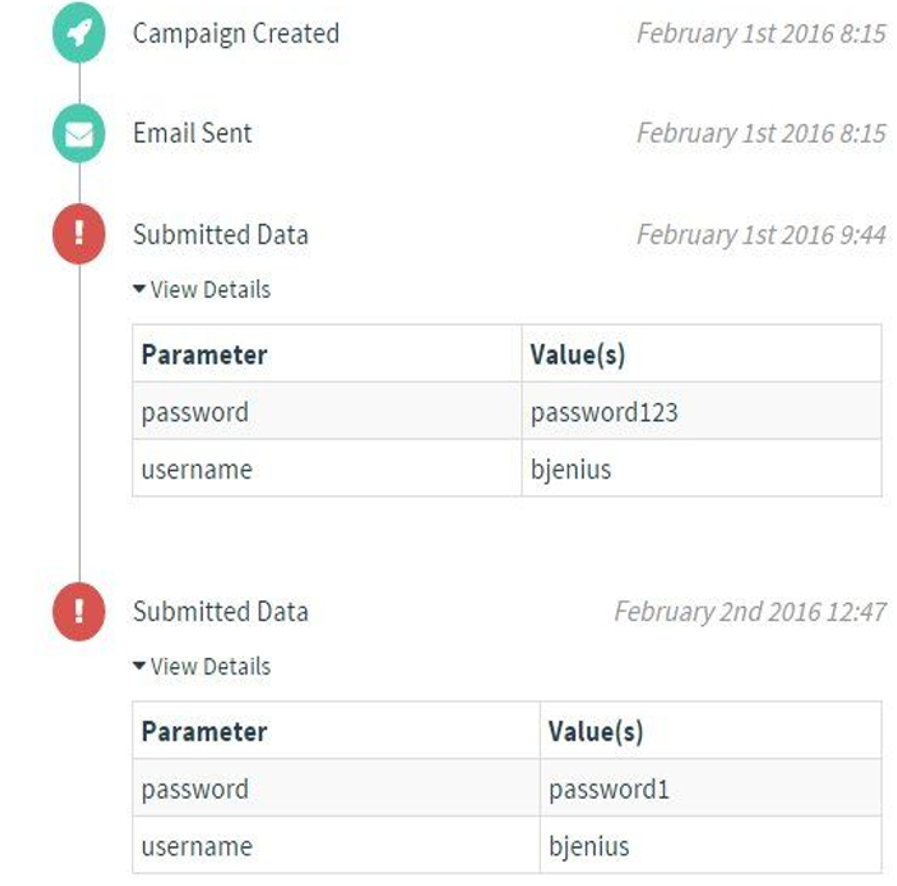

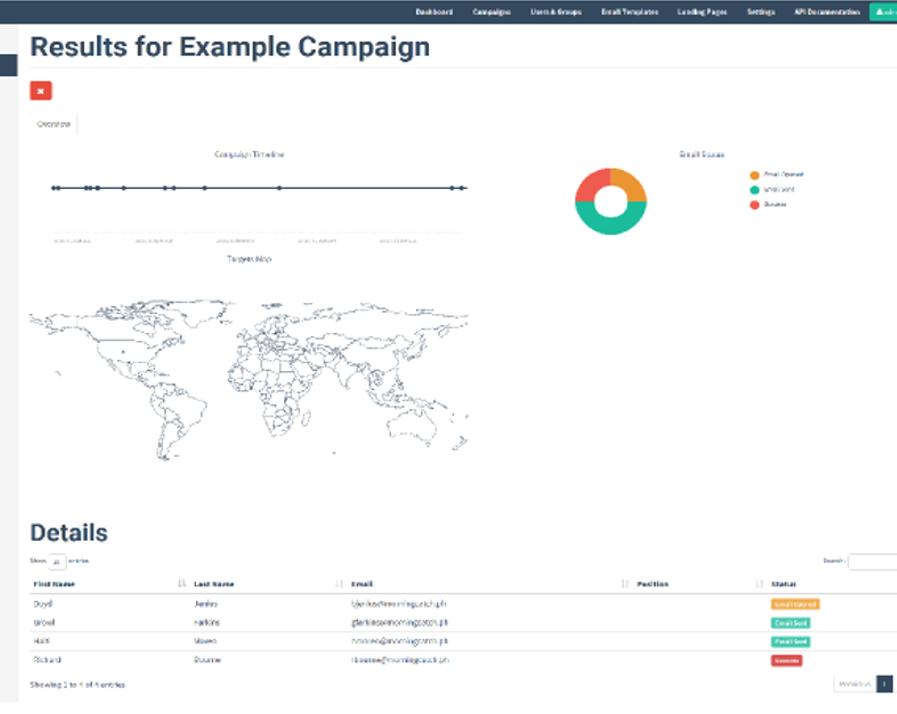

На фишинговой странице можно «собирать» введенные пользователями данные:

После проведения компании можно оценить её эффективность:

Меры предосторожности

В качестве мер защиты необходимо установить контроль за почтовыми вложениями и ссылками, проводить тренинги с персоналом о наличии новых угроз, соблюдать меры предосторожности и уведомлять о всех подозрительных случаях технический персонал.

Статьи по теме:

Фишинг в корпоративной среде

Примеры фишинговых сообщений электронной почты

Цифровая безопасность: что нужно знать о фишинге

31 марта (четверг) пройдет вебинар Теплицы социальных технологий совместно с Лукой Сафоновым, техническим директором компании Pentestit. Цель вебинара – повысить осведомленность пользователей о социотехнических методах атаки на пользователей Сети.

Приглашаем на вебинар слушателей, которым интересна тема цифровой безопасности и защиты от фишинга. Вебинар пройдет 31 марта 2016 года, начало в 12-00, время московское. Участие в вебинаре бесплатное.

Автор: Pentestit