Утечка данных пользователей различных сервисов из-за взлома последних — далеко не редкость, к сожалению. Стоит только вспомнить нашумевший взлом сервиса измен Ashley Medison, когда в Сеть утекли данные миллионов пользователей. Огромное количество пользователей оказались просто ботами, но это ничего не меняет — каждый из нас уязвим.

В Сеть утекают даже данные пользователей, которые следят за своими учетными записями, придумывают сложные пароли, стараются предусмотреть негативные сценарии. Но утечки все равно происходят. Причем интересный нюанс — если о безопасности данных взрослых людей следят все и всюду, то проблема защиты данных детей в Сети как-то не слишком на слуху. А проблем здесь еще больше, ведь дети не слишком хорошо ознакомлены с основами информационной безопасности. А если и да, то взломщики находят иные пути получения данных детишек. В качестве примера можно привести недавний взлом сервисов VTech (производитель детских электронных игрушек), в результате которого в Сеть утекли данные миллионов учетных записей маленьких пользователей.

Всего речь идет о 4,8 миллионах записей, включая имена, e-mail, даты рождения и т.п. Правда, здесь большая часть учеток принадлежала родителям, но около 200 тысяч — это учетные записи детей. Причем хакеры получили доступ не только к учеткам, но и к сотням тысяч фотографий и других материалов. Одним из первых пользователей, которые обнаружили взлом, стал Lorenzo Bicchierai, кто часто пишет для Motherboard. Этот пользователь решил обратиться к специалисту по информационной безопасности.

Первым шагом, который был сделан — некоторые учетные записи из всего массива данных были проверены. По некоторым электронным адресам были разосланы запросы (с объяснением ситуации), и некоторые пользователи ответили. Результат — да, однозначно, сервис Vtech был взломан.

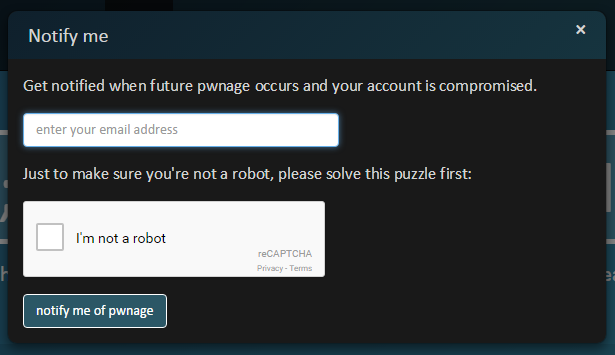

Кстати, довольно давно уже работает сервис, уведомляющий пользователей в случае взлома. Провериться и подписаться на уведомления можно вот здесь.

Так выглядит интерфейс сервиса

А это означает, что любой желающий может провести идентификацию взрослых и детей, и понять, кто родители детишек, чьи данные были «слиты» в Сеть. Более того, данные позволяют узнать место жительства большинства людей, зарегистрированных на Vtech.

Интересно, что администрация сервиса не была в курсе взлома до тех пор, пока ей не написал Лоренцо. Только после этого началась работа по ликвидации последствий взлома. Кроме того, удалось связаться и с взломщиком, который провел всю операцию. Как оказалось, он сделал это «just for fun». Данные ему были просто не нужны.

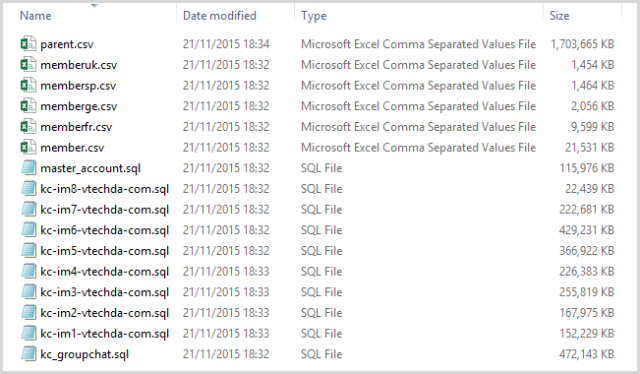

Вот в таком виде были получены все данные

Основные данные содержались в файле top—parent.csv, где было почти 5 млн строк. Данные пользователей следующие:

id

encrypted_password

first_name

last_name

password_hint

secret_question

secret_answer

email_promotion

active

first_login

last_login

login_count

free_order_count

pay_order_count

client_ip

client_location

registration_url

country

address

city

state

zip

updated_datetime

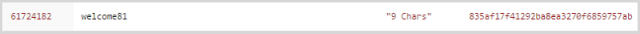

Пароли представлены вот в таком виде:

А вот такие данные требовались при регистрации родителя ребенка:

Сама компания Vtech выпускает многие десятки моделей устрйоств для детей и их родителей, включая, например, видеоняню. Также у Vtech есть онлайн-магазин, откуда родители могут скачивать электронные книги, приложения и игры для устройств своих детей.

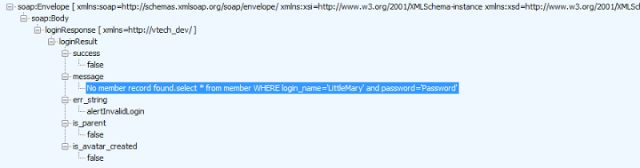

Хакер, взломавший сеть Vtech, сообщил, что использовалась SQL-иньекция. Взломщик получит доступ к веб-серверам и БД компании, с плным доступом.

После анализа случившегося оказалось, что взлом был только делом времени. Например, пароли были хешированы при помощи MD5, не самого сложного для взлома алгоритма, мягко говоря. Более того, вопросы для напоминания пароля были сохранены в виде обычного текста. Так что проблемы с получением или обнулением пароля не было вообще. Эту же информацию, при должном желании, можно было использовать и для попытки получить контроль над учеткой пользователя на других сервисах — Gmail или банковском аккаунте, как пример.

Хуже всего было то, что аккаунты многих детей были связаны с аккаунтами родителей, плюс указан и адрес проживания. В наше время такое отношение к хранению информации детей просто непростительно.

Как определить родителей? Да очень просто:

Данные по родителям выводятся вот в таком виде:

id

username

domain

ll_child_id

ll_parent_id

parent_id

country_lang

create_datetime

expired_datetime

Пример записей:

215836, 'foo%40bar.com', 'kc-im2.vtechda.com', 0, 2700413, 2700413, 'USeng', '2013-12-25 13:55:21', NULL

и запись ребенка:

215841, 'LittleJohnny', 'kc-im2.vtechda.com', 3974296, 0, 2700413, 'USeng', '2013-12-25 13:55:23', NULL

Ну, и плюс ко всему, дополнительные данные:

id

created_datetime

updated_datetime

parent_id

login_name

password

first_name

dob

product_code

is_avatar_created

account_level

gender

expiry_date

registration_url

Откуда они? С других сайтов, которые связаны с Vtech. А именно:

de.vsmilelink.com

fr.vsmilelink.com

uk.vsmilelink.com

es.vsmilelink.com

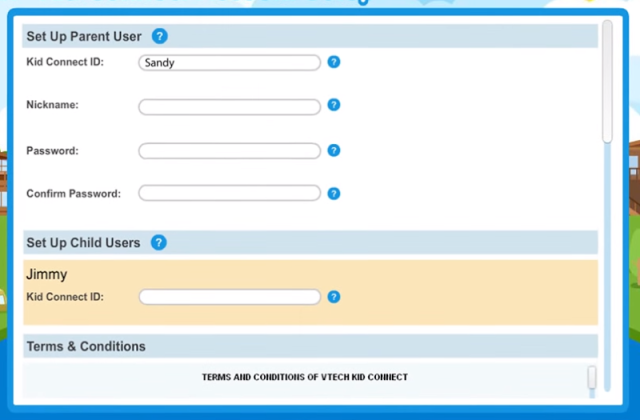

А выглядит все достаточно миленько:

Вот так выглядит форма регистрации:

Добавим аккаунт ребенка? Без проблем:

Стоит отметить, что проблемы безопасности, озвученные выше (например, возможность за считанные секунды связать ребенка и родителя) не так и просто исправить. Они, если так можно выразиться, фундаментальные, Vtech придется переделывать все, если не заново разрабатывать свои веб-сервисы и систему аутентификации.

После того, как о взломе стало известно, родители стали возмущаться, спрашивая, зачем компании было знать адрес и все прочие данные только для того, чтобы клиенты получили возможность скачать пару электронных книг.

И это тем более странно, что Vtech не использует стандарты безопасности, давно уже ставшие обязательными. Например, нигде не используется SSL, а данные (пароли, логины) передаются в открытом виде. В общем-то, даже странно, что на сервис никто не обратил внимание ранее.

Основные проблемы безопасности Vtech

Давайте еще раз посмотрим, какие ошибки допустила компания, годовой оборот которой составляет около 2 млрд долларов США.

1. Нет SSl. Передача данных идет по открытым каналам, а данных довольно много. Это информация о родителях, пароль, логин, информация о ребенке.

2. Пароли хранятся в слегка защищенном виде, скажем так. А вот секретные вопросы уже вообще ничем не защищены, это обычный текст. Да и пароли детей также хранятся в открытом виде. Это же дети, зачем их данные защищать, да?

3. Отсутствие защиты от SQL-иньекций. Здесь вообще все не просто, а очень просто.

4. Повсеместное использование Flash. От этой технологии призывает отказываться даже создатель, компания Adobe. И компания такого уровня, как Vtech, давно уже могла бы это сделать, используя безопасные технологии.

Берегите себя и своих детей!

Автор: ua-hosting.company