Приветствуем нашу читательскую аудиторию на страницах блога iCover! Под занавес уходящего года аналитическая компания Trend Micro опубликовала обновленный отчет под названием “Инновации китайского киберпреступного андеграунда”. Этот развернутый документ, основываясь на данных статистики за период 2014-2015гг, рассказывает о стоимости «услуг», которые предоставляют китайские хакеры и текущих трендах киберкриминала Поднебесной. Приоткроем некоторые любопытные странички отчета и кратко остановимся на самых «популярных» направлениях этого, как свидетельствуют опубликованные данные, активно развивающегося рынка.

Согласно данным компании Trend Micro, одно из самых востребованных направлений внедрения шпионского ПО — приложения Apple App Store. Оказывается, комфортно обосноваться на этой площадке вредоносному приложению вполне возможно, а обойти защиту магазина приложений китайские хакеры готовы за $4000. При этом опубликовать программу при помощи собственных бустинговых сервисов можно и в рейтинге ТОП-5 платных приложений. Стоимость публикации программы в ТОП-25 бесплатных приложений обойдется уже в $7200. Аналитики Trend Micro отмечают существенный рост спроса на подобные услуги и, соответственно, их цен начиная с 2013 года. Так, к примеру, последняя услуга на том временном рубеже обходилась в два с лишним раза дешевле и стоила $3400.

В таблице ниже приведены сравнительные расценки на вывод приложения в ТОПы App Store.

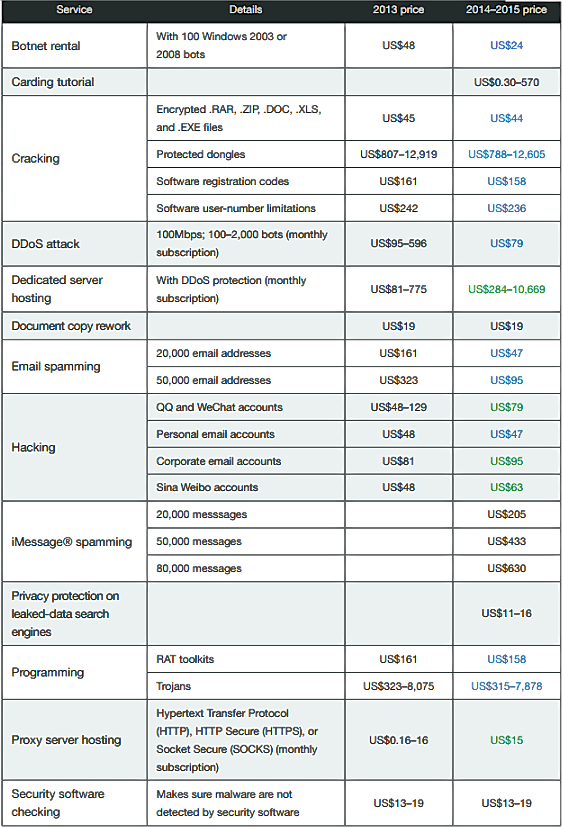

Помимо аналитических данных, связанных с рынком мобильных услуг отчет затрагивает и другие сегменты вредоносной деятельности хакеров, включая спам, взлом email, создание троянских программ, подготовку и проведение DDoS — атак и пр. Доступность цен неприятно удивляет:

- 80 000 спам-сообщений в iMessages можно заказать за $630;

- 50 000 почтовых спам-сообщений обойдутся в $95;

- взлом корпоративного e-mail будет стоить $95;

- за DDoS-атаку мощностью 100 Мбит/сек нужно будет заплатить всего $79 в месяц;

- создание трояна, в среднем, заказывают за $315;

- возглавляет рейтинг стоимости мошеннических услуг взлом зашифрованного донгла, оцениваемый в $12 600;

- заказать и пройти курс начинающего кардера на одном из форумов даркнета можно за $500.

Здесь нужно отметить, что на многие услуги кибермошенников из Поднебесной, включая перечисленные в списке выше, цены, напротив, несколько снизились. Динамика изменения цен предложения на рынке в 2014-2015 годах, в сравнении с 2013 годом отражена в сводной таблице.

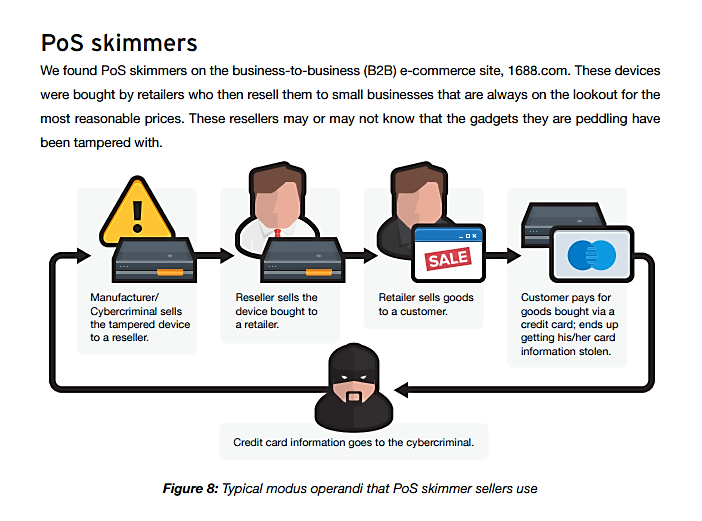

Несмотря на популярность перечисленных предложений на черном рынке киберуслуг, по степени причиняемого ущерба лидирует услуга, связанная с изготовлением и продажей вредоносных PoS-терминалов. Уровень производства и распространения таких терминалов, инфицированных малварью сегодня, увы, можно назвать массовым. Продажи организованы, главным образом, на всевозможных B2B ресурсах на подобие 1688.com, lzise.com и других. Покупатели – организации, обслуживающие бизнесменов различных уровней. Покупка осуществляется через цепочку ритейлеров, что несколько увеличивает конечную стоимость решения, но позволяет киберпреступникам оставаться за гранью прямой видимости.

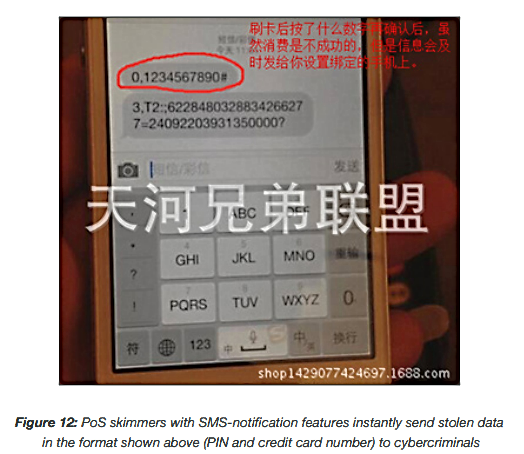

В подавляющем большинстве случаев предприниматели и не подозревают о том, какую угрозу для них и их бизнеса представляет подобное приобретение. Что касается самих хакеров, то с момента продажи и активации PoS-терминала и до момента раскрытия факта мошенничества все данные о картах пользователей они получают автоматически в режиме реального времени в формате SMS-сообщений (см. рис. ниже).

Стоимость устройства, готового к установке в качестве накладки на клавиатуру – 2000 юаней (US $ 312). Информация о коде сохраняется в памяти чипа, который через некоторое время физически извлекается злоумышленником для дальнейшего считывания и обработки собранных данных и использования их для снятия средств с карт владельцев. Так, согласно информации, предоставленной Trend Micro, сеть «оборудованных» подобным образом PoS-терминалов, установленных в небольших гостиницах и ресторанах позволила в течение только одного августа 2015 года до момента разоблачения завладеть персональной информацией о картах 1100 пользователей и украсть сумму в $236 507 (более 1.500 000 юаней). Характерно, что деятельность хакеров уже не ограничивается территорией Поднебесной — кража индивидуальных данных и средств пользователей может осуществляться далеко за пределами материкового Китая, фактически, по всему миру.

Еще одно активно развиваемое направление — производство и торговля панелями-накладками для банкоматов. Комбинированные устройства АТМ — скимминга, позволяющие злоумышленнику завладеть одновременно данными магнитной полосы карты и записать PIN-код при помощи камеры хакеры из Китая продают, в среднем, по $600 (около 4000 юаней) (см. рис. ниже).

Скиммер за 5000 юаней ($ 780 США) со встроенным чипом, приобретенный на сайте lzise.com позволит после считывания данных владельца кредитной карты совершать несанкционированные им покупки. Усовершенствованный скиммер с клавиатурой, увеличивающий вероятность точного считывания PIN-кода обойдется уже в $900.

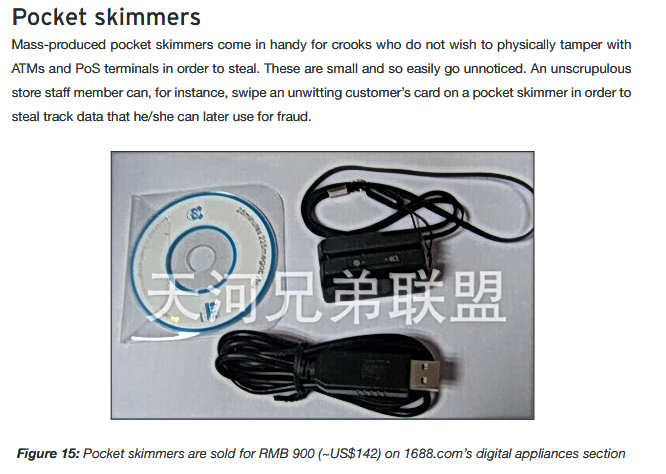

«Походный» вариант — скиммер начального уровня, легко умещающийся в кармане куртки — всего $140. Именно такие устройства используются некоторыми нечистыми на руку продавцами оффлайн-магазинов, служащими ресторанов, отелей и прочих заведений, в которых доверчивые клиенты расплачиваются кредитными картами, на время передавая их в руки мелкого обслуживающего персонала.

Тренд наших дней — стремительный рост популярности электронных и мобильных платежных систем. Так относительно рынка Поднебесной ожидается, что в течение наступающего года объем безналичных электронных платежей, осуществленных через Интернет и посредством мобильных устройств вырастет на 27%. И, вместе с тем, традиционный способ оплаты при помощи PoS-терминалов остается по-прежнему востребован. Если еще два года назад мошенничество с воровством средств с кредитных карт при использовании PoS, как отмечено в отчете компании, можно было отнести к единичным случаям, то сейчас ситуация кардинально поменялась. В доказательство Trend Micro приводит пример одной из таких «горячих» точек, где работала и, очень вероятно, продолжает работать целая сеть инфицированных PoS-терминалов – китайский метрополитен. Так в феврале прошлого года, отмечается в публикации, хакер из Ханчжоу был осужден за похищение данных пользователей кредитных карт и завладение суммой порядка 5 130 000 юаней (более $ 800 000).

По-прежнему популярны в 2014-2015 годах оставались услуги по созданию недействительных удостоверений подлинности, отправке поддельных писем, интеграции специального приложения Мастер, перенаправляющего пользователей на фиктивную страницу оплаты и многие другие ухищрения ежемесячно и ежедневно пополняющие счета хакеров сотнями тысяч юаней.

Подробнее о вариантах мошенничества и стоимости услуг профессиональных хакеров из Китая см. Источник

Удачи вам, и, будьте внимательны!

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах нашего блога. Мы готовы и дальше делиться с вами самыми свежими новостями, обзорными статьями и другими публикациями и постараемся сделать все возможное для того, чтобы проведенное с нами время было для вас полезным. И, конечно, не забывайте подписываться на наши рубрики.

Другие наши статьи и события

- Спорт-семейство: Jawbone UP3 и UP2 с позабытым товарищем UP24

- SSD M.2 – Реалии стандарта и обзор доступной модели Sandisk X300

- Игровая периферия Cougar. Press «X» to win

- Пять доступных электроскутеров из Поднебесной

Автор: iCover.ru