30 ноября отмечался Международный день защиты информации. Праздник появился почти 30 лет назад — в 1988 г., когда была зафиксирована первая массовая эпидемия «червя» Морриса.

Митапы по безопасности мы проводим регулярно, и сегодня можем позволить себе обойтись без очередного анонса (просто следите за событиями в блоге). Расшевелить всех, кто так или иначе связан с защитой информации, и напомнить о способах ИБ-защиты поможет топ главных уязвимостей 2015 г.

И снова грабли

Год начался интересно. Не успело сообщество остыть от новостей об ошибке HeartBleed, которая, быть может, была самой большой информационной уязвимостью в истории, как выявили сравнимую по масштабам уязвимость, получившую кодовое имя GHOST. Критическая дыра обнаружена в системной библиотеке Glibc и проявлялась при обработке специально оформленных данных в функциях gethostbyname() и gethostbyname2(), которые используются во многих программах для преобразования имени хоста в IP-адрес. Проблема коснулась Debian 7, Red Hat Enterprise Linux 6 и 7, CentOS 6 и 7, Ubuntu 10.04 и 12.04, SUSE Linux Enterprise 10 и 11. Интересно, что баг присутствует в коде с 2000 г. и был устранен еще в мае 2013 г., но без указания на то, что уязвимость может иметь серьезные последствия. В результате огромное количество дистрибутивов просто проигнорировали обновление до стабильной версии пакета.

Древнее зло пробудилось

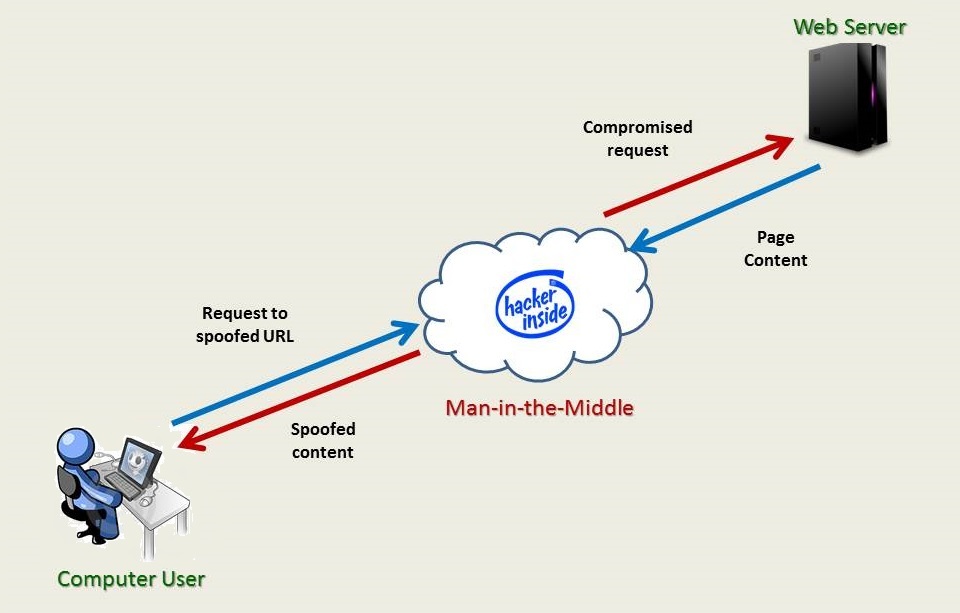

Весной в серверных и клиентских реализациях TLS/SSL обнаружили критическую уязвимость, которую назвали FREAK. Она затронула устройства на Android и браузер Safari. Опасности подвержены в том числе сайты, использующие технологию SSL. Самое удивительное, что данной уязвимости уже много лет. До 1999 г. США запрещали экспорт устройств с сильной криптографической защитой. Чтобы обойти данное ограничение, компаниям приходилось встраивать более слабую защиту, фактически оставляя будущим взломщикам распахнутую дверь в SSL.

Делом времени было выявить способ провести man-in-the-middle-атаку и заставить TLS-клиента использовать уязвимые шифры с сервера. Взлом таких шифров занимает всего несколько часов, ведь основаны они на ключах шифрования в 512 бит.

Постоянная рубрика «Уязвимость во Flash»

14 июля Adobe выпустила обновление для Flash Player, закрывающее критическую уязвимость, которая позволяла получить удаленный контроль над системой в Windows, Linux и OS X, скрытно устанавливая шифровщик файлов CryptoWall 3.0. Благодаря найденной уязвимости можно было исполнять код почти во всех существующих браузерах.

В целом год прошел под девизом «Давайте уже похороним Flash». Начальник по информационной безопасности Facebook Алекс Стамос призвал Adobe навсегда закрыть Flash. А компания Recorded Future провела исследование, в котором рассматривались уязвимости в популярных наборах эксплоитов. Из десяти основных найденных в эксплоитах уязвимостей восемь нацелены на плагин Flash.

Удаленный взлом автомобилей

В июле на конференции Defcon 2015 рассказали о шести уязвимостях, найденных в Tesla Model S, с помощью которых можно было взломать автомобиль. Впрочем, для этого все равно требуется доступ к самой машине. Tesla оперативно выпустила свежее обновление.

В том же месяце ИБ-шники в сотрудничестве с журналом Wired занялись взломом Jeep Cherokee. Благодаря уязвимости в системе автомобиля Uconnnect «белые хакеры» получили удаленный доступ к мультимедийной системе, дворникам и кондиционерам. Следом пала защита рулевого управления, в конечном счете, удалось отключить тормоза. При этом всю систему удалось взломать удаленно. Баг системы скрывался в ключах-заглушках, вставляемых в диагностический порт бортового компьютера. Такие устройства позволяют измерить эффективность расходования горючего и пройденное расстояние.

В феврале текущего года уязвимость обнаружили в информационно-развлекательной системе ConnectedDrive автомобилей BMW. Исследователи провели атаку с помощью создания поддельной базовой станции. Используя подмену сетевого трафика, удалось опустить стекла и открыть двери, но не завести двигатель.

95% уязвимых пользователей

Не секрет, что существует прямая связь между популярностью технологии и числом осуществляемых на нее атак. В июле (летом у хакеров горячий сезон) неожиданно выяснилось, что почти миллиард Android-устройств уязвимы к получению удаленного доступа к ним через MMS. Встроенная в Android библиотека для обработки медиафайлов разных форматов содержала баги, позволяющие инфицировать 95% Android-устройств. К счастью, Google оперативно выпустила обновление оси. К несчастью, старые устройства под это обновление не попали.

Взлом iOS 9

В ноябре неизвестно кому, неизвестно каким образом удалось взломать iOS 9. Об этом заявила компания Zerodium, осуществляющая поиск и продажу уязвимостей. Компания провела конкурс, от участников которого требовалось найти и использоваться брешь в браузере Safari или Chrome. В результате не называемая группа хакеров получила $1 млн за эксплоит, который позволяет удаленно устанавливать произвольное ПО на устройства под управлением iOS 9.

Шифрование в тренде

ПО, шифрующее файлы, пришло не просто к пользователям Linux, а к администраторам сайтов, на машине которых развернут собственный веб-сервер. Троянец Linux.Encoder.1 загружает файлы с требованиями заплатить выкуп в биткоинах и файл, содержащий путь до публичного RSA-ключа, после чего запускает себя как демон и удаляет исходные файлы. Данный RSA-ключ в дальнейшем используется для хранения AES-ключей, с помощью которых троянец шифрует файлы на зараженном компьютере.

Троян в первую очередь шифрует файлы в домашних каталогах пользователей и каталогах, относящихся к администрированию веб-сайтов. Только после этого Linux.Encoder.1 обходит всю остальную систему. Зашифрованные файлы получают новое расширение .encrypted.

На 12 ноября 2015 года насчитывалось порядка 2 тыс. веб-сайтов, предположительно атакованных шифровальщиком Linux.Encoder.1. Тем не менее, данный троянец оказался не единственным. Linux.Encoder.2 использует другой генератор псевдослучайных чисел, для шифрования применяет библиотеку OpenSSL (а не PolarSSL, как в Linux.Encoder.1), шифрование осуществляет в режиме AES-OFB-128.

Вместо эпилога

Впереди еще целый месяц, так что легко представить, как топ-7 превращается в топ-10. Но пока хакеры ищут уязвимости нулевого дня, главная опасность находится ближе, чем вы можете представить. В этом году на международном форуме по практической безопасности Positive Hack Days озвучили банальную, но вечную истину: собственные сотрудники компаний остаются одним из главных источников уязвимостей. По результатам анализа 18 крупных государственных и коммерческих компаний, часть которых входит в Fortune Global, было выявлено существенное снижение уровня осведомленности сотрудников в вопросах безопасности. Так что берегите своих коллег в первую очередь. Сделайте доброе дело — напомните им, как важно следить за безопасностью.

Автор: Mail.Ru Group