Данные GPS нужны не только навигаторам для построения маршрутов, но и дата-центрам для синхронизации времени. Эту особенность используют хакеры, когда проводят атаки на ИТ-инфраструктуру. Объясним, в чем суть подобных атак и как от них защищает GPS-файрвол.

/ Wikimedia / NASA / PD

Атаки на инфраструктуру набирают обороты

С каждым годом атаки на ИТ-инфраструктуру банков, аэропортов и дата-центров учащаются на 20%. Задачей таких нападений является не воровство денег, а нанесение ущерба бизнес-процессам организации. Причем конечный урон для компании может быть больше, чем в случае с обыкновенным хищением средств.

Одним из наиболее известных примеров атак на ИТ-инфраструктуру является шифровальщик WannaCry. По словам экспертов, целью вирусной кампании было не получение финансовой выгоды, а остановка работы конкретных организаций (в том числе банков).

Виды атак на GPS

По GPS дата-центры получают данные всемирного координированного времени (UTC). Эта информация используется для синхронизации серверов с помощью NTP. Системы синхронизации нужны для расстановки временных меток и обозначения начала и конца какого-либо процесса в сети дата-центра. Сбой в GPS-системе может усложнить устранение неполадок: если ошибка была занесена в логи с неправильной меткой времени, это усложняет поиск её причины.

Когда злоумышленники планируют взлом систем дата-центра, они могут подменить истинный GPS-сигнал со спутника в попытке скрыть свою вредоносную активность. Такой тип атаки получил название GPS-спуфинг. Подмена сигнала возможна из-за того, что он не шифруется и подвержен помехам окружающей среды (его легко «перекрыть»).

Опасность для GPS-систем дата-центра также представляют устройства-джаммеры. Они «глушат» сигнал со спутника, из-за чего серверы, маршрутизаторы и другое оборудование в ЦОД не может синхронизировать свою работу. Последствия атаки с GPS-джаммером на себе испытали в компании Equinix. Правда, произошло это случайно — на крыше ЦОД оказалась установлена старая GPS-антенна, которая ослабляла сигнал и серьезно мешала нормальной работе ИТ-инфраструктуры.

Как защититься от атак: GPS-файрвол

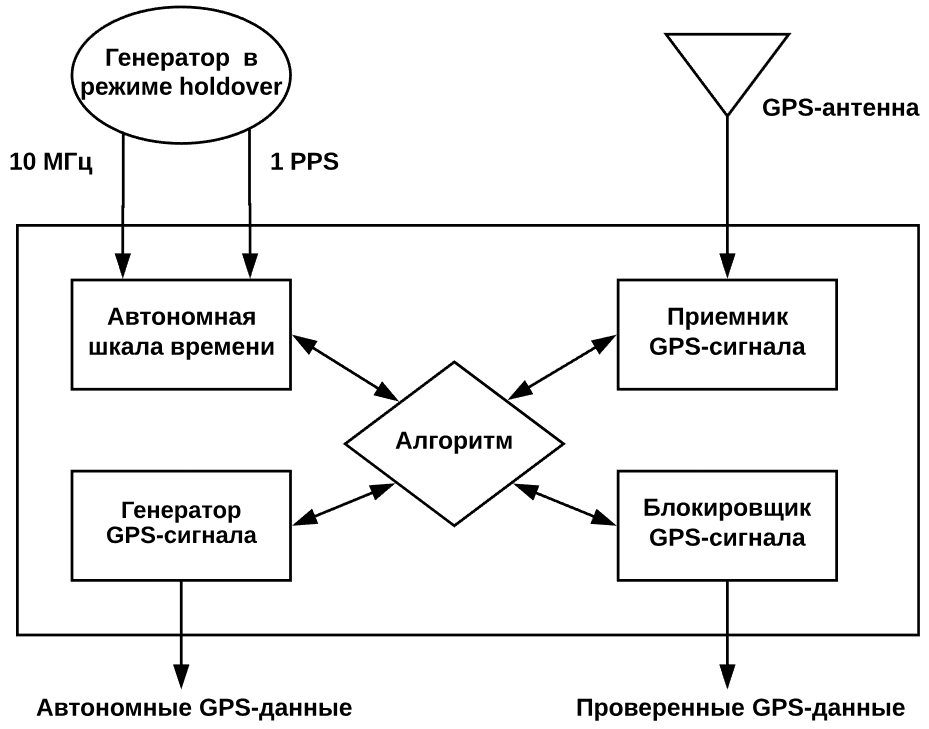

Для защиты ЦОД от спуфинга и помех в работе системы позиционирования, американская компания Microsemi разработала GPS-файрвол. Устройство выступает в качестве буфера между GPS-антенной и критической инфраструктурой дата-центра.

В файрволе реализованы специальные алгоритмы, которые оценивают характеристики GPS-сигнала: радиочастотную мощность, корректность геоданных и времени и проч. Если система понимает, что сигнал не соответствует нужным параметрам (например, выявлены аномалии в силе передачи), то он блокируется. В этом случае (или при потере связи со спутниками), файрвол запускает генератор эталонного времени — рубидиевые часы (режим holdover). Они поддерживают работоспособность всех систем, пока GPS-сигнал не будет восстановлен.

Два года назад ошибка в работе GPS-сети нарушила работу приемников, разработанных компанией Microsemi, по всему миру. Девайсы не могли правильно определять время и координаты.

Microsemi говорят, что атомные часы в файрволе для ЦОД позволят избежать проблем с синхронизацией оборудования в случае глобального сбоя GPS. Однако работать такие часы будут лишь на протяжении пары месяцев. Если за это время неисправность GPS не устранить, могут начаться проблемы с расстановкой timestamp в логах и др.

«GPS-файрвол защитит от спуфинга и глушилок сигналов, но важно понимать, что такие атаки часто используются хакерами в качестве ширмы. Так они маскируют свою вредоносную деятельность в сети, поэтому важно не забывать и об обычных файрволах, — говорит начальник отдела развития IaaS-сервиса 1cloud.ru Сергей Белкин. — IaaS-провайдеры, которые размещают свое оборудование в дата-центрах, как раз предлагают такой сервис. Например, наши клиенты могут подключить firewall, который будет защищать инфраструктуру на уровне сети. В ближайшем будущем функция будет доступна и на уровне сервера. Система закрывает такие векторы атак, как MITM или IP-спуфинг».

О других способах защиты

Алгоритм для обнаружения GPS-спуфинга также разработали исследователи из Техасского университета в Сан-Антонио. Их решение сравнивает время входящего GPS-сигнала с предыдущими показателями. Если обнаруживается подмена параметров, система сообщает об этом операторам дата-центра.

Другой вариант защиты систем геолокации — это шифрование. В России для защиты ГЛОНАСС предлагали использовать сигналы высокой точности (ВТ-код) вместо стандартных. Они защищены с помощью постоянно меняющихся засекреченных кодов. Однако подобное решение не нашло применения, так как использовать ВТ-код можно только с разрешения Минобороны РФ.

Вероятно, в будущем появятся и другие технологии для защиты систем определения времени и координат в дата-центрах. Или их переведут на полностью автономные решения, которые будет в меньшей степени зависеть от внешних факторов.

Другие посты из нашего корпоративного блога:

- Эволюция архитектуры облака 1cloud: сложности модулирования

- Зачем нужен мониторинг?

- Чем арендованная инфраструктура лучше обычного «железа»

- Как обеспечивается безопасность данных в облаке

Автор: 1cloud

![Вам [не] нужен свой игровой движок Вам [не] нужен свой игровой движок](https://www.pvsm.ru/wp-content/plugins/contextual-related-posts/timthumb/timthumb.php?src=http%3A%2F%2Fwww.pvsm.ru%2Fimages%2F2023%2F12%2F25%2Fvam-ne-nujen-svoi-igrovoi-dvijok-13.png&w=100&h=100&zc=1&q=75)