Весна выдалась щедрой на дыры апокалиптического масштаба, причем в самых неожиданных местах. В этот раз это не смартфон, и не роутер, а гораздо хуже – Microsoft Malware Protection Engine. Этот компонент используется Windows Defender и по умолчанию включен в Windows 8, 8.1, 10, а также в Windows Server 2016

Весна выдалась щедрой на дыры апокалиптического масштаба, причем в самых неожиданных местах. В этот раз это не смартфон, и не роутер, а гораздо хуже – Microsoft Malware Protection Engine. Этот компонент используется Windows Defender и по умолчанию включен в Windows 8, 8.1, 10, а также в Windows Server 2016

В этот раз отличился Google: исследователи из Google Project Zero Тэвис Орманди и Натали Силванович нашли ‘crazy bad’ уязвимость. Орманди поспешил твитнуть об этом, выразившись, что это худшая уязвимость удаленного запуска кода в Windows за последнее время – и, конечно же, сгенерил этим массу сенсационных заголовков. Разработчики из Microsoft кинулись закрывать дыру, как матросы на штурм Зимнего, и спустя три дня патч был готов. Орманди, мужественно державший все подробности при себе, облегченно разразился багрепортом.

Что выяснилось. Malware Protection Engine (MsMpEng) с его, в общем-то, безграничными возможностями, оказался доступен удаленно через несколько разных сервисов Windows, в частности, Exchange и IIS. Суть в том, что MsMpEng с полным правом контролирует все действия, связанные с файловой системой, и в случае, если какой-либо сервис пытается записать на диск что-то похожее на JavaScript, уровень угрозы эвристическими методами определяет компонент NScript, который – сюрприз! – запускается не в песочнице и с высоким уровнем прав. И, конечно же, в этом компоненте и обнаружился злобный баг, который позволяет хитроскрафтенному скрипту заставить NScript выполнить произвольный код.

Самое веселое, конечно, это сценарии атаки. Оказалось, достаточно получить письмо (причем даже нет необходимости его открывать!), кликнуть по ссылке, или, например, получить файл через какой-либо мессенджер, чтобы на компьютере исполнился вредоносный код. Это как если бы цензор, вымарывающий по долгу службы антиправительственную крамолу из газеты, начитавшись, уверовал в революционные идеи и вступил в ряды карбонариев. Такая вот неожиданная эвристика.

Дальше можно было бы попугать, но уже не хочется. И так понятно, что это плохо. Обновление от Microsoft, по идее, должно уже расползтись по всем подключенным к Интернету системам, админы, огородившие свои сети файрволлами, должны позаботиться о себе сами. Благо, на рынке хватает защитных решений.

HandBrake был инфицирован зловредом для Mac

Новость. Если вы никогда-никогда не скачиваете программы из подозрительных мест, всегда проверяете сайты на подлинность и заходите строго по https, и, наконец, вы пользователь Мака – вы надежно защищены от малвари, никакие другие меры предосторожности не нужны.

А вот и все не так! Ребята с темной стороны не пальцем деланы, и они этим ремеслом на жизнь зарабатывают, так что всегда найдут способ испортить жизнь ни в чем не повинному юзеру. Да вы посмотрите только на инцидент с опенсорсным видеотранскодером HandBrake! Если вы скачали его версию для Mac OS X с сайта производителя где-то между 2 и 6 мая, и ничтоже сумняшеся установили – вы вот этими самыми руками инфицировали свой Мак. Но не на 100%, скомпрометированным оказалось зеркало, не основной файла.

Внутри дистрибутива сидел RAT, троянец Proton, который отслеживает всю активность в системе жертвы, включая нажатия клавиш, загрузку файлов, а также состояние экрана. Proton, кстати, как и недавний OSX/Dok, оказался подписан настоящей подписью разработчика Apple.

Как ушлые хакеры взломали файловое зеркало HandBrake – не сообщается, но вообще-то это не фокус, есть масса способов, начиная с банальной фишинговой атаки на админа. Главное в этом, что подобное может повториться практически с любым сайтом, каким бы авторитетным ни был его владелец.

Если вы попали число тех, кто скачивал транскодер в указанные дни, участники проекта HandBrake советуют проверить контрольные суммы SHA1 и SHA256 файла дистрибутива до запуска, если же вы уже его поставили, гляньте процесс activity_agent – если он есть в системе, то это ОНО. Сносите, лечитесь, меняйте пароли.

Миллион пользователей Google Docs подвергся фишинговой атаке

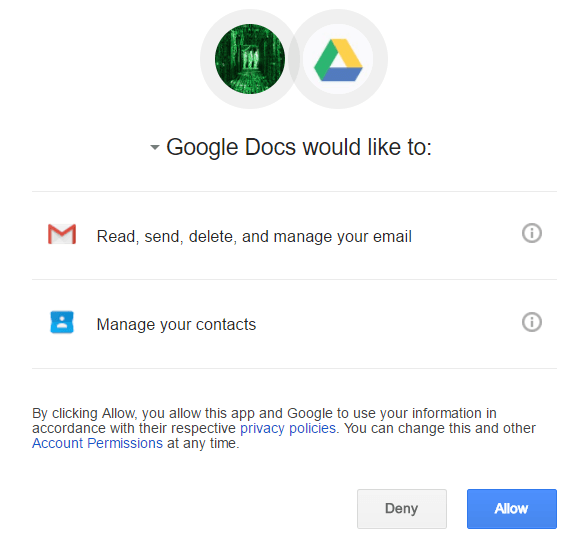

Новость. В начале недели по пользователям сервисов Google прокатилась массовая фишинговая атака. Организована она была очень просто: жертвам рассылались письма, которые гласили, что некто, причем во многих случаях это человек из списка контактов жертвы, хочет расшарить на получателя документы в гуглодоках. Если любопытный адресат кликал по кнопке ‘Open in Docs’, открывалась страница сервиса авторизации Google OAUTH. Самая настоящая, без обмана.

Вот только этот сервис служит для выдачи доступа внешним сервисам к учетной записи в Google. Логин и пароль, естественно, наружу не отдается – если пользователь разрешает доступ, внешнему сервису передается токен авторизации, действительный для выполнения определенных действий от имени пользователя. В данном случае внешний сервис назывался ‘Google Docs’, а требовал он прав на управление контактами, чтение и отправку писем, и управление электронной почтой.

К OAUTH тут претензий нет – сервис большими буквами писал, чего хотят от человека ‘Google Docs’. Только кто ж такие предупреждения читает? Хотя задуматься, зачем сервис Гугла просит доступа к Gmail, не мешало бы.

В любом случае, атака, по утверждению Google, была пресечена в течение часа, за который вредоносный спам успели получить жалкие 0,1% пользователей Gmail. Однако же сам Google декларирует миллиард активных пользователей, так что получается, что жертвами атаки потенциально мог стать миллион из них. Сколькие же кликают, не читая, мы не узнаем – но таких точно немало.

Древности

«VFSI»

Нерезидентный опасный вирус. Стандартно поражает .COM-файлы при запуске зараженного файла. В зависимости от текущего времени может расшифровать и вывести на экран фразу: «HELLO!!! HAPPY DAY and success from virus 1.1VFSI-Svistov».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 93.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»