Исследователи ESET на конференции по безопасности RSA рассказали об уязвимости в устройствах, работающих в Wi-Fi-диапазоне. С её помощью злоумышленники могут дешифровать конфиденциальные данные, передающиеся беспроводным путём, пишет Arstechnica.

По словам исследователей, уязвимость найдена в чипах Wi-Fi, изготовленных Cypress Semiconductor и Broadcom. Они присутствуют во многих моделях iPhone, iPad, Mac, устройствах Raspberry и работающих на ОС Android, а также роутерах Asus и Huawei. В первую очередь уязвимость затрагивает чипы Cypress и Broadcom FullMAC WLAN, которые используются в миллиардах устройств.

Найденную ошибку назвали Kr00k. Утверждается, что производители выпустили обновления для большинства потенциально опасных устройств, однако пока неизвестно, сколько из них уже установили патчи. Больше всего беспокойства у исследователей вызывают беспроводные маршрутизаторы, которые зачастую остаются без обновлений на протяжении всего срока эксплуатации. Это может привести к ситуации, когда устройства, в которых уязвимость исправили либо использующие другие чипы Wi-Fi, подключаются к ним — и становятся уязвимыми сами. В таком случае злоумышленники смогут дешифровать данные даже с изначально защищённых устройств, говорится в исследовании ESET.

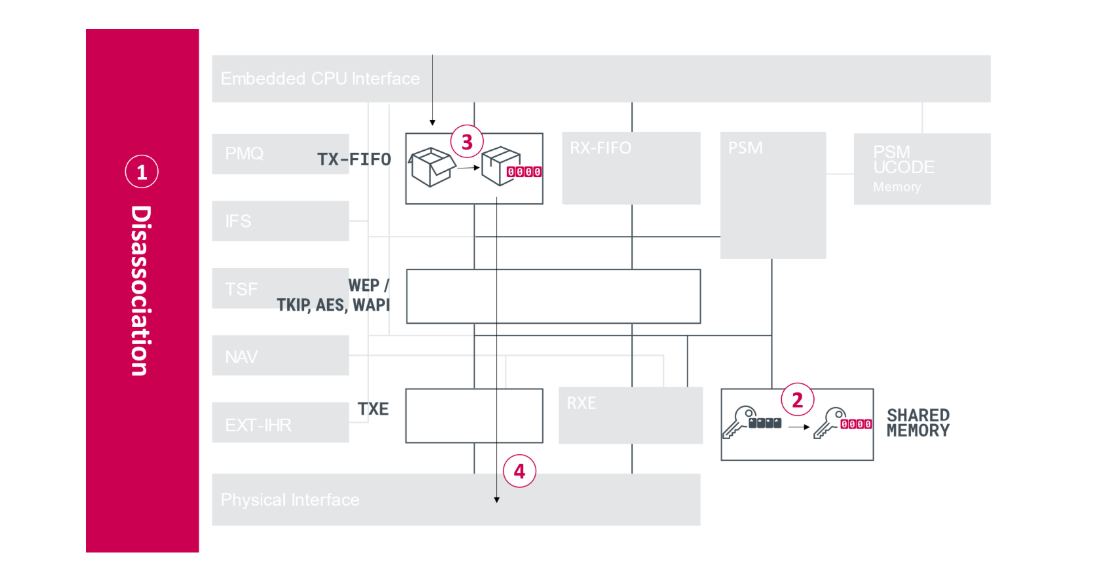

Kr00k начинает работать в момент отключения пользователя от беспроводных точек доступа. Если хотя бы одно из устройств в системе уязвимо, то маршрутизатор помещает неотправленные данные в буфер передачи и шифрует их — однако ключ шифрования в таком случае будет состоять из нулей, что компрометирует процесс дешифровки и может использоваться злоумышленниками. Отмечается, что это происходит в первую очередь, когда устройство переключается между двумя точками доступа Wi-Fi, либо сталкивается с помехами сигнала. Хакеры, подключившиеся к маршрутизатору, могут выгрузить эти данные, поскольку они не требуют аутентификации.

При этом злоумышленники получают лишь несколько килобайт данных, которые точка доступа не успела передать на устройства. Однако они могут использовать эту схему многократно, чтобы повысить вероятность захвата полезных данных, говорит исследователь ESET Роберт Липовски.

В число уязвимых устройств вошли:

Amazon Echo 2nd Gen, Amazon Kindle 8th Gen, Apple iPad mini 2, Apple iPhone 6, 6S, 8, XR, 13-дюймовый Apple MacBook Air (2018), Google Nexus 5, Google Nexus 6, Google Nexus 6S, Raspberry Pi 3, Samsung Galaxy S4 GT-I9505, Samsung Galaxy S8 и Xiaomi Redmi 3S.

Кроме того, Kr00k обнаружен на беспроводных маршрутизаторах Asus RT-N12, Huawei B612S-25d, Huawei EchoLife HG8245H и Huawei E5577Cs-321.

В Apple заявили, что исправили уязвимость на своих устройствах ещё в обновлениях от октября прошлого года. Об этом также сообщили в Amazon. Другие производители пока решают эту проблему и отказались её комментировать.

Исследователи протестировали чипы других производителей, включая Qualcomm, Realtek, Ralink и Mediatek — на них уязвимость не нашли. Однако все устройства, использующие чипы Cypress и Broadcom, им проверить не удалось, поэтому нельзя исключать, что ошибка может быть и на других девайсах и маршрутизаторах.

Автор: avouner