Специалисты из немецкой компании Security Research Labs провели независимое исследование, в котором наглядно показали, что умные колонки Alexa и Google Home могли быть легко взломаны с помощью сторонних приложений, например, для прослушивания гороскопов или игры с генератором случайных чисел. Активация этих приложений могла вызвать скрытую в них систему прослушки пользователя, хотя был абсолютно уверен, что устройство после окончания общения с программой не записывает его слова. Причем производители умных колонок не могли устранить этот тип уязвимости несколько месяцев. На данный момент, после понятия проблемы, в Amazon и Google закрыли возможность использовать эту уязвимость.

Программисты компании Security Research Labs для наглядности разработали несколько полностью рабочих приложений, на которых и продемонстрировали наличия уязвимостей в умных колонках. Оказалось, что простая эксплуатация этих уязвимостей связаны с тем, что Amazon и Google предоставляют сторонним разработчикам приложений доступ к пользовательским данным.

Умные колонки от Amazon и Google предлагают пользователю доступ к большому объему информации с помощью голосовых команд. Также возможности этих устройств могут быть расширены сторонними разработчиками с помощью дополнительных приложений. Эти небольшие голосовые приложения входят в программную инфраструктуры этих устройств в раздел Skills (Навыки) для Alexa и Actions (Действия) для Google Home.

Сначала эти приложения из пула Alexa Skills и Google Home Actions активируются пользователем, который называет имя нужного приложения. Например, пользователь может сказать «Alexa, включи (приложение) мои гороскопы». Затем пользователь могут вызывать определенные функции (Intents), которые может выполнить приложение, уже произнося конкретные фразы, например, фразу «Расскажи мне мой гороскоп на сегодня». Эти наборы фраз могут включать переменные аргументы, заданные пользователем в качестве определенных значений — слотов (slot values). Потом данные из этих слотов преобразуются в текст и отправляются в серверную часть приложения, которая часто работает вне контроля Amazon или Google. Получается, что производители умных колонок предоставляют свои бэкенды сторонним разработчикам приложений. И теперь у этих разработчиков, в числе которых могут быть и злоумышленники, появляется доступ к функциям по настройке команд голосового помощника, его ответов, коррекции механики общения с пользователем.

В Security Research Labs проанализировали, что в настоящее время часть из этих существующих приложений могут иметь проблемы с конфиденциальностью, так как их разработчики могут злоупотреблять механизмом прослушивания пользователей или даже записью и изменением их паролей. Получается, что стороннее приложение может записывать личные данные, включая пароли пользователей, и передавать их на внешний сервер. Специалисты Security Research Labs в своем исследование показали какие функции используются для создания такого приложения.

Также специалисты Security Research Labs показали, что можно создать приложения, которое будет продолжать скрыто записывать голос пользователя после того, как колонка подаст сигнал об окончании общения. Тем самым можно вести несанкционированную запись голоса пользователя далее, причем это может длиться от тридцати секунд до минуты, а все записанные слова, преобразованные в текст, будут переданы сохранены в приложении и переданы на сервер злоумышленников.

Оказалось, что в злонамеренном приложении для умных колонок от Alexa и Google можно:

- переназначать функционал фразы типа «стоп» и другие фразы так, что пользователь будет думать, что устройство не работает, а колонка будет работать по данным от приложения, которое изменяет стандартные действия по фразе на свои (даже менять приветственное сообщение на ложное сообщение об ошибке);

- использовать особенность движка Text-to-Speech от Alexa и Google, которая позволяет вставлять длинные паузы в речевой вывод. Для осуществления активации такой уязвимости, в код исполняемого приложения добавляется последовательность символов «�. » (U+D801, точка, пробел), после чего программа будет делать длительные паузы, во время которых будет записывать голос, несмотря на то, что пользователь думает, что колонка отключена;

- заставить колонку просить сказать пользователю его и другие конфиденциальные данные, причем это можно было сделать стороннему разработчику из любого голосового приложения с помощью простого изменения в серверной части (бэкенде);

Исследователи компании Security Research Labs привели два примера, как можно использовать найденные уязвимости — в фишинге и для простой прослушки пользователя.

Пример фишинговых приложений.

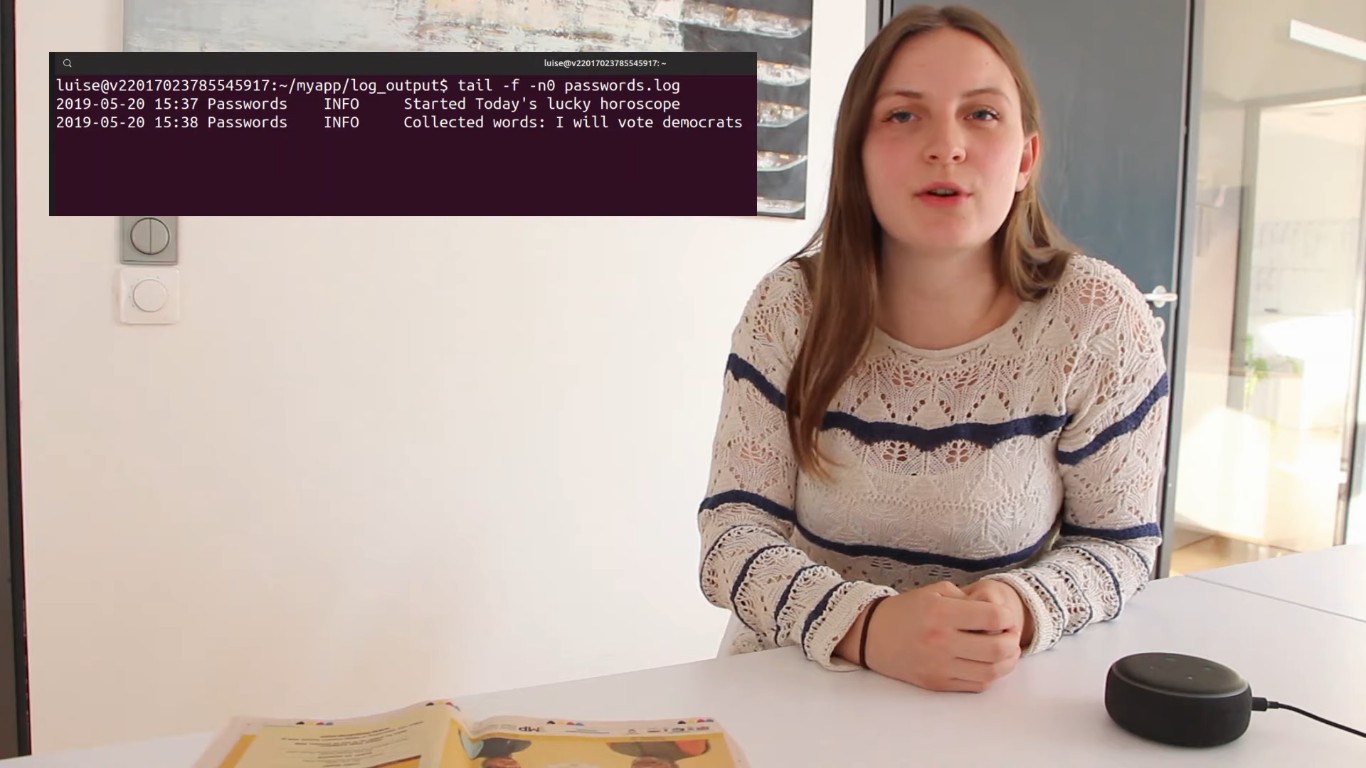

На двух видео ниже показано, как пользователь спрашивает через дополнительное приложение у умной колонки прогноз своего гороскопа. После ответа колонки о том, что такая функция пока не доступна в ее стране, приложение не отключается, а ждет минуту и сообщает, что вышло «новое обновление» и пользователю нужно произнести свой пароль от учетной записи. Таким образом, можно совершить кражу критических данных для пользователя.

Пример с умной колонкой Alexa:

В итоге, после запуска голосового приложения, пароль пользователя был получен злоумышленниками.

Пример с умной колонкой Google Home:

Пример использования режима со скрытой прослушкой.

После активации дополнительное приложение и слов пользователя «Стоп, Алекса», голосовой помощник прощается с пользователем, но на деле продолжает записывать голос пользователя.

Пример с умной колонкой Alexa:

В итоге, после запуска голосового приложения, через некоторое время записанные слова пользователя были получены злоумышленниками, хотя пользователь думал, что устройство не работает и его голос не записывается.

Пример с умной колонкой Google Home:

После того, как исследование экспертов Security Research Labs было обнародовано, в компаниях Amazon и Google сообщили, что приняли необходимые меры по устранению этой уязвимости, а также создают дополнительные механизмы защиты пользовательских данных и блокировки нештатного функционала приложений, чтобы предотвратить возникновение подобных проблем в будущем. В Google и Amazon также напомнили, что их устройства никогда не должны запрашивать у пользователей пароли от учетной записи и другую информацию (личную, банковскую и так далее).

Автор: denis-19