Я тут подумал, что было бы здорово освещать события с международных конференций. Причем не просто в общем обзоре, а рассказывать о самых интересных докладах. Предлагаю вашему вниманию первую горячую десятку.

– В ожидании дружного тандема IoT-атак и ранзомвари

– «Открой рот, скажи 0x41414141»: Атака на медицинскую киберинфраструктуру

– Зубастый эксплойт на острие шампура контекстной рекламы

– Как настоящие хакеры уворачиваются от таргетинговой рекламы

– 20 лет взлому MMORPG: графика круче, эксплойты те же

– Хакнем роботов, пока Скайнет не пришёл

– Милитаризация машинного обучения

– Вспомнить всё: имплантация паролей в когнитивную память

– И спросила кроха: «Ты правда думаешь, что кибер-атаки на энергосеть могут проводить только правительственные хакеры?»

– Интернет уже знает, что я беременна

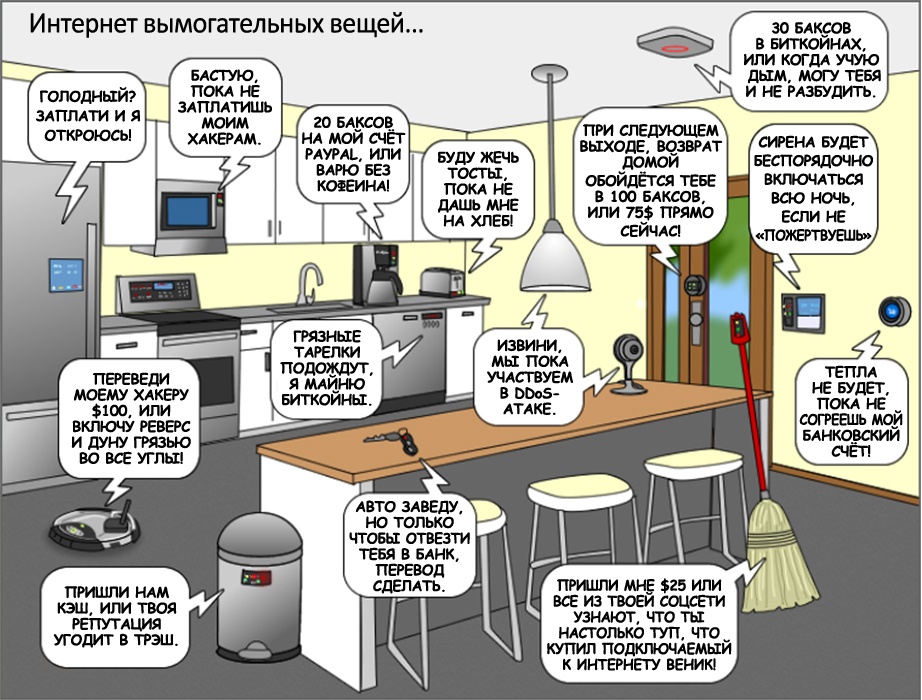

1. В ожидании дружного тандема IoT-атак и ранзомвари

Christopher Elisan. Demystifying The Ransomware and IoT Threat // ROOTCON. 2017

В 2016 году мы наблюдали стремительный рост атак ранзомвари. Мы ещё не успели восстановиться от этих атак, как новая волна DDoS-атак, использующих IoT – накрыла нас. В этом докладе автор приводит поэтапное описание, как происходит атака ранзомварью. Как ранзомварь работает, и что исследователь должен делать на каждом из этапов, – для противостояния ранзомвари.

Опирается он при этом на зарекомендовавшие себя методики. Затем докладчик проливает свет на то, как IoT задействуются в DDoS-атаках: рассказывает, какую роль в осуществлении этих атак играет вспомогательная малварь (для последующей помощи с её стороны, в проведении DDoS-атаки IoT-армией). Также рассказывает, как тандем ранзомвари и IoT-атак может стать большой угрозой в ближайшие годы. Докладчик – автор книг «Malware, Rootkits & Botnets: a Beginner’s Guide», «Advanced Malware Analysis», «Hacking Exposed: Malware & Rootkits Secrets & Solutions», – так что со знанием дела докладывается.

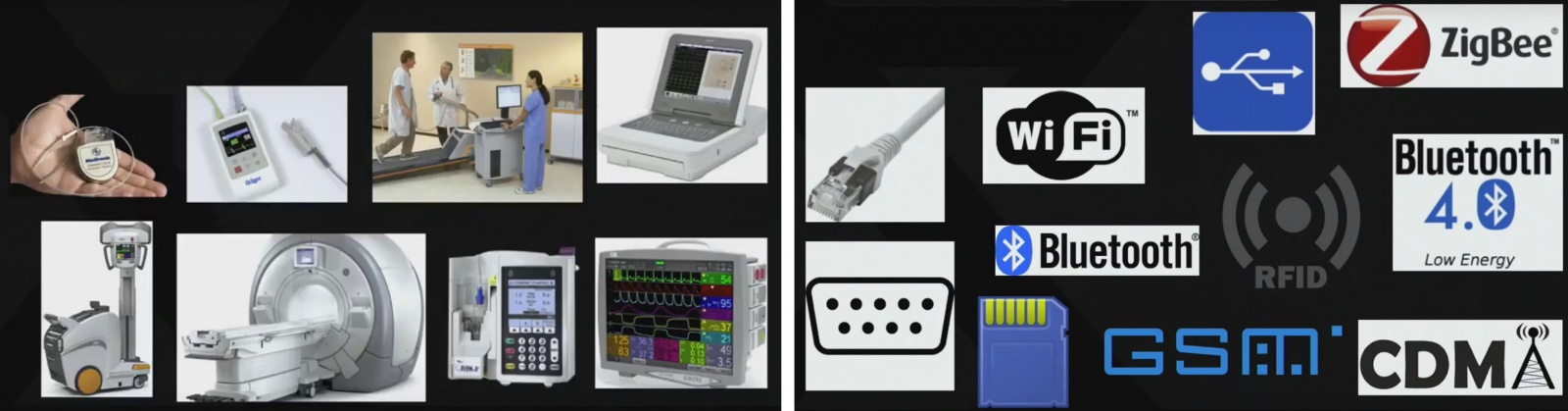

2. «Открой рот, скажи 0x41414141»: Атака на медицинскую киберинфраструктуру

Robert Portvliet. Open Up and Say 0x41414141: Attacking Medical Devices // ToorCon. 2017.

Подключаемое к Интернету медицинское оборудование, – повсеместная клиническая реальность. Такое оборудование – ценное для медперсонала подспорье, поскольку значительную часть рутины автоматизирует. Однако это оборудование содержит множество уязвимостей (как программных, так и аппаратных), которые открывают перед потенциальным злоумышленником широкое поле деятельности. В докладе спикер делится личным опытом проведения пентестов для медицинской киберинфраструктуры; и также рассказывает, как злоумышленники компрометируют медицинское оборудование.

Докладчик описывает: 1) как злоумышленники эксплуатируют проприетарные коммуникационные протоколы, 2) как отыскивают уязвимости в сетевых сервисах, 3) как компрометируют системы жизнеобеспечения, 4) как эксплуатируют аппаратные отладочные интерфейсы и системную шину передачи данных; 5) как они атакуют основные беспроводные интерфейсы и специфичные проприетарные беспроводные технологии; 6) как проникают в медицинские информационные системы, и затем считывают и редактируют: персональную информацию о здоровье пациента; служебные врачебные записи, содержание которых в норме даже от пациента скрыто; 7) как нарушают коммуникационную систему, которую медицинское оборудование использует для обмена информацией и служебными командами; 8) как ограничивают медперсоналу доступ к оборудованию; или вообще блокируют его.

Во время своих пентестов докладчик обнаружил у медицинского оборудования множество проблем. Среди них: 1) слабая криптография, 2) возможность манипулирования данными; 3) возможность удалённой подмены оборудования, 3) уязвимости в проприетарных протоколах, 4) возможность неавторизованного доступа к базам данных, 5) жёстко запрограммированные неизменяемые логины/пароли. А также другая чувствительная информация, хранящаяся либо в прошивке оборудования, либо в системных бинарниках; 6) восприимчивость медицинского оборудования к удалённым DoS-атакам.

После знакомства с докладом становится очевидным, что кибербезопасность медицинского сектора сегодня представляет собой клинический случай, и нуждается в интенсивной терапии.

3. Зубастый эксплойт на острие шампура контекстной рекламы

Tyler Cook. False Advertising: How Modern Ad Platforms Can Be Used for Targeted Exploitation // ToorCon. 2017.

Ежедневно миллионы людей заходят в соцсети: по работе, для развлечений или просто так. Под капотом соцсетей сидят невидимые для обычного посетителя Ads-платформы, – ответственные за то, чтобы доставлять посетителям соцсети релевантную контекстную рекламу. Ads-платформы легки в обращении и очень эффективны. Поэтому востребованы среди рекламодателей.

Помимо возможности выходить на широкую аудиторию, что очень выгодно для бизнеса, Ads-платформы также позволяют сужать прицел таргетинга – вплоть до одного конкретного человека. Более того, функциональность современных Ads-платформ даже позволяет выбирать, на каком из многочисленных гаджетов этого конкретного человека показывать рекламу.

Т.о. современные Ads-платформы позволяют рекламодателю добираться до любого человека, в любой точке мира. Но эта возможность также может быть использована и злоумышленниками, – в качестве входного шлюза в сеть, в которой работает их предполагаемая жертва. Докладчик демонстрирует, как злонамеренный рекламодатель может воспользоваться Ads-платформой, – для высокоточного нацеливания своей фишинговой кампании, развёрнутой для доставки персонализированного экплойта одному конкретному человеку.

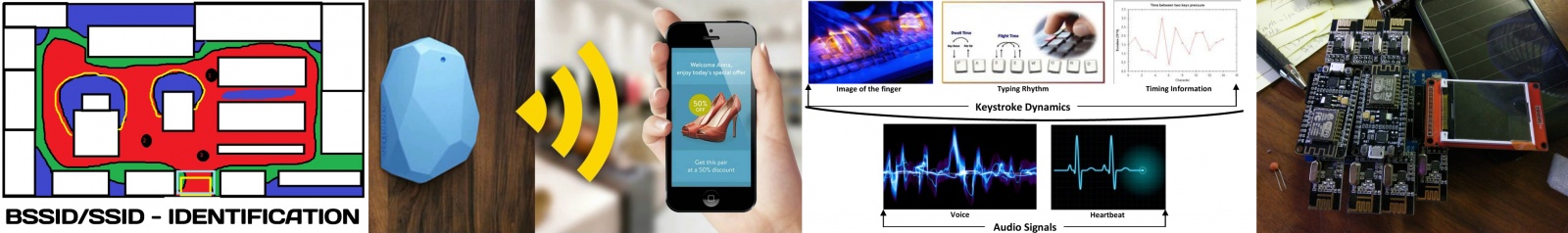

4. Как настоящие хакеры уворачиваются от таргетинговой рекламы

Weston Hecker. Opt Out or Deauth Trying !- Anti-Tracking Bots Radios and Keystroke In-jection // DEF CON. 2017.

Мы много компьютеризированных сервисов разных в своей повседневной жизни используем. И нам трудно отказаться от них, даже когда вдруг узнаём, что они ведут за нами тотальную слежку. Настолько тотальную, что отслеживают каждое наше телодвижение и каждое наше пальценажатие.

Докладчик доходчиво объясняет, как именно современные маркетологи используют широкое разнообразие эзотерических способов таргетинга. Мы писали недавно про мобильную паранойю, про тотальную слежку. И многие читатели восприняли написанное безобидной шуткой, но из представленного доклада видно, что современные маркетологи уже во всю используют подобные технологии для слежения за нами.

Что ж тут поделаешь, индустрия контекстной рекламы, – которая эту тотальную слежку и подогревает, – шагает семимильными шагами. Вплоть до того, что современные Ads-платформы могут отслеживать не только сетевую активность человека (нажатия клавиш, перемещение указателя мыши, и т.п.), но также и его физиологические особенности (каким образом мы нажимаем на клавиши и перемещаем мышь). Т.о. современные средства слежения Ads-платформ, встроенные в сервисы, без которых мы жизни себе не представляем, – не только под нижнее бельё к нам заползают, но уже даже и под кожу. Если у нас нет возможности отказаться от этих излишне наблюдательных сервисов, то почему бы не попытаться хотя бы забомбить их бесполезной информацией?

В докладе продемонстрирован авторский девайс (программно-аппаратный бот), который позволяет: 1) делать инъекции Bluetooth-маячков; 2) зашумлять данные, собранные с бортовых сенсоров автомобиля; 3) фальсифицировать идентификационные параметры мобильника; 4) зашумлять манеру пальценажатий (на клавиатуре, мыши и сенсоре). Вся эта информация, как известно, используется для таргетинга рекламы на мобильных гаджетах.

На демонстрации видно, что после запуска авторского девайса, система слежения сходит с ума; что собираемая ею информация становится настолько зашумлённой и неточной, что от неё нашим наблюдателям уже не будет никакого толку. В качестве доброй шутки, докладчик демонстрирует, как благодаря представленному девайсу, «система слежения» начинает воспринимать 32-летнего хакера – за 12-летнюю девочку, которая безумно любит лошадей.

5. 20 лет взлому MMORPG: графика круче, эксплойты те же

Twenty Years of MMORPG Hacking: Better Graphics, Same Exploits // DEF CON. 2017.

Тема взлома MMORPG обсуждается на DEF CON уже на протяжении 20 лет. Отдавая дань юбилею, докладчик описываются наиболее знаковые моменты из этих обсуждений. Кроме того, рассказывает о своих приключениях на ниве браконьерства в онлайн-игрушках. Начиная с Ultima Online (в 1997). И последующие годы: Dark Age of Camelot, Anarchy Online, Asherons Call 2, ShadowBane, Lineage II, Final Fantasy XI/XIV, World of Warcraft. В том числе несколько свежих представителей: Guild Wars 2 и Elder Scrolls Online. И это далеко не весь послужной список докладчика!

В докладе приведено техническое подробности по созданию эксплойтов для MMORPG, которые помогают виртуальными деньгами разжиться, и которые почти для каждой MMORPG актуальны. Докладчик вкратце рассказывает о вечном противостоянии между браконьерами (изготовителями экплойтов) и «рыбнадзором»; и о нынешнем техническом состоянии этой гонки вооружений.

Объясняет методику детального анализа пакетов и как настраивать эксплойты, чтобы на стороне сервера факт браконьерства обнаружен не был. В том числе презентует свежайший эксплойт, который на момент доклада – имел преимущество перед «рыбнадзором», в гонке вооружение.

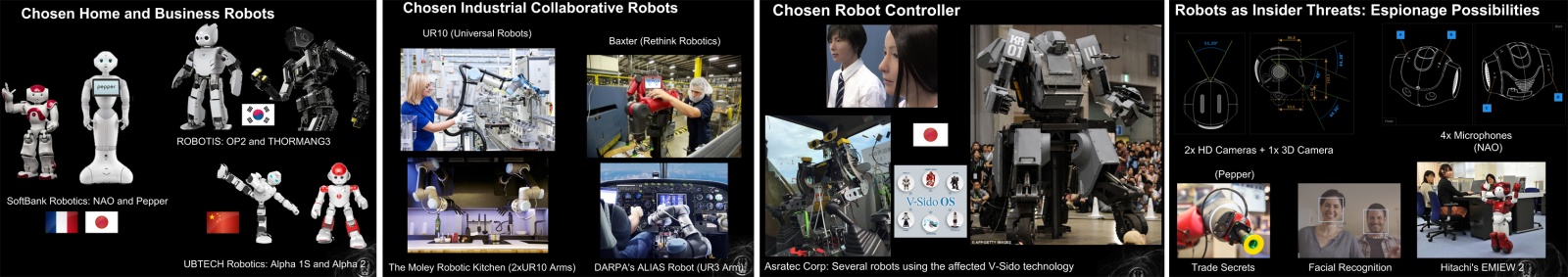

6. Хакнем роботов, пока Скайнет не пришёл

Lucas Apa. Hacking Robots before Skynet // ROOTCON. 2017.

Роботы нынче на слуху. В ближайшем будущем они будут повсюду: на военных миссиях, в хирургических операциях, в строительстве небоскрёбов; помощники покупателей в магазинах; обслуживающий персонал больницы; бизнес-ассистенты, сексуальные партнёры; домашние кулинары и полноправные члены семьи.

По мере того как экосистема роботов расширяется, и влияние роботов в нашем социуме и экономике стремительно растёт, – они начинают представлять собой значительную угрозу для людей, животных и предприятий. По сути своей, роботы – это компьютеры с руками, ногами и колёсами. А при современных реалиях кибербезопасности – это уязвимые компьютеры с руками, ногами и колёсами.

Программные и аппаратные уязвимости современных роботов позволяют злоумышленнику задействовать физические возможности робота, – чтобы нанести имущественный или финансовый ущерб; или даже случайно или намеренно создать угрозу человеческой жизни. Потенциальные угрозы для всего того, что находится поблизости от роботов, – с течением времени экспоненциально возрастают. Причём возрастают в таких контекстах, какие устоявшаяся отрасль компьютерной безопасности ранее и не видывала.

В своих недавних исследованиях докладчик обнаружили множество критических уязвимостей в домашних, корпоративных и промышленных роботах, – от известных производителей. В докладе он раскрывает технические детали актуальных угроз, и объясняет, как именно злоумышленники могут компрометировать различные компоненты экосистемы роботов. С демонстрацией действующих эксплойтов.

Среди обнаруженных докладчиком проблем в экосистеме роботов: 1) небезопасные коммуникации; 2)возможность повреждения памяти; 3) уязвимости, позволяющие осуществлять удалённое выполнение кода (RCE); 4) возможность нарушения целостности файловой системы; 5) проблемы с авторизацией; а в некоторых случаях вообще отсутствие таковой; 6) слабая криптография; 7) проблемы с обновлением прошивки; 8) проблемы с обеспечением конфиденциальности; 8) недокументированные возможности (также уязвимые для RCE и т.д.); 9) слабая конфигурация по умолчанию; 10) уязвимые Open Source «фреймворки для управления роботами» и программные библиотеки.

Докладчик приводит живые демонстрации разнообразных сценариев взлома, связанных с кибер-шпионажем, инсайдерской угрозой, имущественным ущербом и т.д. Описывая реалистичные сценарии, которые можно наблюдать в дикой природе, докладчик рассказывает, как небезопасность современной технологии роботов, может привести к взлому. Объясняет, почему взломанные роботы даже более опасны, чем какие-либо другие скомпрометированные технологии.

Также докладчик обращает на внимание на то, что сырые исследовательские проекты уходят в производство раньше, чем решены вопросы безопасности. Маркетинг как всегда выигрывает. Нужно срочно исправлять такое нездоровое положение вещей. Пока Скайнет не пришёл. Хотя… Следующий доклад наталкивает на мысль, что Скайнет уже всё-таки пришёл.

7. Милитаризация машинного обучения

Damien Cauquil. Weaponizing Machine Learning: Humanity Was Overrated Anyway // DEF CON 2017.

Рискуя прослыть сумасбродным учёным, докладчик всё же умиляется своим «новеньким дьявольским творением», с гордостью представляя DeepHack: хакерский ИИ, с открытым исходным кодом. Этот бот – самообучающийся взломщик веб-приложений. В его основе лежит нейронная сеть, которая обучается методом «проб и ошибок». При этом, к возможным для человека последствиям, от этих своих проб и ошибок, – DeepHack относится с устрашающей пренебрежительностью.

Используя всего один универсальный алгоритм, он обучается эксплуатировать разнообразные виды уязвимостей. DeepHack открывает дверь в царство хакерского ИИ, многочисленных представителей которого уже можно ожидать в ближайшем будущем. В связи с этим докладчик гордо характеризует своего бота «началом конца».

Докладчик считает, что хакерские утилиты на основе ИИ, которые вскоре появятся, вслед за DeepHack – это принципиально новая технология, которую киберзащитникам и кибер-нападающим ещё только предстоит взять на вооружение. Докладчик гарантирует, что в следующем году каждый из нас либо будет писать хакерские утилиты с машинным обучением сам, либо будет отчаянно пытаться защититься от них. Третьего не дано.

Также, то ли в шутку, то ли всерьёз, докладчик заявляет: «Больше не являющаяся прерогативой дьявольских гениев, неизбежная антиутопия ИИ, – уже доступна каждому сегодня. Поэтому присоединяйся к нам, и мы покажем, как ты можешь поучаствовать в уничтожении человечества, посредством создания своей собственной милитаризованной системы машинного обучения. Конечно, если гости из будущего не помешают нам сделать это».

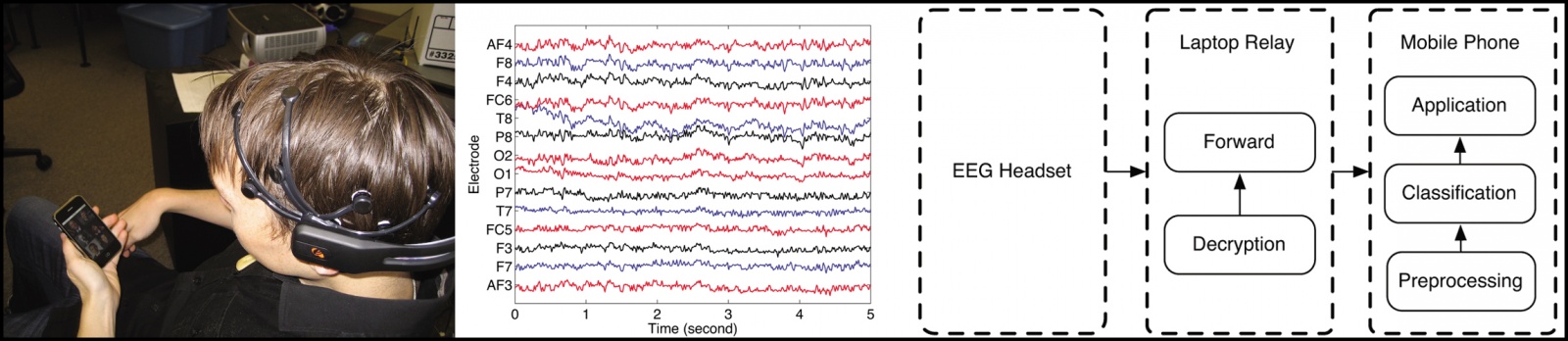

8. Вспомнить всё: имплантация паролей в когнитивную память

Tess Schrodinger. Total Recall: Implanting Passwords in Cognitive Memory // DEF CON. 2017.

Что такое когнитивная память? Как туда можно «имплантировать» пароль? И это вообще безопасно? И зачем вообще такие ухищрения? Идея в том, что при использовании описанного подхода, вы не сможете проболтаться о своих паролях, – даже под принуждением; сохраняя при этом возможность авторизации в системе.

Доклад начинается с объяснения того, что такое когнитивная память. Затем объясняется, чем отличаются явная и неявная память. Далее разбирается понятия сознательного и бессознательного. И также объясняется, что это вообще за сущность такая – сознание. Описывается, каким образом наша память кодирует, хранит и извлекает информацию. Описываются ограничения человеческой памяти. А также то, каким образом наша память обучается. И заканчивается доклад – рассказом о современных исследованиях когнитивной памяти человека, в контексте того как в неё внедрять пароли.

Амбициозное заявление, вынесенное в заголовок своей презентации докладчик конечно до полного решения не довёл, но при этом привёл несколько любопытных исследований, которые на подступах к решению поставленной задачи находятся. В частности, исследования Стэнфордского университета, предметом которого эта же темя является. И проект по разработке человеко-машинного интерфейса для слабовидящих людей – с прямым подключением к . Также докладчик ссылается на исследование германских учёных, которым удалось провести алгоритмическую связь между электрическими сигналами

Как уже было отмечено, амбициозное заявление, вынесенное в заголовок своей презентации докладчик до полного решения не довёл. Однако докладчик отмечает, что несмотря на то, что технологии имплантации пароля в когнитивную память пока нет, малварь, которая пытается его оттуда извлечь – уже есть.

9. И спросила кроха: «Ты правда думаешь, что кибер-атаки на энергосеть могут проводить только правительственные хакеры?»

Anastasis Keliris. And then the Script-Kiddie Said Let There Be No Light. Are Cyber-Attacks On the Power Grid Limited To Nation-State Actors? // BlackHat. 2017.

Бесперебойная работа электричества имеет первостепенное значение в нашей повседневной жизни. Наша зависимость от электричества становится в особенности очевидной, когда его выключают – пусть даже на короткое время. Сегодня принято считать, что кибера-таки на энергосети чрезвычайно сложны, и доступны только для правительственных хакеров.

Докладчик оспаривает это устоявшееся мнение и представляет детальное описание атаки на энергосети, затраты на проведение которой приемлемы даже для неправительственных хакеров. Он демонстрирует собранную из Интернета информацию, которая будет полезна при моделировании и анализе целевой энергосети. И также объясняет, как эту информацию можно использовать – для моделирования атак на электросети, по всему миру.

Также в докладе демонстрируется критическая уязвимость, обнаруженная докладчиком в продуктах General Electric Multilin, которые широко используются в энергетике. Докладчик описывает, как он полностью скомпрометировал используемый в этих системах алгоритм шифрования. Этот алгоритм применяется в продуктах General Electric Multilin для защищённой коммуникации внутренних подсистем, и для управления этими подсистемами. В том числе для авторизации пользователей и обеспечения доступа к привилегированным операциям.

Узнав коды доступа (в результате компрометации алгоритма шифрования), злоумышленник может полностью вырубить устройство, и выключить электричество в заданных секторах энергосети; заблокировать операторов. Кроме того, докладчик демонстрирует технику удалённого считывания цифровых следов, которые оставляет уязвимое для кибератаки оборудование.

10. Интернет уже знает, что я беременна

Cooper Quintin. The Internet Already Knows I'm Pregnant // DEF CON. 2017.

Женское здоровье – крупный бизнес. На рынке есть огромное множество Android-приложений, которые помогают женщинам отслеживать ежемесячный цикл, знать когда наибольшая вероятность зачатия, или отслеживают состояние беременности. Эти приложения побуждают женщин фиксировать самые интимные детали своей жизни, такие как настроение, сексуальная активность, физическая активность, физические симптомы, рост, вес и многое другое.

Но насколько эти приложения конфиденциальны, и насколько они безопасны? Ведь если приложение хранит такие интимные подробности о нашей личной жизни, было бы неплохо, чтобы оно не раскидывалось этими данными с кем-либо ещё; например с дружественной компанией (занимающейся таргетинговой рекламой и т.п.) или со злонамеренным партнёром/родителем.

Докладчик представляет результаты своего анализа кибербезопасности более десятка приложений, прогнозирующих вероятность зачатия и отслеживающих течение беременности. Он обнаружил, что в большинстве подобных приложений, есть серьёзные проблемы с кибербезопасностью вообще и конфиденциальностью в частности.

Автор: KarevAnton