USB-накопитель eyeDisk с биометрической защитой, который «невозможно взломать»

Самые современные методы биометрической защиты не всегда означают повышенную безопасность. Провал разработчиков eyeDisk на самом деле показывает более общие тенденции. К сожалению, в IT-отрасли случается так, что под впечатлением «блестящих» новых технологий люди забывают об основах безопасности.

Разработчики рекламировали eyeDisk как «невзламываемый» USB-накопитель — и успешно оформили на «Кикстартере» более $21 тыс. предварительных заказов.

По сути, устройство eyeDisk представляет собой флэш-карту со встроенной камерой, которая сканирует радужную оболочку глаза. Поскольку вычислительной мощности гаджета недостаточно для анализа картинки и аутентификации, картинка вместе с паролем передаётся по USB на компьютер, где работает специальное программное обеспечение.

Сканирование и распознавание занимают примерно 0,5 секунды.

Флэшка на 32 ГБ продаётся за $99, а инвесторы в рамках краудфандинговой кампании могли заказать её за $50. Самая дорогая флэшка на 128 ГБ стоит $178 ($89). Продажи начались в марте 2019 года.

«Невзламываемая» флэшка привлекла внимание хакеров из PenTestPartners. Они пишут, что первым делом подключили носитель к виртуальной машине Windows. Оно распозналось как три устройства, в том числе USB-камера. Инфракрасная камера делает забавные чёрно-белые фотографии: например, у бородатых людей не видно бороды.

Затем пентестеры вскрыли eyeDisk и рассмотрели его внутренности. Впоследствии это не пригодилось для взлома, но такова стандартная процедура. Они обратили внимание на любопытный факт: на плате присутствует три MCU (выделены красным и зелёным цветом на фотографиях), но среди них нет центрального блока управления, у каждого чипа своя роль.

Синим цветом показана камера, а фиолетовым — две микросхемы tssop8 (PUYA P25Q040H SPI NOR Flash).

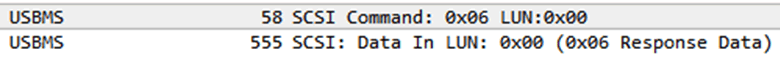

Затем пришло время программного обеспечения. Последние версии пакетного снифера Wireshark умеют прослушивать трафика по USB. Для справки, USB mass storage представляет собой оболочку для команд SCSI, так что общий паттерн выглядит примерно так:

Здесь указаны LUN (Logical Unit Number), под которым распознаётся устройство, и блок дескрипторов команд CDB (Command Descriptor Block). В данном случае верхний пакет отправляет команду SCSI с опкодом 0х06 и получает ответ от устройства. В терминологии USB слово “In” обозначает направление к хосту, “Out” — к устройству.

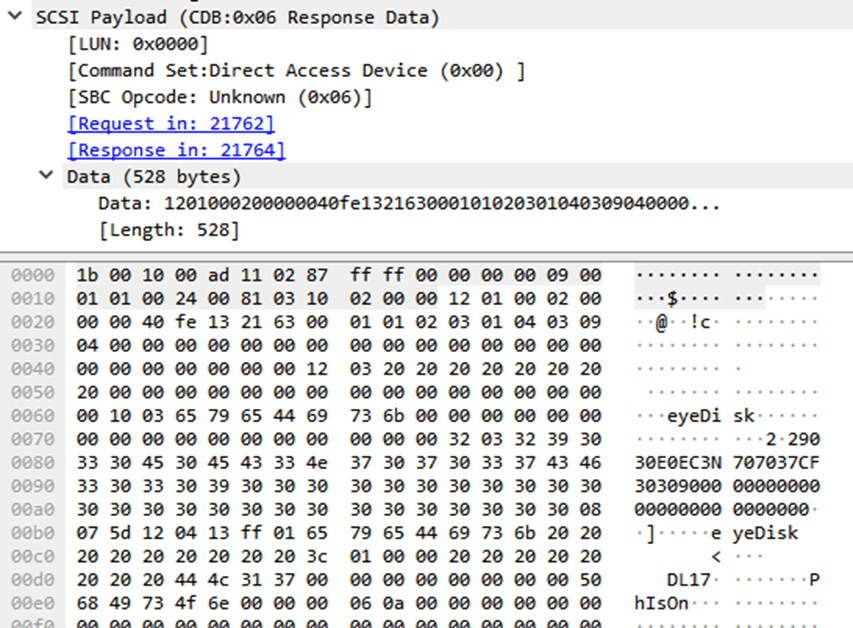

Содержимое первого пакета:

Содержимое ответного пакета:

А вот какие пакеты передаются в момент разблокировки устройства после успешной аутентификации. Сначала команда SCSI с хоста:

И ответ устройства:

Красным цветом показан пароль, который установлен для устройства. Как видим, он передаётся в открытом виде. А ведь прослушать шину USB не представляет никакой сложности, о чём разработчики совершенно не подумали. Или это были фрилансеры, которым прямо не сказали реализовать шифрование паролей (см. статью «Веб-разработчики пишут небезопасный код по умолчанию»: в вебе такая же проблема).

Синим цветом на скриншоте выделены 16 байт хэша радужной оболочки глаза — второй фактор двухфакторной аутентификации.

Самое интересное, что в случае ввода неправильного пароля или сканирования произвольной радужной оболочки глаза программа посылает на устройство в точности тот же пакет данных, получая такой же ответ.

Вот и всё, что представляет собой «невзламываемый» накопитель eyeDisk.

Пентестеры ещё немного повозились с флэш-памятью, сделали дамп и нашли конкретный участок памяти, где хранится пароль. Хотя это уже было, в принципе, необязательно. Принципиальная уязвимость состоит в том, что для сверки программное обеспечение запрашивает с устройства пароль и скан радужной оболочки глаза реального пользователя, что передаётся в открытом виде. Информация передаётся при каждой попытке аутентификации, а сверка происходит на хосте.

Отчёт об уязвимости отправили в eyeDisk месяц назад, производитель пообещал исправить уязвимость, но до сих пор этого не ответил и не отвечал на дальнейшие письма, так что пентестеры приняли решение огласить подробности взлома.

Прослушивание трафика очень часто позволяет выявить уязвимости в устройствах Интернета вещей и другой периферии. Разработчикам иногда забывают, что любой канал передачи можно прослушать. Модные современные технологии вроде сканирования радужной оболочки или другая биометрия не добавят безопасности, если пренебрегать шифрованием.

Примите участие в PKI опросе от GlobalSign до 24 мая 2019 г. и вы получите возможность выиграть призы, один из которых Amazon Gift Card на сумму 500$.

Опрос доступен по ссылке: www.surveymonkey.com/r/GlobalSignPKI-2019

Автор: GlobalSign_admin