Кибербезопасность — это не обязательно защита от внешних кибератак. Как сообщает британское издание The Register, 14 ноября прошлого года день в британском минздраве (National Health Service) не задался. Утром сотрудница создала новый список рассылки для коллег из собственного небольшого отдела. После создания списка она отправила туда пустое сообщение с темой «Тест».

Кибербезопасность — это не обязательно защита от внешних кибератак. Как сообщает британское издание The Register, 14 ноября прошлого года день в британском минздраве (National Health Service) не задался. Утром сотрудница создала новый список рассылки для коллег из собственного небольшого отдела. После создания списка она отправила туда пустое сообщение с темой «Тест».

Как выяснилось позднее, в системе создания списков рассылки был выбран пункт «только сотрудники моей организации», что на самом деле означало «все сотрудники, вообще все», а их, на минуточку, в отделении NHS в Англии 850 тысяч человек. После того, как тест был отправлен, примерно 80 раздраженных коллег ответили в список рассылки с просьбой исключить их немедленно. И пошло-поехало.

По данным источников The Register, всего за час с небольшим по почтовой системе департамента пронеслось около 500 миллионов почтовых сообщений, что вызвало задержки в доставке обычных писем в течение дня. К чести сотрудников внешнего подрядчика, ответственных за настройку почты, система так до конца и не упала, несмотря на внезапно открывшийся коллективный чатик. В итоге все равно виноватым сделали подрядчика, заставили доработать систему создания списков рассылки и отключили ее от греха подальше. Такой вот самопроизвольный DDoS.

Facebook добавил факторов в систему авторизации, поддерживает аппаратные токены

Новость. Анонс Facebook.

Facebook теперь поддерживает аппаратные токены, работающие по стандарту Universal 2nd Factor, такие как YubiKey. В настройках Facebook появилась соответствующая опция, где можно привязать токен к аккаунту и входить в соцсеть даже в том случае, если нет доступа к телефону. До этого основным методом двухфакторной авторизации в Facebook был именно смартфон: достаточно удобная система позволяла авторизоваться на новом устройстве, посмотрев код авторизации на уже залогиненном телефоне, или получив соответствующее SMS.

На первый взгляд авторизация по токену — не самая эффективная и удобная схема, хотя бы потому, что «вставить» жетон можно только в полноценный ПК, у мобильников и планшетов все сложнее. Даже на компьютерах пока поддерживаются только браузеры Chrome и Firefox. В будущем этот вопрос может решиться с появлением токенов, работающих через NFC без проводов. Даже если и так, ломается конструкция, когда твоим токеном служит телефон. Потерять можно, в общем, и то, и другое примерно с одинаковой вероятностью. Как резервная опция токен полезен, но есть и другие способы. Судя по всему, соцсеть в данном случае действует по правилу «не повредит». Последняя инициатива становится в ряд с другими методами по защите пользователей: от сообщения о проведении кибератаки потенциальным жертвам, до поддержки OpenPGP.

В роутерах Netgear обнаружили уязвимость, позволяющую обойти пароль

Новость. Исследование Trustwave. Информация на сайте Netgear.

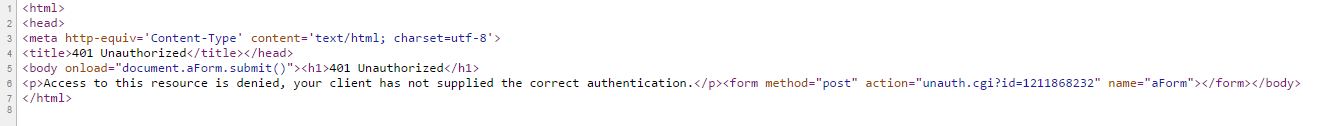

Рекомендую почитать рассказ Саймона Кенина по ссылке выше: редкий случай, когда процесс исследования систем защиты излагается человеческим понятным для простых смертных языком. Все началось с того, что у Саймона внезапно упал интернет, ему было лень идти до роутера и перезагружать, а пароль от веб-интерфейса был позабыт. Исследуя HTML-код страницы о неправильном вводе пароля, Саймон обнаружил строку unauth.cgi с каким-то цифровым кодом в виде параметра. Интернет к тому времени поднялся сам, благодаря чему удалось погуглить на предмет наличия уязвимостей в данной модели роутера Netgear.

Оказалось, что уязвимость уже была раскрыта (и возможно пропатчена, но кто вообще обновляет роутеры?): если взять тот самый код из unauth.cgi и скормить его на другой технической веб-странице, то можно добыть пароль. Дальше начались натурные испытания: Саймон нашел других владельцев роутеров Netgear и решил выяснить, какие еще модели подвержены. Так как «эксплуатировать уязвимость» приходилось удаленно, он написал скрипт на питоне.

Написал он его плохо: ошибка приводила к тому, что вместо нужного кода роутеру передавался мусор. И таки что вы думаете? Оказалось, что мусор принимается на ура, в ответ отдается пароль, и это уже совсем другая уязвимость, которой подвержены гораздо больше моделей. Уязвимость легко эксплуатируется локально, но может использоваться и удаленно, если включен удаленный доступ к веб-интерфейсу. По версии Netgear, у подавляющего большинства пользователей он выключен. По версии Саймона, может быть и так, но удаленной эксплуатации все равно подвержены сотни тысяч устройств.

Дальше начались трудовые будни: данные были переданы производителю еще в апреле прошлого года, с тех пор шел процесс закрытия уязвимостей, продолжавшийся до прошлой недели. Это конечно позитивный пример взаимодействия исследователя и вендора, если вспомнить недавнюю историю про интернет-провайдера, который вообще проигнорировал информацию. Но не забываем, что роутеры — это сейчас наверное самые проблемные устройства с точки зрения доставки патчей до конечного пользователя.

Древности

«V-5120»

Нерезидентный неопасный вирус. Стандартно инфицирует .COM- и .EXE-файлы. Начиная с 1992 года при запуске зараженных файлов сообщает «ACCESS Denied» и возвращается в DOS.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 93.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»