Буквально за три последних десятилетия автомобили превратились из механических устройств в сложнейшие электронные девайсы и с каждым днем становятся все более изощреннее. Означает ли это их большую уязвимость для хакеров?

Современная история взломов

На вопрос, возможно ли дистанционно проникнуть в современной машины и получить доступ к системам ее управления, убедительно ответили американские парни Крис Валасек и Чарли Миллер. История получила широкий резонанс в интернете и печатных медиа. Тем же, кто не в курсе, поясню детали. В 2015 году два вышеупомянутых персонажа выложили в сеть ролик, на котором наглядно продемонстрировали, как с помощью ноутбука они заставляли новенький Jeep тормозить, разгоняться и поворачивать. При всем при этом их лэптоп не был подключен к «пациенту».

Как автомобильный журналист с 18-летним стажем, могу сказать, что с появлением в машинах интернет-модулей едва ли какая презентация новой модели обходится без заявлений о невозможности взлома их электроники. Так каким же образом Крису и Чарли удалось проделать свой фокус?

Начнем с того, что электронные модули (читай: микрокомпьютеры) машин общаются между собой в основном по САN-шине. Получается, что-то вроде локальной сети, где теоретически, имея доступ к одному из объектов, можно взаимодействовать с другими. Для справки: протокол обмена данными СAN (Controller Area Network) был изобретен фирмой Bosch еще в середине 80-х годов прошлого века. И можно констатировать, что изначально низкий уровень защиты сигналов этого стандарта к настоящему времени не стал выше. Да, внедриться в шину «по воздуху» невозможно, но это не означает полного перекрытия доступа к объединенным в СAN устройствам. Валасек и Миллер отыскали нужную лазейку в используемой на автомобилях компании Chrysler информационно-развлекательной системе UConnect. На самом деле дорожки оказалась даже две: одна по модулю Wi-Fi, другая по сотовой связи. Получив доступ к IP автомобиля и коду сигналов обновления головного устройства, программисты смогли управлять им дистанционно. После чего перепрограммировали UConnect таким образом, чтобы с помощью этого девайса подавать команды блокам усилителя руля и ESP. Несколько облегчало задачу присутствие в машине автоматического ассистента парковки и системы экстренного торможения.

В целом же проделать сей трюк было вовсе не просто. Несмотря на колоссальный опыт в области компьютерной безопасности — Чарли, к примеру, в 2008 году обнаружил критический баг в, казалось бы, неуязвимом MacBook Air — программисты потратили на «взлом» Cherokee три с половиной месяца, а главное, имели этот внедорожник в собственном распоряжении. Тем не менее результат их работы весьма впечатляет. В итоге они получили дистанционный доступ к более 300 тысячам автомобилей. А компании Chrysler пришлось не только признать наличие дыр в электронной защите своих моделей, но и потратить порядка 14 млрд долл. на заплатки.

Замечательно, что опыт Криса и Чарли не уникален. Еще до них другая группа американских хакеров нечто подобное проделала с одной из моделей концерна GM, а в 2016 году команда китайских программистов получила доступ к компьютерной системе Tesla S. Из сказанного вытекает логичный вопрос — как компании с огромными штатами высококвалифицированных специалистов допускают подобные просчеты?

Горе от ума

Ответ очень простой — у них не хватает времени и профессионалов, чтобы идти в ногу с прогрессом. На примере собственного смартфона вы можете хорошо себе представить, как изменились и чему научились эти девайсы за последние пять лет. Телефоны многих из нас летят в мусорные корзины уже через год после покупки, потому что на рынок вышло что-то новенькое, более оперативное и умелое. А на разработку автомобиля со стадии чертежей до премьеры уходит в среднем семь лет. Стоит ли в таком случае расстраиваться из-за того, что функционал мультимедийных устройств новых машин слабее, а графика зачастую хуже, чем у бюджетного мобильника? Это во‑первых. Во‑вторых, мы получаем на руки начиненное электроникой устройство, использующее устаревшие методы защиты данных. Наконец, защищать используемые в современных автомобилях сети становится все сложнее.

Еще десять лет в машинах использовалось порядка шестидесяти электронных блоков — если что, свои микрокомпьютеры имеют даже датчики давления в шинах. В современном авто среднего уровня уже более двухсот модулей. Даже совершивший в 2011 году полет последний Space Shuttle не мог похвастаться таким количеством. Но упомянутые блоки не простые железки. Связанные одной цепью, они постоянно обмениваются информацией, используя 100−150 млн написанных кодов. Неудивительно, что при таком сложном «лексиконе» в системе возникают баги, которые в течение жизненного срока той или иной модели автопроизводители пытаются изводить с помощью новых прошивок. Одни успешно, другие, как показывает практика, не очень.

Что день грядущий нам готовит

По поводу уязвимости автомобилей ближайшего будущего для хакеров у меня для вас две новости — плохая и хорошая. Начну с негативной. За четыре года прошедших с момента взлома Крисом и Чарли их джипа в области компьютерной безопасности машин принципиально ничего не изменилось. Задачей отраслевых инженеров-электронщиков по‑прежнему является отладка работы всей системы, не более. Второй момент, связанный с повышением рисков киберугроз, — распространение легальных программ, позволяющих дистанционно управлять системами транспортного средства. Приложения каршеринга, контроля за корпоративными парками представляют собой дополнительные точки входа для злоумышленников. Вирусы, с помощью которых заинтересованные лица могут выудить данные аккаунтов из вашего мобильника, не в счет.

Теперь о позитивном. Вероятность того, что какой-то гениальный злодей «завладеет умами автомобилей» и устроит на улицах армагеддон, стремится к нулю. Несмотря на потенциальные уязвимости, проникнуть в наши с вами машины по глобальной сети невероятно сложно, кроме того, такая работа требует больших временных и денежных затрат. За свою длинную историю человечество освоило сотни других, более доступных инструментов, чтобы насолить ближнему. А главное, автомобили, в отличие от тех же самых компьютеров, не хранят ценную для киберпреступников информацию. А если нет возможности монетизации, нет смысла и напрягаться. На угонах же много не заработаешь, а риски куда больше.

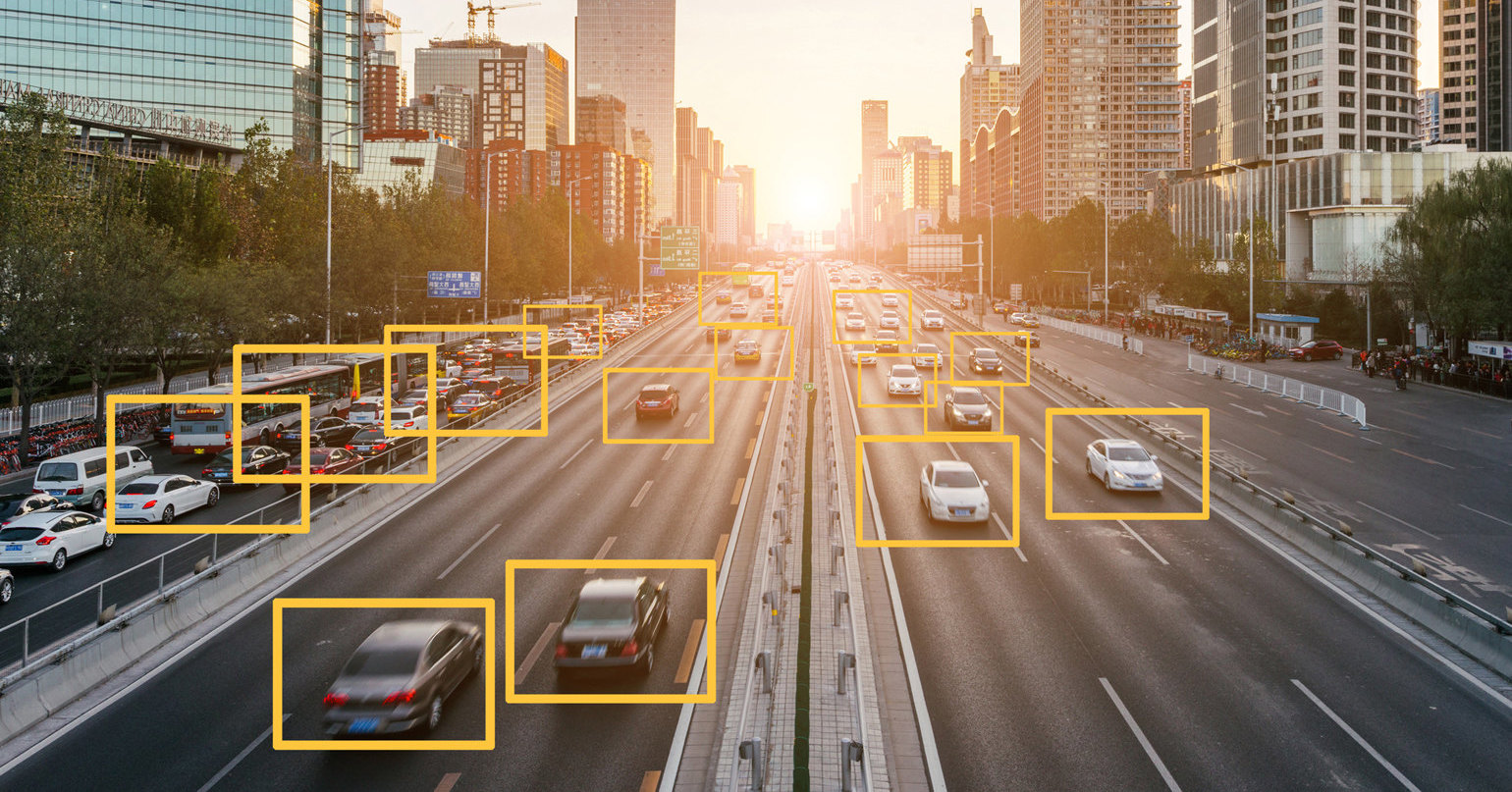

Замечательно и то, что с развитием технологий автономного движения, хакнуть машины, возможно, станет сложнее. Ведь автопилот подразумевает постоянный обмен данными между самими транспортными средствами и дорожной инфраструктурой по стандартному протоколу. С одной стороны, отыскав «ключик» к системе, ты получаешь неограниченный доступ к ее объектам, с другой стороны, единый для всех «язык» проще защитить по максимуму.