Хакеры неназванным способом получили доступ к ресурсу рассылки обновлений Asus, разместили на нем модифицированную утилиту для обновления BIOS и подписали фирменным сертификатом. Антивирусное программное обеспечение и операционные системы долгое время не реагировали на троян, так как он выглядел для них полностью легитимным.

Специалисты по кибербезопасности обнаружили, что подмененная программа в большинстве случаев ведет себя абсолютно идентично оригиналу. Однако если аппаратный адрес сетевой карты целевого компьютера совпадает с заранее указанным злоумышленниками, она начинает скачивание дополнительного файла уже со стороннего сервиса. Он замаскирован под сервер обновления Asus, но таковым не является, поэтому антивирусное ПО его, как правило, блокирует.

Судя по всему, конкретно эта атака была направлена на определенные цели, но за счет того, что использовался официальный сертификат компании-производителя ПО, потенциально под удар попадают более миллиона пользователей. Asus уже перестала использовать эти подписи, однако полностью их не заблокировала. Зараженный файл был доступен для скачивания на сайте поддержки более полугода.

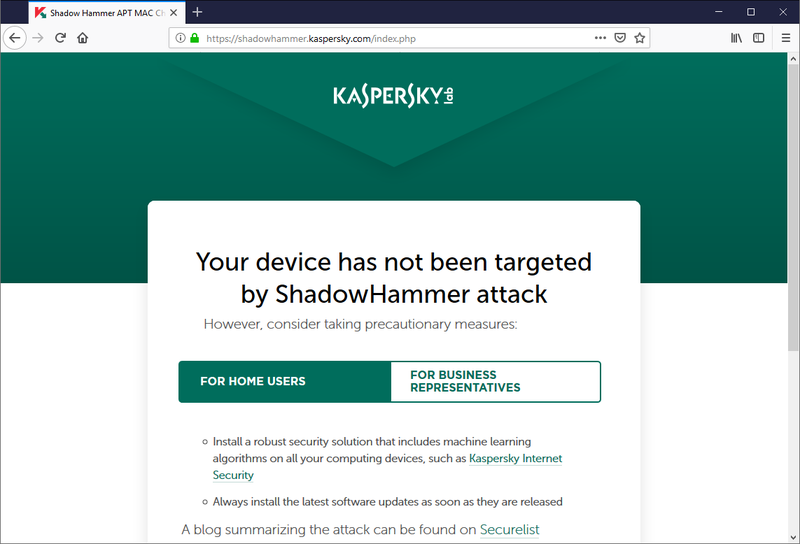

На сайте «Лаборатории Касперского» создана специальная страничка, где все желающие могут проверить, является ли их компьютер мишенью этой атаки. Чтобы узнать свой MAC-адрес, необходимо открыть свойства подключения и найти параметр «Аппаратный адрес».