SHA-1 — все. Или нет? Следить за развитием событий вокруг этого алгоритма хеширования легко и приятно: несмотря на очевидную серьезность проблемы, она остается малоприменимой для практических атак, как минимум — массовых. Впервые я упоминал о SHA-1 в дайджесте аж от октября 2015 года. Проблемы с ним появились из-за того, что вычислительные ресурсы подешевели несколько быстрее, чем ожидалось. Эксперт по криптографии Брюс Шнайер в 2012 году предрекал, что через три года для создания коллизии при генерации хэшей потребуется 11 лет вычислений на условном сервере. Три года прошли, и выяснилось, что на самом деле (за счет развития технологий параллельных вычислений, и благодаря новым исследованиям в области криптографии) этот срок значительно меньше — всего 49 дней.

SHA-1 — все. Или нет? Следить за развитием событий вокруг этого алгоритма хеширования легко и приятно: несмотря на очевидную серьезность проблемы, она остается малоприменимой для практических атак, как минимум — массовых. Впервые я упоминал о SHA-1 в дайджесте аж от октября 2015 года. Проблемы с ним появились из-за того, что вычислительные ресурсы подешевели несколько быстрее, чем ожидалось. Эксперт по криптографии Брюс Шнайер в 2012 году предрекал, что через три года для создания коллизии при генерации хэшей потребуется 11 лет вычислений на условном сервере. Три года прошли, и выяснилось, что на самом деле (за счет развития технологий параллельных вычислений, и благодаря новым исследованиям в области криптографии) этот срок значительно меньше — всего 49 дней.

Так как хеширование с помощью SHA-1 используется в весьма ответственных операциях, например при установке защищенного соединения с веб-сайтами, разработчики софта довольно оперативно начали делиться планами по выводу ненадежного алгоритма из эксплуатации. Начиная с 24 января (для Firefox, для других браузеров чуть позже) посещение сайта, не поддерживающего более стойкий алгоритм SHA-2 (обычно модификации SHA-256), будет приводить к разнообразным угрожающим предупреждениям у пользователей.

По данным Facebook на конец 2015 года, 7% их аудитории, в основном жители развивающихся стран, по-прежнему пользовались браузерами или приложениями, не поддерживающими SHA-2. Более свежее исследование показывает, что ненадежные SHA-1 используют 35% сайтов в адресном пространстве IPv4, но среди них почти нет действительно популярных. Самые серьезные проблемы возникли не у сайтов и не у пользователей, а у платежных систем и разработчиков мобильных приложений. Главный вывод довольно детального обзора на Threatpost: несмотря на раннее обнаружение проблемы, публичное обсуждение решений, совместные усилия и прочее, в 2017 году SHA-1 станет нишевой проблемой, которая окончательно вряд ли когда-либо решится. А значит всегда будет риск зловредных манипуляций с подзабытым сервером, который то ли забыли обновить, то ли не смогли. Нельзя просто так взять и искоренить ненадежный алгоритм.

В Whatsapp нашли уязвимость системы шифрования сообщений. Или не нашли.

Новость. Блогпост с подробностями.

В пятницу 13-го в газете Guardian была опубликована статья о том, что уязвимость в Whatsapp позволяет разработчикам мессенджера подслушивать пользователей при наличии шифрования переписки. Детали уязвимости следующие: протокол Signal, на котором основано шифрование в Whatsapp, генерирует уникальные ключи для связи между двумя пользователями. В случае, если пользователь находится в оффлайне, Whatsapp может поменять ключи, причем по-тихому, не уведомляя пользователей — если не включить в настройках соответсвующую функцию.

То есть если меняет ключи, значит это зачем-то нужно, а зачем еще это нужно, кроме как для подслушивания? Разработчик Open Whisper Systems, ответственного за протокол Signal, Морли Марлинспайк попытался разрушить эту железную логику СМИ. Ситуация замены ключа шифрования, о которой идет речь, происходит в том случае, если серверу некуда доставлять сообщение. Например, произошла замена смартфона или было переустановлено приложение. В таком случае на сервере генерируется новый ключ, чтобы обеспечить доставку сообщения, когда пользователь вернется в сеть.

Короче, баг оказался фичей. Вопрос в том, почему пользователей не уведомляют о смене ключей шифрования? Разработчики Whatsapp посчитали, что пользователей, большинство из которых в шифровании ничего не понимают, лишний раз пугать не стоит. В мессенджере Signal, например, считают, что стоит пугать, да и в Whatsapp эту настройку можно включить вручную. Тогда у вас появится возможность включить режим параноика: если (не важно по какой-причине) вы видите, что ключи сменились, вы можете сменить их еще раз, предположительно обеспечив себе режим максимальной приватности.

Хотя параноикам это не поможет. Интересная новость про необходимость аккуратной трактовки аспектов кибербезопасности.

Роутеры таиландского интернет-провайдера остаются уязвимыми через шесть месяцев после обнаружения уязвимости

Новость. Исследование.

Традиционная новость из мира «ненастоящего IoT». У таиландского интернет-провайдера TrueOnline обнаружились уязвимые роутеры производства малоизвестной компании Billion и известной Zyxel, в которых исследователи нашли массу способов неавторизованного перехвата контроля через веб-интерфейс (в том числе и снаружи). Судя по всему, речь идет об уязвимостях в кастомной прошивке — вендоры не при чем, хотя возможны варианты (в Zyxel сообщили, что речь идет о роутерах, давно снятых с производства)

Уязвимости были найдены еще в июле этого года, но опубликовали их только сейчас по простой причине: интернет-провайдер начисто проигнорировал сообщения исследователей. В общем-то рутинная новость неплохо смотрится в контексте. В конце прошлого года эксперты «Лаборатории» обнаружили (новость и исследование) Android-троянец Switcher, который имеет функцию подмены записей DNS в роутерах, то есть используется как ступенька для захвата всей домашней сети жертвы.

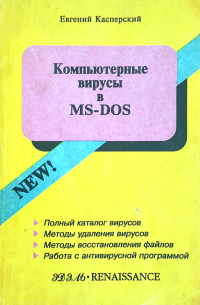

Древности

«Nina-1600»

Резидентный очень опасный вирус, поражает .COM-, .EXE- и .SYS-файлы, которые ищет в текущем каталоге при каждом вызове int 21h. .COM- и .EXE-файлы инфицирует стандартно. При заражении .SYS-файлов дописывает свое тело в конец файла и модифицирует программы Interrupt и Strategy заражаемого драйвера.

Активизируется только при отсутствиии антивирусных блокировщиков. При попытке пройти коды вируса отладчиком уничтожает часть данных на диске. Содержит тексты: «Dear Nina, you make me write this virus; Happy new year!», ":COMMAND.COM".

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 41.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»