Недавно совместно с компанией DDoS Guard представил бесплатную  автоматическую защиту от DDoS-атак. Защита срабатывает автоматически и способна выдержать атаку со скоростью более 100 Гбит/с, что позволяет избежать отключения серверов и сайтов, а, следовательно, потери клиентов и прибыли.

автоматическую защиту от DDoS-атак. Защита срабатывает автоматически и способна выдержать атаку со скоростью более 100 Гбит/с, что позволяет избежать отключения серверов и сайтов, а, следовательно, потери клиентов и прибыли.

Проблема борьбы с DDoS-атаками встает перед всеми хостинг-провайдерами без исключения. Классические методы борьбы предполагают временную недоступность атакованного сайта, однако

Методы борьбы с DDoS-атакой

В настоящее время существует несколько подходов к защите от DDoS-атак:

Первый подход – использование вендорского оборудования (Arbor, Cisco, Juniper и других). Этот подход, как правило, используется в случае, когда у компании нет возможности отдать эти задачи на аутсорсинг из-за повышенного уровня защиты информации.

В данном случае речь идет об использовании готовых аппаратных решений для фильтрации трафика. На входе в сеть устанавливается такой аппаратный firewall, который фильтрует входящий трафик. Он использует определенное количество базовых правил, по которым определяет, пропускать ли трафик дальше.

Главное преимущество данного подхода в том, что оборудование имеет официальную сертификацию и гарантированно справится с определенными видами атак. В спецификации к аппаратному решению указывается максимальный объем атаки и, если мощность атаки не превышает заявленных значений, все интернет-ресурсы будут функционировать в нормальном режиме.

Минусы этого подхода:

• Доступна только одна точка присутствия;

• Потолок защиты по полосе ограничен каналом, приходящим от аплинков оборудования;

• Относительно низкая мощность при работе с атаками на исчерпание ресурсов, в связи с чем, сложно или невозможно динамично конфигурировать маршруты и распределять нагрузку;

• Цена профессиональных решений начинается с пятизначных сумм (за защиту в 10 Гбит/с).

Второй подход – использование распределенной фильтрующей сети. Этот подход используется лидерами отрасли и выглядит наиболее перспективным.

Суть этого метода состоит в том, чтобы принять атаку как можно ближе к тому месту, где она генерируется. Это позволяет оптимально использовать сетевую инфраструктуру и не доставлять вредоносный трафик из одной точки в другую, а сразу его блокировать. В случае распределенной DDoS-атаки, когда трафик генерируется в нескольких странах, он будет перенаправлен по оптимальным маршрутам до ближайших точек присутствия (POP), подвергнется фильтрации и к адресату дойдет только легитимный, полезный трафик.

Важнейшим преимуществом подобной организации защиты является невероятная гибкость. Благодаря этому, можно сбалансировать трафик между точками присутствия и работать с фильтрами в режиме реального времени, настраивая их под защиту от актуальных техник DDoS-атак, которые постоянно видоизменяются и модернизируются. В последнее время злоумышленники стали очень изобретательны – зачастую легитимный трафик отличить от атакующего можно, только обладая специфическим опытом в сфере защиты.

Как работает DDoS Guard

В настоящее время компания DDoS-Guard располагает распределенной сетью с общей емкостью в 200 Гбит/с, позволяющей надежно и быстро проверять входящий поток трафика.

Основные узлы сети:

— Амстердам, Нидерланды;

— Франкфурт, Германия;

— Киев, Украина;

— Москва, Россия.

Существующая топология позволяет уверенно принимать большие объемы трафика, не создавая избыточной нагрузки на промежуточных операторов, обрабатывать локальный трафик России и Украины и имеет значительные резервы для расширения доступной входящей полосы. Следуя концепции постоянного роста, уже сейчас компания проектирует дополнительные точки присутствия и узлы очистки трафика в Северной Америке и Юго-Восточной Азии.

Архитектура сети проектируется с учетом возможных угроз и рисков, связанных с DDoS-атаками в три независимо-резервируемых слоя:

— Слой маршрутизации:

Основная задача — надежная маршрутизация больших объемов трафика, обеспечение связности с максимальным числом внешних сетей.

На этом уровне используются надежные и производительные маршрутизаторы. Максимальная проектная емкость каждого узла обработки трафика — 1400 Гбит/с, возможности быстрого расширения без перехода на порты 100GbE и изменения существующей топологии связности с внешними сетями — 440 Гбит/с.

— Резервированный кластер пакетной обработки (слой пакетной обработки):

Основная задача — распределенная проверка трафика на уровнях 3-4 модели OSI в условиях сверхвысоких пакетных нагрузок и суммарных объемов входящего потока в 100-200 Гбит/с на каждой точке присутствия.

Данный слой состоит из нескольких (2-5, в зависимости от точки присутствия) взаимно-резервированных устройств, производящих проверку пакетного трафика методами DPI. Используемые алгоритмы разработаны непосредственно инженерами компании DDoS Guard.

Необходимо обратить особое внимание на то, что проверка трафика и маршрутизация его конечному потребителю происходит непосредственно в точке приема, что сокращает задержки до минимума и создает дополнительные возможности резервирования.

— Резервированный кластер обработки запросов уровня приложения (слой приложений):

Основная задача — реализация методов проверки запросов уровней 5+ модели OSI — HTTP, HTTPs, DNS, SMTP и так далее. Здесь же происходит расшифровка, проверка и шифрование HTTPs-трафика.

Слой резервируется независимо от пакетной обработки и маршрутизации и не теряет работоспособности вплоть до полного выхода из строя всех узлов.

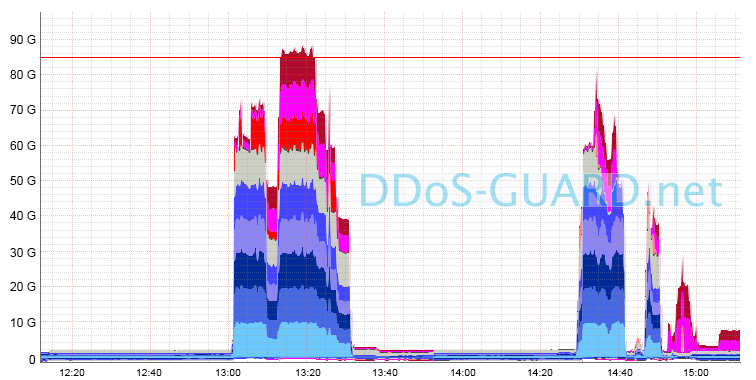

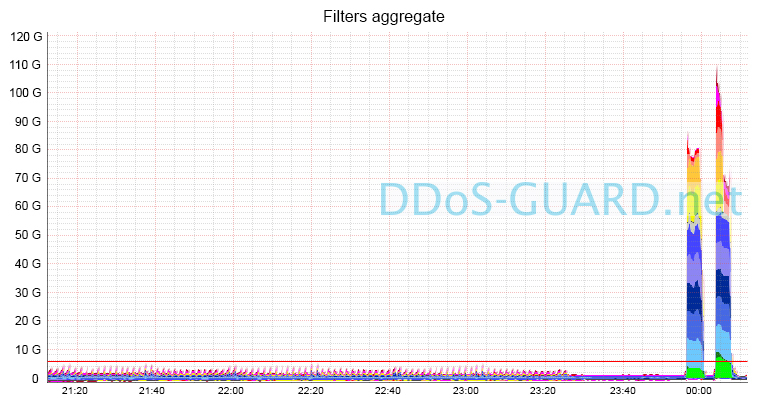

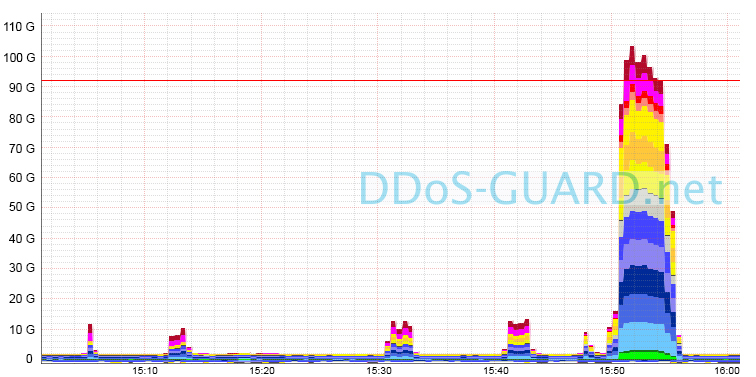

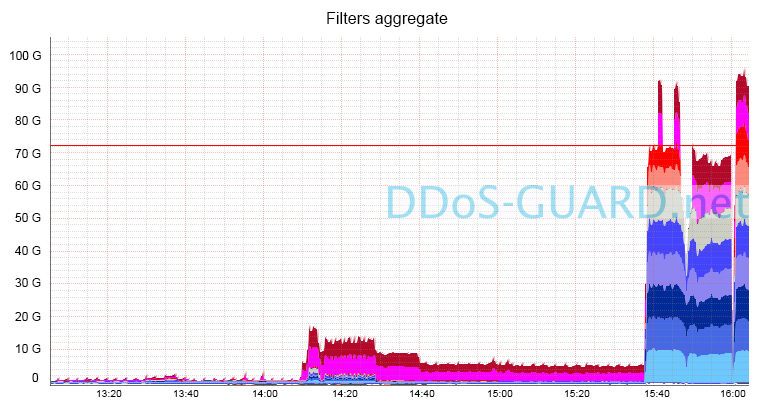

Примеры успешно отраженных атак в виде графиков загрузки каналов:

Несколько слов о BGP интеграции

С технологической точки зрения, защита клиентов

•

• Имея основные сессии BGP с магистральными операторами,

• В дальнейшем весь трафик, который идет к

• Со стороны DDoS Guard защита работает постоянно, в режиме реального времени, при этом весь мусорный трафик блокируется в полностью автоматическом режиме.

• Доставка трафика по оптимальным маршрутам позволяет гарантировать низкие задержки для конечного пользователя.

Сейчас, в рамках партнерства

ICMP flood, TCP SYN flood, TCP-malformed, UDP flood, DNS query flood. В ближайшее время планируется поддержка защиты от атак HTTP/HTTPS flood.

Автор: Alessandra