Ботнет Necurs известен как один из крупнейших ботов мира. Его владельцы задействуют мощности своего детища для рассылки огромного количества спам-сообщений. Их объем настолько большой, что работа Necurs заметно влияет на общий размер e-mail трафика во всем мире. Вообще говоря, Necurs — не просто спамбот, это достаточно опасное malware, которое заражает уязвимые системы, подтягивая основной модуль ботнета и соответствующие модули.

Существует и работает Necurs уже несколько лет. За это время он стал объектом исследования многих специалистов по информационной безопасности. Эксперты смогли узнать, какие уязвимости системы использует атакующая часть ботнета и какой протокол используется спам модулем. Но сама платформа не статична, она меняется и совершенствуется.

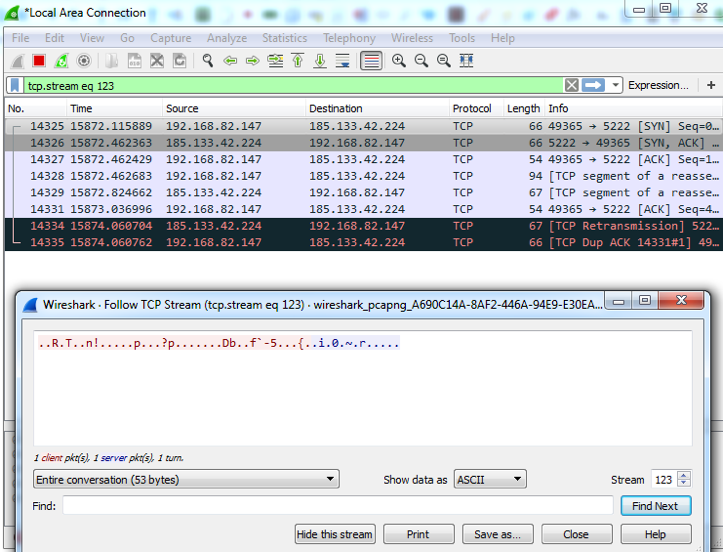

Около полугода назад специалисты компании Anubisnetworks обратили внимание на то, что Necurs теперь работает не только с 80 портом, но и с другими портами, которые относятся совсем к другому протоколу передачи данных. Вот пример анализа трафика Necurs.

Изучая этот аспект, специалисты компании смогли понять, что на самом деле, ботнет активизировался для того, чтобы установить в пораженных системах модуль, обеспечивающий Necurs возможность проводить DDoS атаки.

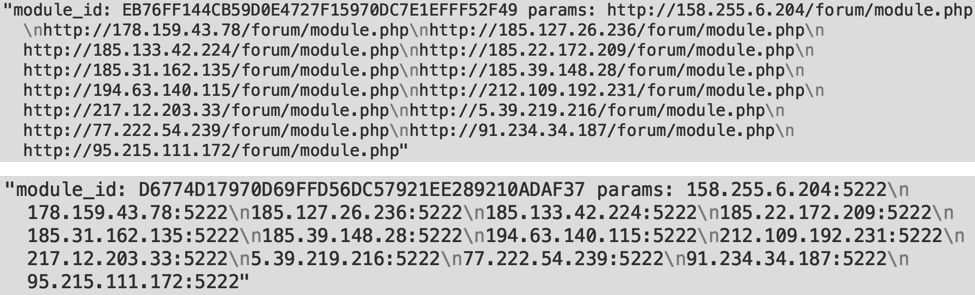

В первом случае идет установка спам-модуля, который хорошо знаком специалистам. Здесь есть упоминание С2 адресов, которые связаны с новыми спам-кампаниями. А вот во втором случае указаны параметры неизвестного доселе модуля, который ведет обмен данными с сервером через 5222 порт.

Примерная дата «релиза» этого модуля — 23 августа 2016 года. Правда, существует вероятность того, что это была предварительная версия, замененная финальной.

Сотрудники кампании скачали модуль и провели реверс-инжиниринг для того, чтобы понять, что он собой представляет. На первый взгляд, это простой SOCKS/HTTP модуль. Но если всмотреться получше, становится понятно, что у этого модуля есть возможность работы с HTTP и UDP запросами, которые ставятся в бесконечный цикл. Соответственно, становится понятно, что этот модуль предназначен для осуществления DDoS атак.

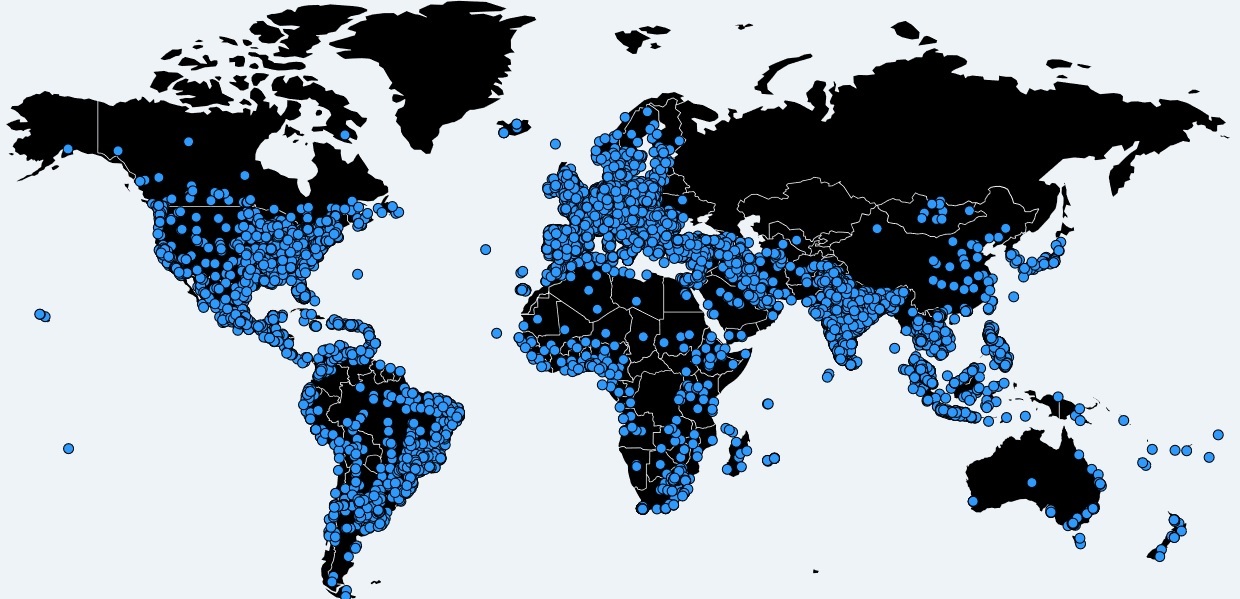

Кстати, ботнет действительно большой — инфицированных активных элементов в этой сети насчитывается более миллиона. При таком размере это очень удобный вариант для проведения DDoS атак. Некоторые зараженные элементы сети являются ее частью уже более двух лет. Столь долго ботнет продержался благодаря осторожности его владельцев, которые с осторожностью распоряжаются полученными возможностями.

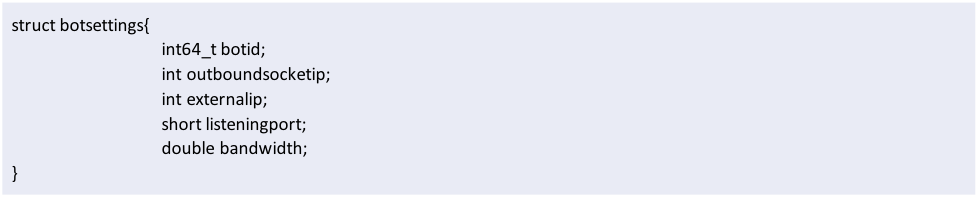

Как только модуль загружается в систему-жертву. Выполняются такие действия:

* Идет парсинг параметров и настроек;

* Собирается база данных внутренних IP адресов системы, равно, как и база внешних;

* Определяется пропускная способность сети;

* Определяется случайный порт;

* Ботнет пытается выяснить, спрятана ли основная система за NAT или нет;

* Если нет, то бот запускает сервис SOCKS/HTTP для произвольного порта, большего 1024.

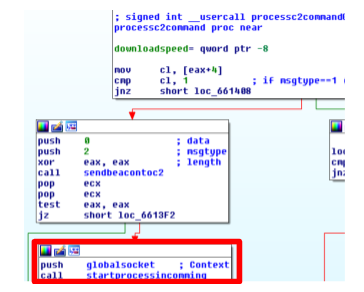

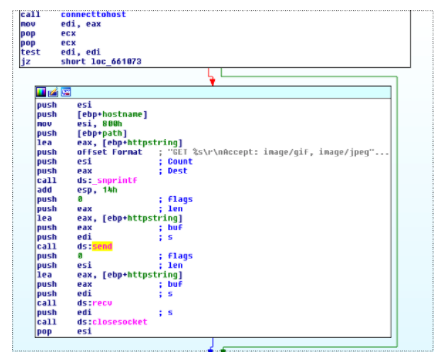

После инициализации бот пробует подключиться к текущему C2 каждые 10 минут. Он делает это до тех пор, пока операторы не дают команду остановиться.

Кроме того, ботнет оснащен SOCKS/HTTP модулем, что позволяет оператормам платформы использовать скомпрометированные элементы ботнета как прокси (протоколы HTTP, SOCKSv4 и SOCKSv5). Работа с прокси ведется в двух режимах: direct proxy и proxy backconnect.

Что касается первого режима, то здесь принцип работы простой:

Но работа в таком режиме возможна, только если зараженная система не скрыта за NAT или не защищена файерволом. А таких систем буквально единицы.

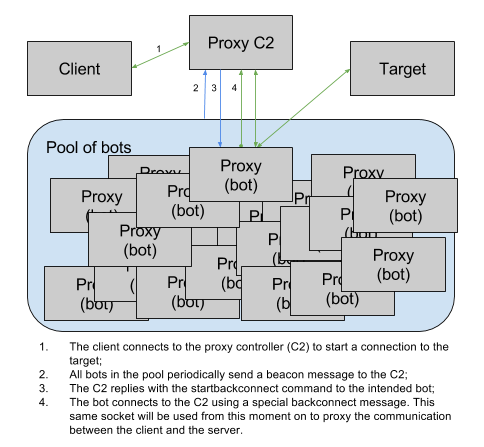

Что касается режима proxy backconnect, то здесь все сложнее.

Зато работа в таком режиме возможна и в том случае, если зараженная система находится за NAT или файерволом. В этом случае можно подключаться к внутренним ресурсам сети, частью которой является зараженная система. Причем подключение ведется со стороны самой системы. Еще один способ работы с такими прокси — постоянная смена IP адресов.

DDoS модуль

Но интереснее всего не прокси, а новый DDoS модуль. Он предусматривает возможность проведения базовых атак двух типов. Несмотря на то, что здесь нет никаких ухищрений вроде методов усиления атаки, масштабы бота позволяют его операторам обойтись и без хитростей.

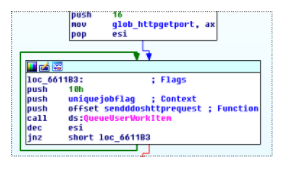

При получении команды операторов ботнет атакует определенную цель с использованием HTTP или UDP флуда, как и указано выше.

HTTP работает в 16 параллельных потоков запросов.

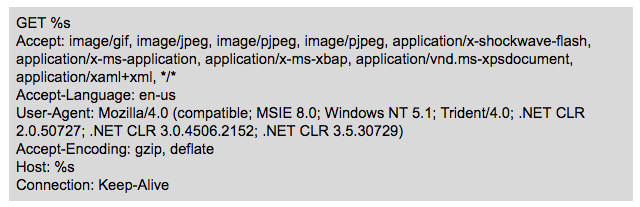

Запрос формируется следующим образом.

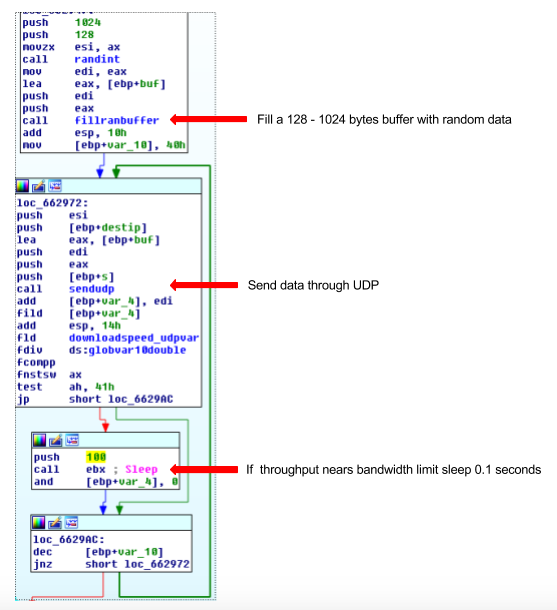

Что касается UDP, то здесь все несколько иначе — ботнет отправляет пакеты с радомным размером от 128 до 1024 байт.

Пока что DDoS-атак с использованием Necurs не зафиксировано. Но проведение таких атак возможно в любой момент. А ведь Necurs даже больше, чем Mirai, при помощи которого злоумышленники атаковали несколько крупных телекоммуникационных организаций в разных странах мира. Правда, некоторые специалисты считают, что DDoS-модуль в Necurs предназначен не для проведения заказных атак, а для собственных нужд операторов ботнета, например, для атаки на ресурсы конкурентов.

Автор: King Servers