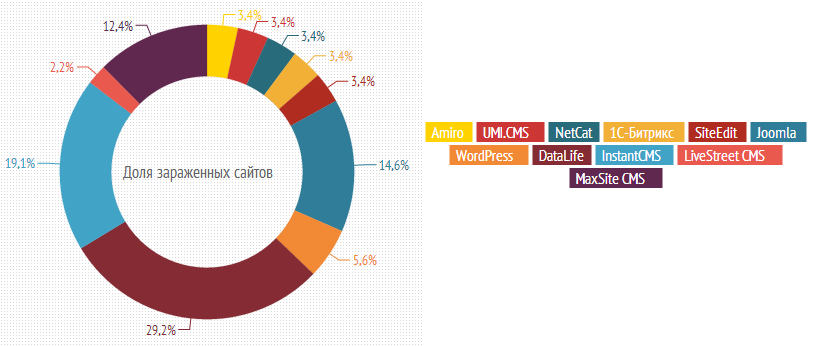

Привет! Совместно с сервисом SiteSecure мы провели комплексное исследование безопасности сайтов, разработанных на различных CMS-системах, в результате которого получили довольно интересные результаты.

Сравнение безопасности сайтов на бесплатных и коммерческих CMS

По результатам исследования сайты, использующие, бесплатные CMS в среднем в четыре раза чаще подвергаются заражениями и попадают в черные списки, чем сайты на коммерческих CMS.

Но и у бесплатных CMS ситуация с безопасностью сильно различается. Так, например, в черные списки попадает каждый двадцатый сайт на Datalife Engine. В то же время среди сайтов на CMS TYPO3 не было обнаружено ни одного зараженного сайта. Мы связываем этот с тем, что команда разработки TYPO3 уделяет значительное внимание повышению безопасности своей CMS. В частности, только в сентябре на сайте TYPO3 было опубликовано 9 новых уязвимостей, в том числе одна категории средней опасности в ядре CMS и 8 критических – в модулях сторонних разработчиков. Среди наиболее распространенных в Рунете коммерческих CMS мы не смогли выделить явного лидера – все они имели примерно одинаковое количество сайтов с проблемами.

Методика проведения исследования

Для исследования были выбраны случайным образом 30 000 действующих сайтов в домене RU, созданные на различных CMS. Выборка сайтов с определением типов CMS была предоставлена компанией iTrack.

Исследование проводилось в период октябрь 2013 — январь 2014 года путем сканирования сайтов-респондентов техническими инструментами SiteSecure. В рамках исследования проводился анализ следующих характеристик сайтов:

- Версия CMS и веб-сервера;

- Наличие вирусов на сайте;

- Наличие сайта в черных списках Google и Yandex;

- Наличие сайта в черных списках Phishtank, DNSRBL, UCE PROTECT и других;

- Корреляция между версией CMS и наличием проблем на сайте.

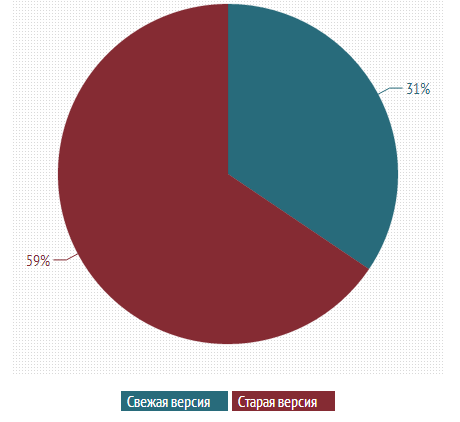

Использование обновленных версий CMS

Наблюдается заметная корреляция между использованием наиболее свежих версий CMS и наличием проблем на сайтах, как среди коммерческих, так и среди бесплатных CMS. Своевременно обновляемые версии CMS снижают риск появления проблем в среднем в два раза. Наиболее явно польза от перехода на свежие версии заметна на примере Joomla и WordPress.

Самую последнюю версию Joomla использовали только 3% сайтов на Joomla, а самую последнюю версию WordPress использовали 15% сайтов. При этом доля проблемных сайтов на Joomla в три раза выше, чем на WordPress. Очевидно, что своевременное обновление версии CMS повышает безопасность сайта.

Одной из гипотез авторов исследования является то, что сайты на коммерческих CMS чаще разрабатываются силами профессиональных разработчиков, которые своевременно следят за обновлением версий, что приводит к большей доле зараженных проектов на бесплатных решениях.

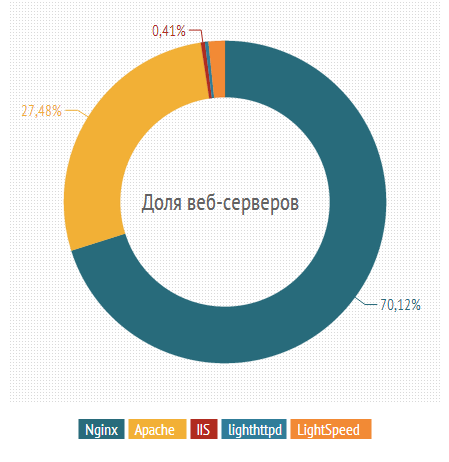

Отсутствие влияния типа веб-сервера

Распределение проблемных сайтов по типам веб-серверов в целом совпадает с рейтингом популярности веб-серверов, в связи с чем можно говорить, что версия того или иного веб-сервера не является решающим фактором безопасности сайта.

Сравнение черных списков поисковых систем

Яндекс заносит сайты в черный список в два раза чаще, чем Google. При этом пересечение списков Google и Yandex составляет всего 10% от общего числа занесенных в черные списки сайтов.

Вывод: веб-мастерам, seo-оптимизатором и другим специалистам, которые отвечают за продвижение сайтов, следует обязательно отслеживать наличие сайта в черных списках обоих поисковиков.

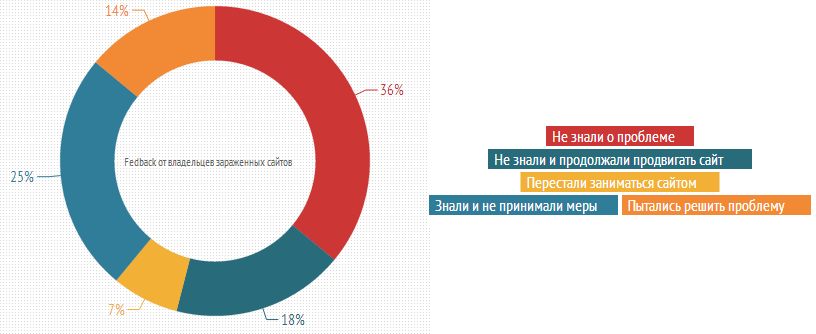

Осведомленность владельцев сайтов о наличии проблем

Одной из ключевых проблем на рынке является низкая осведомленность владельцев сайтов о возникающих угрозах.

После завершения исследования была проведена попытка связаться с владельцами около 130 сайтов, которые были заражены вирусами или находились в черных списках поисковых систем. Более половины владельцев, чьи сайты активно используются для продвижения товара или услуги, не знали о наличии проблем с их сайтами. При этом треть из них продолжала тратить средства на обслуживание или продвижение сайта.

Подводная часть айсберга

В дополнение к первой части исследования мы проверили все 30 000 коммерческих сайтов на наличие в черных списках по признаку рассылки спама с IP-адреса, на котором размещен сайт. О масштабе проблемы, которую мы обнаружили, мы считаем важным рассказать. Почти 15% всех проверенных сайтов находятся в одном из списков UCE PROTECT, то есть непосредственно участвуют в рассылке спама или находятся по соседству с сайтами, которые рассылают спам. При этом 70% сайтов находятся в одной подсети, а 28% — на одном IP адресе с сайтами – источниками спама.

Что это означает для владельцев сайтов. В первую очередь, это скрытые проблемы, которые не могут быть диагностированы без непосредственной проверки по черным спискам. Результатом наличия этих проблем может стать, в зависимости от конфигурации почтовых служб сайта, полная или частичная невозможность доставки исходящей почты, включая рассылки писем клиентам, а также заявки, оставленные потенциальными клиентами на сайте.

Для доменной почты чаще используются выделенные почтовые сервера провайдера, и тут за решением проблемы следит сам провайдер. А вот отправка автоматизированных маркетинговых писем и уведомлений, а также запросов клиентов, может выполняться через другие механизмы с того же IP-адреса, на котором размещен сайт, и он часто не имеет средств проверки успешности доставки. Для 15% проверенных нами сайтов это может означать неэффективную работу или остановку маркетинговой активности и приема запросов от потенциальных клиентов, то есть прямые потери для бизнеса.

– Владельцы 4500 сайтов, участвовавших в исследовании, подвержены риску финансовых потерь из-за имеющихся на сайте проблем. Это почти каждый седьмой сайт.

В заключение стоит сказать, что разработчики сайтов (веб-студии и агентства) зачастую не следят за вопросами безопасности, надеясь на надежность встроенных инструментов в CMS/фреймворке. При возникновении проблемы любого рода клиент, тем не менее, винит именно разработчика. Поэтому использование онлайн-сервисов для мониторинга и защиты сайтов вроде SiteSecure может закрыть проблемную зону и избежать конфликтов с заказчиком.

Автор: Terekhov