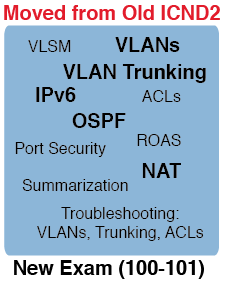

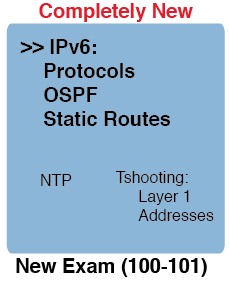

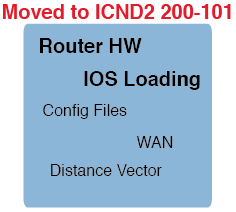

По результатам опроса публикую конспект по материалам курса ICND1 100-101.

Какие темы тут есть: сетевая модель TCP/IP, модель OSI, Ethernet (типы кабелей), HDLC. По адресации IPv4: классовые сети, частные адреса, методы передачи трафика в сети. VLANs, CDP, сравнение протоколов маршрутизации, NAT, IPv6, ACLs. Очень кратко, в основном тут данные, а не объяснение принципов работы.

Многого нет: объяснения работы и конфигурации протоколов маршрутизации, коммутации в сетях, объяснения, например, как определить принадлежит ли ip адрес определенной подсети (часто встречаются такие вопросы), нет бесклассовых сетей, VLSM, IOS, устранения проблем в сети (troubleshooting).

Сетевая модель TCP/IP

| TCP/IP original | TCP/IP updated | Примеры протоколов | Наименование пакетов |

| Application | Application | HTTP, POP3, SMTP | |

| Transport | Transport | TCP, UDP | Segment (UDP — Datagram) |

| Internet | Network | IP | Packet |

| Link | Data Link | Ethernet, Point-to-Point Protocol (PPP), T1 | Frame |

| Physical |

Модель OSI

| Название уровня | Протоколы | Устройства |

| Application (L7) | Telnet, HTTP, FTP, SMTP, POP3, VoIP, SNMP | Hosts, Firewalls |

| Presentation (L6) | ||

| Session (L5) | ||

| Transport (L4) | TCP, UDP | Hosts, Firewalls |

| Network (L3) | IP | Router |

| Data Link (L2) | Ethernet (IEEE 802.3), HDLC | LAN switch, wireless access point, cable modem,DSL modem |

| Physical (L1) | RJ-45, Ethernet (IEEE 802.3) | LAN hub, LAN repeater, cables |

Мнемоника для запоминания порядка уровней: Please Do Not Take Sausage Pizzas Away

(Пожалуйста, не уносите с собой пиццы с сосисками).

Технология Ethernet, среда и максимальная длина сегмента

| Ethernet | Тип кабеля | Максимальная длина, м. |

| 10 BASE-T | UTP CAT3 or better, 2 pairs | 100 |

| 100 BASE-TX | UTP CAT5 or better, 2 pairs | 100 |

| 100 BASE-FX | Multimode Fiber | 400 |

| 1000 BASE-CX | STP | 25 |

| 1000 BASE-T | UTP CAT5e or better, |

100 |

| 1000 BASE-SX | Multimode Fiber | 275, 550 |

| 1000 BASE-LX | Multimode Fiber | 550 |

| 1000 BASE-LX | Singlemode Fiber | 10000 (в книге к экзамену 100-101 указано 5 км. — множество их) |

Использование контактов в стандартах 10BASE-T и 100BASE-TX

| Transmits on Pins 1,2 | Transmits on Pins 3,6 |

| PC NICs | Hubs |

| Routers | Switches |

| Wireless Access Point (Ethernet interface) | - |

Full-duplex, Half-duplex

Если нет автосогласования, согласно стандарту IEEE параметры дуплексной передачи выбираются следующим образом:

- Если скорость равна 10 или 100 Мбит/с, то используется полудуплексная передача

- Если скорость 1000 Мбит/с, то используется дуплексная передача.

В интерфейсах, работающих на скорости свыше 1 Гбит/с, всегда применяется дуплексная передача.

При использовании дуплексной передачи не бывает коллизий.

WANs

HDLC

Один из протоколов канального уровня в двухточечных каналах передачи данных (High-Level Data Link Control) – протокол высокоуровневого управления каналом передачи данных.

Изменив стандартную спецификацию протокола, Cisco создала его фирменную версию, добавив поле Protocol Type для идентификации типа пакета, содержащегося внутри фрейма:

Bytes

| 1 | 1 | 1 | 2 | Var | 2 |

| Flag | Address | Control | Type | Data | FCS |

Internet Access WAN Links: Leased Line, DSL, Cable.

Адресация IPv4

Классовые сети

| Class | First Octet Range | Valid Network Numbers | Hosts per Network | Number of Networks |

| reserved | 0 | |||

| A | 1 — 126 | 1.0.0.0 – 126.0.0.0 | 16 777 214 | 126 |

| reserved | 127 | |||

| B | 128 — 191 | 128.0.0.0 – 191.255.0.0 | 65 534 | 16 384 |

| C | 192 — 223 | 192.0.0.0 – 223.255.255.0 | 254 | 2 097 152 |

| D (multicast) | 224 — 239 | |||

| E (experimental) | 240 — 255 |

Частные IP адреса

| Address Class | Reserved Address Space |

| A | 10.0.0.0 through 10.255.255.255 |

| B | 172.16.0.0 through 172.31.255.255 |

| C | 192.168.0.0 through 192.168.255.255 |

Методы передачи траффика в сетях:

Unicast трафик (одноцелевая передача пакетов) используется прежде всего для сервисов «персонального» характера. Каждый абонент может запросить персональный видео-контент в произвольное, удобное ему время.

Broadcast трафик (широковещательная передача пакетов) использует специальный IP-адрес, чтобы посылать один и тот же поток данных ко всем абонентам данной IP-сети. Например, такой IP-адрес может оканчиваться на 255, например 192.0.2.255, или иметь 255 во всех четырех полях (255.255.255.255).

Multicast трафик (групповая передача пакетов) используется для передачи потокового видео, когда необходимо доставить видео-контент неограниченному числу абонентов, не перегружая сеть. Это наиболее часто используемый тип передачи данных в IPTV сетях, когда одну и ту же программу смотрят большое число абонентов. Multicast трафик использует специальный класс IP-адресов назначения, например адреса в диапазоне 224.0.0.0 — 239.255.255.255. Это могут быть IP-адреса класса D.

Приложения, их номера портов и протоколы

| Номер порта | Протокол | Приложение |

| 20 | TCP | FTP data |

| 21 | TCP | FTP control |

| 22 | TCP | SSH |

| 23 | TCP | Telnet |

| 25 | TCP | SMTP |

| 53 | UDP, TCP | DNS |

| 67, 68 | UDP | DHCP |

| 69 | UDP | TFTP |

| 80 | TCP | HTTP (WWW) |

| 110 | TCP | POP3 |

| 161 | UDP | SNMP |

| 443 | TCP | SSL |

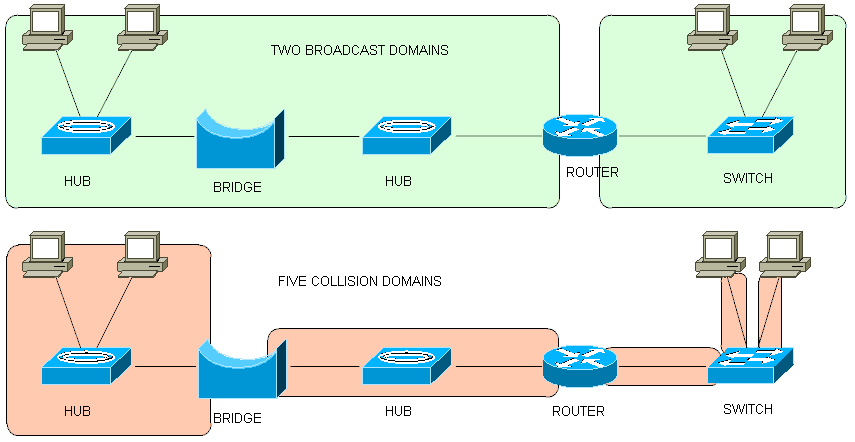

Домены коллизий и широковещательные домены

Cisco 2960 Catalyst. Светодиодные индикаторы коммутатора

| Номер | Название | Описание |

| 1 | SYST(system) | Общее состояние системы (зеленый – питание включено и коммутатор нормально функционирует, загружена IOS, оранжевый – POST (Power on Self Test) закончилась с ошибками и IOS не была загружена, не горит – питание выключено) |

| 2 | RPS (redundant Power Supply) | Состояние дополнительного блока питания |

| 3 | STAT (status) | Состояние для каждого порта (мигает зеленым – соединение работает, через интерфейс передаются данные, горит зеленым – соединение работает, но данные не передаются, мигает оранжевым – интерфейс административно выключен или был динамически отключен по какой-либо причине, выключен – соединение не работает) |

| 4 | DUPLX (duplex) | Горит зеленым – порт работает в дуплексном режиме, выключен – в полудуплексном |

| 5 | SPEED | Мигает зеленым – 1 Гбит/с, Горит зеленым – 100 Мбит/с, Выключен – 10 Мбит/с |

| 6 | Mode | Кнопка переключения режимов |

| 7 | Port | Индикаторы указывают разные состояния в зависимости от того, какой режим выбран кнопкой Mode |

Типы памяти коммутатора

| RAM (Working Memory and Running Configuration) | Flash (Cisco IOS Software) | ROM (Bootstrap Program) | NVRAM (Startup Configuration) |

Virtual LANs

В локальной сети все устройства находятся в одном и том же широковещательном домене.

Trunking protocols

— ISL (Inter-Switch Link). Протокол был создан компанией Cisco за много лет до того, как организация IEEE разработала свой. Протокол предусматривает инкапсуляцию каждого исходного фрейма Ethernet в заголовке и концевике ISL. В настоящее время некоторые современные устройства уже не поддерживают этот протокол. (Cisco Catalyst 2960).

— 802.1Q. Разработан IEEE. Оба протокола тегируют каждый фрейм VLAN ID. Но протокол 802.1Q не осуществляет инкапсуляцию исходного фрейма. Вместо этого предусмотрена вставка 4-х байтового дополнительного заголовка VLAN-сети в заголовок Ethernet исходного фрейма.

| DA | SA | Tag | Type | Data | FCS |

Tag:

| Type | Priority | Flag | VLAN ID (12 bits) |

VLAN IDs:

1-1005 – normal range

1006 – 4094 – extended range

802.1Q не добавляет заголовок к фреймам в собственной (native) VLAN-сети.

Оба протокола поддерживают применение нескольких экземпляров STP.

Trunking Administrative Mode Options (параметры административного режима магистрального соединения, определяемые с помощью команды switchport mode)

| Опции | Описание |

| access | Предотвращает использование магистрального соединения. Порт всегда действует как немагистральный (в режиме доступа к сети) |

| trunk | Всегда используется магистральное соединение |

| dynamic desirable | Инициирует передачу сообщений согласования режима канала и ответов на сообщения согласования в целях динамического определения того, следует ли приступать к использованию магистрального соединения, а также определяет инкапсуляцию в магистральном соединении |

| dynamic auto | Пассивно ожидает получения сообщения для согласования магистрального соединения, после чего коммутатор отвечает и проводит согласование того, следует ли использовать магистральное соединение, и в случае положительного ответа согласует тип магистрального соединения |

Согласование административных режимов на 2х коммутаторах

| Access | Dynamic auto | Trunk | Dynamic Desirable | |

| Access | Access | Access | Do Not Use | Access |

| Dynamic auto | Access | Access | Trunk | Trunk |

| Trunk | Do Not Use | Trunk | Trunk | Trunk |

| Dynamic Desirable | Access | Trunk | Trunk | Trunk |

CDP (Cisco Discovery Protocol)

Протокол обнаружения устройств компании Cisco может оказаться полезным средством для проверки информации, приведенной в схеме сети, а также восполнить недостающую информацию об устройствах и топологии сети.

Команды группы show cdp

| Команда | Описание |

| show cdp neighbors [type number] | Выводит одну итоговую строку с информацией о каждом соседнем устройстве или только о том соседнем устройстве, которое подключено к конкретному интерфейсу, если указан этот интерфейс |

| show cdp neighbors detail | Выводит большой объем информации о каждом соседнем устройстве (примерно 15 строк), представляя отдельно каждое соседнее устройство |

| show cdp entry name | Выводит ту же информацию, что show cdp neighbors detail, но только для одного указанного соседнего устройства (case-sensitive) |

Коды состояния интерфейса сетевого коммутатора

| Состояние линии | Состояние протокола | Состояние интерфейса | Причина |

| Administratively Down | Down | disabled | Применена команда shutdown на интерфейсе |

| Down | Down | notconnect | Кабель не подключен, неисправен, расположение выводов является неправильным, скорости устройств не соответствуют друг другу, устройство на другом конце кабеля выключено или остановлен его интерфейс (power-off, shutdown, err-disabled) |

| Up | Down | notconnect | Практически не встречается |

| Down | Down (err-disabled) | err-disabled | Интерфейс заблокирован с помощью средств обеспечения безопасности порта (Port security has disabled the interface) |

| Up | Up | connected | Работает |

Действия, осуществляемые средством безопасности порта, в зависимости от установленного режима устранения нарушений

| Режим устранения нарушений | Уничтожение трафика, не соответствующего требованиям | Уничтожение всего трафика, после возникновения нарушения | Перевод интерфейса в состояние «err-disabled» в результате нарушения | Увеличение значений счетчиков в связи с обнаружением каждого нового нарушения |

| shutdown | Да | Да | Да | Да |

| restrict | Да | Нет | Нет | Да |

| protect | Да | Нет | Нет | Нет |

Протоколы маршрутизации делятся на 2 большие категории:

внутренние (IGP) – Internal Gateway Protocols – применяются внутри одной автономной системы (AS – autonomous system, сеть под единым административным управлением, принадлежащая одной организации)

внешние (EGP) – Exterior Gateway Protocols – применяются между автономными системами

Алгоритмы IGP-протоколов маршрутизации

- дистанционно-векторные (Беллмана-Форда) (DV)

- с учетом состояния канала (link-state, LS)

- сбалансированные гибридные (расширенные дистанционно-векторные)

Сравнение протоколов IGP

| Свойство | RIP-1 | RIP-2 | EIGRP | OSPF | IS-IS |

| Бесклассовый, поддерживает маски VLSM, пересылает маску в анонсах маршрутов | Нет | Да | Да | Да | Да |

| Алгоритм | DV | DV | advanced DV | LS | LS |

| Поддерживает суммирование вручную | Нет | Да | Да | Да | Да |

| Фирменный | Нет | Нет | Да (но в 2013 году вышел RFC) | Нет | Нет |

| Обновления таблицы маршрутизации пересылаются на многоадресатный адрес | Нет | Да | Да | Да | - |

| Конвергенция | Медленно | Медленно | Быстро | Быстро | Быстро |

IP IGP метрики

| IGP | Метрика | Описание |

| RIP-2 | Hop count | Количество маршрутизаторов (транзитных устройств) между данным маршрутизатором и сетью-получателем |

| OSPF | Cost | Сумма стоимостей всех каналов по маршруту следования пакета, обычно основана на значении полосы пропускания |

| EIGRP | Composite bandwidth and delay | Рассчитывается исходя из значений полосы пропускания самого «медленного» канала на маршруте и кумулятивной задержки для такого маршрута |

Сравнение характеристик протоколов

| Характеристика | RIP-2 | OSPF | EIGRP |

| Метрика | Hop count | Cost | Composite bandwidth and delay |

| Рассылает ли периодические анонсы маршрутов | Да (каждые 30 сек.) | Нет | Нет |

| Рассылаются полные или частичные анонсы | Полные | Частичные | Частичные |

| Адресат анонсов маршрутизации | 224.0.0.9 | 224.0.0.5 и 224.0.0.6 |

224.0.0.10 |

| Максимальное значение метрики («бесконечная метрика») | 16 | 2^24 – 1 | 2^32 — 1 |

| Поддерживается ли балансировка нагрузки по неравноценным каналам (т.е. каналам с разными метриками) | Нет | Нет | Да |

Стандартные значения административного расстояния в операционной системе IOS (Default Administrative Distances)

| Route Type | Administrative Distance |

| Connected | 0 |

| Static | 1 |

| BGP (external routes) | 20 |

| EIGRP (internal routes) | 90 |

| IGRP | 100 |

| OSPF | 110 |

| IS-IS | 115 |

| RIP | 120 |

| EIGRP (external routes) | 170 |

| BGP (internal routes) | 200 |

| Unusable | 255 |

ACL (Access Control Lists)

Списки управления доступом

Типы списков

Standard Numbered ACLs (1-99) – стандартные нумерованные

Extended Numbered ACLs (100-199) – расширенные нумерованные

Additional ACL Numbers (1300-1999 standard, 2000-2699 extended) — дополнительные

Named ACLs – именованные

Improved Editing with Sequence Numbers – расширенное редактирование с порядковыми номерами

Стандартные списки управления доступом

access-list access-list-number {deny | permit} source [source-wildcard]

Стандартные списки должны быть расположены около получателя пакетов, так чтобы случайно не отбросить нужные пакеты.

Стандартные списки позволяют проверять только адрес отправителя в пакете.

Поиск в списке происходит последовательно, пакет обрабатывается по первому совпадающему правилу (first-match logic).

Стандартное действие, если пакет не сопоставляется ни с одной из команд списка – запрет.

Применение списка управления доступом на выбранном интерфейсе маршрутизатора с учетом нужной направленности с использованием команды режима конфигурирования интерфейса:

ip access-group number {in | out}

Расширенные списки управления доступом

Поля, проверяемые только с помощью расширенных списков: IP-адрес получателя, части IP-адреса получателя, указанные с помощью инвертированной маски, тип протокола, порт отправителя, порт получателя, TCP-потоки, байт TOS по протоколу IP, приоритет пакета IP.

В команде access-list должно использоваться ключевое слово tcp для проверки номера портов TCP, udp для проверки номера портов UDP. Ключевое слово ip не обеспечивает проверку номера порта.

Параметры с указанием порта отправителя и получателя являются позиционными. Их местонахождение в команде определяет, применяется ли параметр для проверки порта отправителя или получателя:

фильтрация пакетов на основе номера порта получателя

access-list 101 permit tcp 172.16.1.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21

фильтрация пакетов на основе номера порта отправителя

access-list 101 permit tcp 172.16.3.0 0.0.0.255 eq 21 172.16.1.0 0.0.0.255

access-list access-list-number {deny | permit}

{tcp | udp} source source-wildcard [operator [port]] destination destination-wildcard [operator [port]] [established] [log]

Расширенные списки нужно помещать как можно ближе к отправителю пакетов.

Именованные списки

Команда для настройки конфигурации именованного стандартного или расширенного списка управления доступом с переходом в режим настройки конфигурации списка управления доступом

ip access-list {standard | extended} name

Команда режима настройки списка управления доступом, для ввода сведений о критериях сопоставления и действиях, относящихся к именованному списку управления доступом, который сопоставляется с сегментами TCP

{deny | permit} source [source wildcard] [log]

{deny | permit} tcp source source-wildcard [operator [port]] destination destination-wildcard [operator [port]] [log]

Редактирование списков управления доступом с использованием порядковых номеров

Удаление строки с порядковым номером 20:

no 20

Вставка новой первой строки с номером 5:

5 deny 10.0.0.1

Прежде чем вносить изменения в список управления доступом, удалите его в том интерфейсе, в котором он задан (no ip access-group).

Если списки создаются в текстовом редакторе (как рекомендуется), то может оказаться удобным начинать каждый файл с команды no access-list number, за которой следуют команды конфигурации в списке управления доступом. В таком случае, после каждого редактирования файла достаточно скопировать и вставить содержимое всего файла, с помощью первой строки будет выполнено удаление всего существующего списка управления доступом, а остальные инструкции воссоздадут новый список.

NAT. Network Address Translation. Трансляция сетевых адресов

Термины адресации NAT

| Термин | Значение |

| Inside local | IP-адрес, назначенный узлу в частной сети предприятия |

| Inside global | Для представления внутреннего узла, когда пакет пересылается через внешнюю сеть. Маршрутизатор NAT меняет адрес отправителя в пакете с внутреннего локального на внутренний глобальный. |

| Outside global | Реальный IP-адрес, назначенный узлу, находящемуся вне сети предприятия, обычно — в сети Интернет. |

| Outside local | NAT может транслировать внешние IP-адреса. Когда маршрутизатор NAT пересылает пакет из внутренней сети во внешнюю, используя NAT для изменения внешнего адреса, IP-адрес, представляющий внешний узел в качестве IP-адреса получателя в заголовке пакета, называется внешним локальным адресом. |

Перегрузка NAT с трансляцией портов (PAT)

Позволяет трансляции NAT поддержать множество клиентов всего лишь несколькими открытыми IP-адресами.

Таблица динамической трансляции NAT с перегрузкой

| Inside local | Inside global |

| 10.1.1.1:1024 | 200.1.1.2:1024 |

| 10.1.1.2:1024 | 200.1.1.2:1025 |

| 10.1.1.3:1025 | 200.1.1.2:1026 |

Конфигурирование статической трансляции адресов

1. С помощью подкоманды интерфейса

ip nat inside

сконфигурировать интерфейсы таким образом, чтобы они находились во внутренней части схемы NAT.

2. С помощью подкоманды интерфейса

ip nat outside

сконфигурировать интерфейсы таким образом, чтобы они находились во внешней части схемы NAT.

3. Сконфигурировать статические преобразования с помощью команды глобального конфигурирования

ip nat inside source static inside-local inside-global

Конфигурирование динамической трансляции адресов

1. С помощью подкоманды интерфейса

ip nat inside

сконфигурировать интерфейсы таким образом, чтобы они находились во внутренней части схемы NAT.

2. С помощью подкоманды интерфейса

ip nat outside

сконфигурировать интерфейсы таким образом, чтобы они находились во внешней части схемы NAT.

3. Сконфигурировать список ACL, соответствующий пакетам, поступающим на внутренние интерфейсы, для которых должна быть применена трансляция NAT.

4. С помощью команды глобального конфигурирования задать пул зарегистрированных адресов:

ip nat pool name first-address last-address mask subnet-mask5. Включить динамическую трансляцию, указав список доступа ACL и пул адресов:

ip nat source list acl-number pool pool-name

Конфигурирование перегрузки NAT (PAT)

Те же действия, как в пп. 1-4 для конфигурирования динамической трансляции

5. ip nat source list acl-number interface type number overload

IPv6

Протоколы маршрутизации IPv6

| Протокол маршрутизации | Определен | Замечания |

| RIPng (RIP Next Generation) | RFC | Отсылка к «Star Trek: the Next Generation.» |

| OSPFv3 (OSPF version 3) | RFC | Для IPv4 применяется OSPFv2 |

| EIGRPv6 (EIGRP for IPv6) | Cisco | Cisco владеет правами на протокол EIGRP, но также опубликовала его как информационные RFC |

| MP BGP-4 (Multiprotocol BGP version 4) | RFC | BGP версии 4 был создан высоко расширяемым, поддержка IPv6 была добавлена как дополнение MP BGP-4 |

Типы адресов IPv6

| Тип | Первый 16-ричный знак |

| Global Unicast | 2 or 3 |

| Unique Local | FD |

| Multicast | FF |

| Link-Local | FE80 |

Global Unicast

| Set by IANA, RIR or ISP (P bits) | Set by Local Engineer (S bits) | (I bits) |

| Global Routing Prefix | Subnet | Interface ID |

P+S+I = 128

Пример: 2001:DB8:1111:4::1

Unique Local Unicast

| 8 bits | 40 bits | 16 bits | 64 bits |

| FD | Global ID (Pseudo-Random) | Subnet | Interface ID |

| Subnet ID | |||

Пример: FD00:1:1:0001::1

Link-Local

| 10 bits | 54 bits | 64 bits |

| FE80/101111111010 | All 0 | Interface ID |

Multicast

| Использование адреса | IPv6 | IPv4 |

| Все IP-узлы канала | FF02::1 | Широковещательный адрес подсети |

| Все маршрутизаторы канала | FF02::2 | Нет |

| Сообщения протокола OSPF | FF02::5, FF02::6 |

224.0.0.5, 224.0.0.6 |

| Сообщения протокола RIP (версий 2 и NG) | FF02::9 | 224.0.0.9 |

| Сообщения протокола EIGRP | FF02::A | 224.0.0.10 |

| Агенты пересылки протокола DHCP (маршрутизаторы, осуществляющие пересылку служебных сообщений серверу DHCP) | FF02::1:2 | Нет |

Специальные адреса:

::1 (аналог 127.0.0.1)

:: (unknown, все нули)

Формат адреса с идентификатором интерфейса и EUI-64

| 48 bits | 16 bits | 64 bits | ||

| Subnet Prefix | Subnet | Interface ID | ||

| 1st Half of MAC Invert 7th Bit, 1st Byte (Reading Left to Right) |

FFFE | 2nd Half of MAC | ||

| Defined by Configuration | Calculated by Router Using EUI-64 | |||

Источники информации:

1. Одом У. CCENT/CCNA ICND1 100-101 Official Cert Guide, 2013 г.

2. Одом У. Официальное руководство по подготовке к сертификационным экзаменам CCENT/CCNA ICND1, 2-е изд.: Пер. с англ. — М.: ООО «И.Д. Вильямс», 2009 г., т.е. это к старому 640-822,

3. Одом У. Официальное руководство по подготовке к сертификационным экзаменам CCNA ICND2, 2-е изд.: Пер. с англ. — М.: ООО «И.Д. Вильямс», 2009 г., т.е. это к старым 640-816 и 640-802,

4. Лэммл Т. CCNA Cisco Certified Network Associate, Study Guide, 7th edition, 2011 г.

5. Передача Unicast, Broadcast и Multicast трафика.

6. КДПВ взяты отсюда

Полезные ссылки:

2. Краткие заметки по Cisco CCNA (часть ICND1)

3. Пропавшие без вести (топ 10 полезных команд не попавших в курс CCNA)

4. GNS3 1.0 beta Early Release теперь доступен всем

5. Самостоятельно готовимся к CCNA: практические советы

6. Пошаговая инструкция «Как сдавать экзамен Cisco?»

7. А вы хорошо знаете статическую маршрутизацию?

Автор: urticazoku