В последние годы интернет вещей (IoT) плотно укоренился в сфере ИТ и представляет целую область, в которой физические и виртуальные объекты объединяются в одну инфраструктуру. Под «вещами» понимается все, что может быть подключено к сети: от смартфонов и бытовой электроники до отдельных станков и датчиков на производстве. IoT интенсивно проникает во многие сферы: в 2023 году активнее других его внедряли в здравоохранении, производстве, телекоммуникациях и сельском хозяйстве. Насколько промышленность подвержена киберугрозам и к чему приводят атаки на системы и устройства промышленного интернета вещей, а также как противостоять злоумышленникам – читайте в этой статье.

Промышленный IoT: как устроен и для чего нужен

Архитектура систем IIoT может быть настолько разнообразна, что описать ее на примере только одной модели кажется невозможным. Но если обобщить, то крупными мазками система будет выглядеть примерно так: конечные устройства для управления физическими объектами или для сбора данных о физической среде подключены с помощью сети к центрам хранения и обработки данных. Последние, в свою очередь, соединяются с единым центром управления — аналитической платформой, доступ к которой имеют конечные пользователи.

По результатам опросов Positive Technologies среди специалистов, работающих в отраслях промышленности, транспорта, медицины и телекоммуникаций, компании используют интернет вещей для решения, как правило, двух или более задач: для мониторинга данных о производственных и технологических процессах, автоматизации принятия решений об их корректировке, а также в целях мониторинга состояния ИТ-оборудования*.

Так, например, в энергетике технологии IIoT применяются для модернизации каналов электроснабжения и реализации интеллектуальных энергосетей. В нефтехимической отрасли – для автоматического распознавания отклонений от производственных норм. В металлургии – для сбора данных с датчиков, находящихся на труднодоступных участках производства. В машиностроении система IIoT дает возможность контролировать и анализировать функционирование оборудования и работу персонала в режиме реального времени.

* Опрос проводился в июле — августе 2024 года среди специалистов, работающих в промышленности, на транспорте, в медицине и телекоммуникациях. В нем приняли участие более 60 респондентов.

Киберугрозы для промышленного IoT

Цифровизация значительно повышает эффективность технологических и бизнес-процессов, однако она же делает системы более уязвимыми перед кибератаками. Глобально киберугрозы для IIoT можно разделить на три большие группы, остановимся на каждой подробнее.

Угрозы для периферийных устройств, датчиков и промышленных контроллеров

Эксплуатация аппаратных уязвимостей и недостатков прошивки

Преступник может атаковать простые исполнительные механизмы, датчики и промышленные контроллеры, используя их аппаратные уязвимости и недостатки прошивки. Перехват контроля над оборудованием или приведение его к отказу в обслуживании может повлечь за собой остановку производства на промышленных объектах.

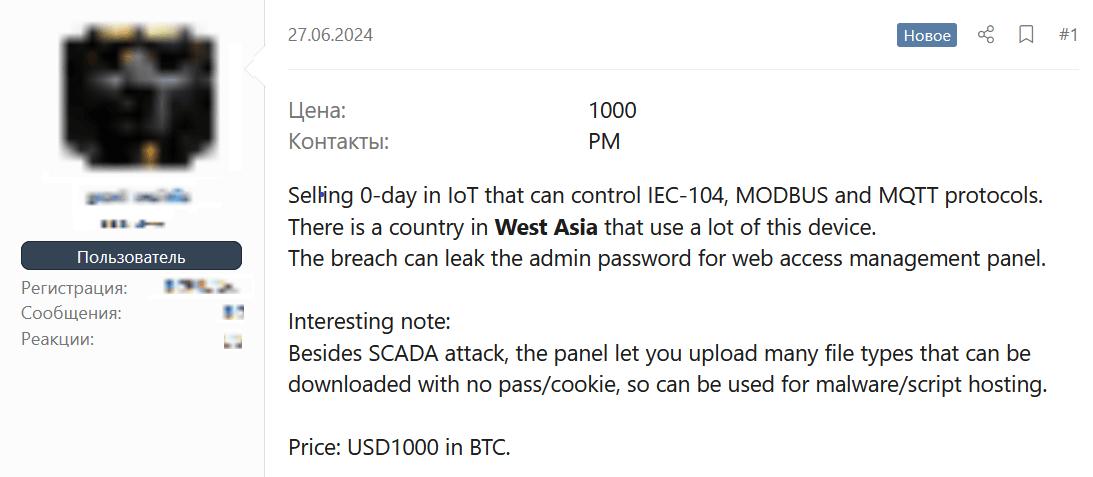

Нередко устройства интернета вещей имеют схожую аппаратную основу и встроенное программное обеспечение с открытым исходным кодом. Это значит, что один и тот же риск взлома может затрагивать сразу нескольких вендоров. К тому же, информация об уязвимостях и эксплойты к ним распространяются на теневых ресурсах, что упрощает проведение атаки. Поэтому так важно своевременно выявлять и устранять недостатки.

Вредоносное ПО: ботнеты

В 2022 году число кибератак на устройства IoT с использованием вредоносного ПО выросло на 400%. Аналитики отмечают, что большинство из них относится к активности ботнетов. Примером может быть распространение ботнета Sality.

По результатам наших опросов, использование IIoT-устройств в проведении масштабных DDoS-атак — один из наиболее опасных для организации сценариев.

Слабые пароли и незащищенный выход в интернет

IoT-устройства могут иметь заданные пароли, которые сложно, а в некоторых случаях невозможно обновить. Кроме того, они автоматически подключаются к доступным сетям сразу после включения. Эти две особенности ставят безопасность некоторых моделей под большую угрозу. Например, злоумышленник может через специальную поисковую систему обнаружить нужное ему IoT-устройство и подключиться к нему, использовав пароль по умолчанию из открытых источников.

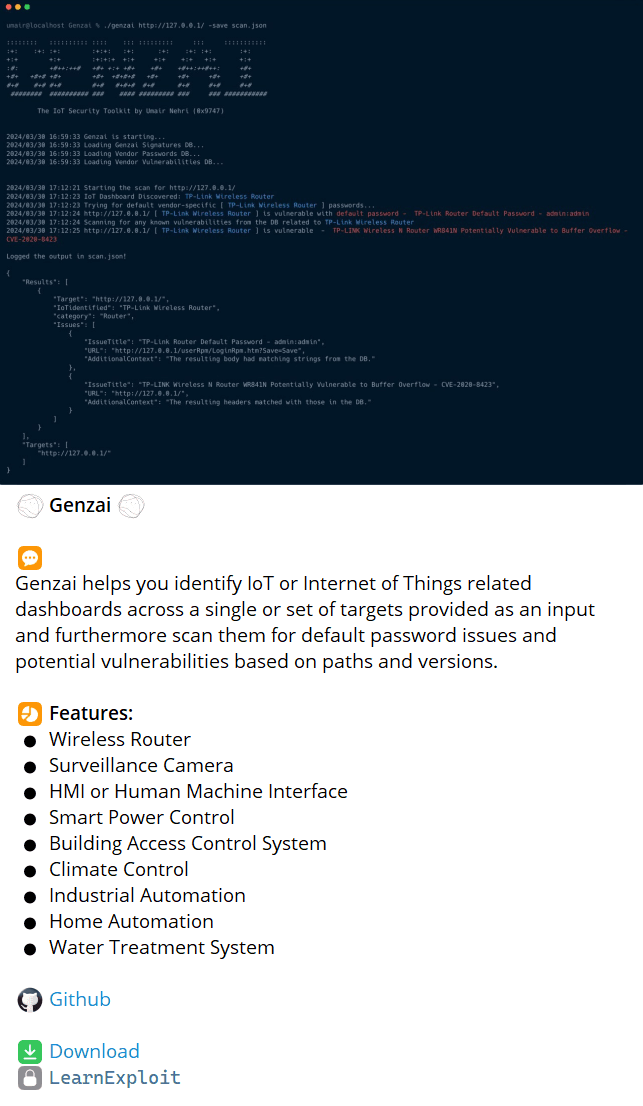

Некоторые средства позволяют атакующим получить доступ к панелям управления устройств, автоматически сканировать как слабые пароли, так и простые уязвимости. Часто такие инструменты задумываются как легитимные, однако, попадая не в те руки, помогают реализовать атаку.

Проблемы безопасности на уровне конечных точек

1. Недостаточная стандартизация. Организации часто имеют ограниченное представление о внутренней работе компонентов IoT-устройств. А тем временем в них могут быть недекларированные возможности, которые представляют угрозу.

2. Недостаточная поддержка обновлений безопасности. Многие промышленные организации используют устаревшие устройства, для которых нет обновлений безопасности. Помимо того, они часто неохотно обновляют встроенное ПО, поскольку для этого необходимо временно отключать части системы, а это может нарушить цепочки поставок или привести к простоям. Однако ущерб для технологической инфраструктуры может оказаться намного серьезнее.

3. Трудности обнаружения внешних атак. Устройства IoT, как правило, не имеют встроенного защитного механизма для выявления вредоносных файлов или команд, что делает их уязвимыми. Для более новых устройств производители реализуют такой механизм защиты, однако и в нем могут быть недостатки.

Угрозы для протоколов передачи данных и IoT-шлюзов

Сети IIoT все время передают данные между центральной системой и устройствами, а злоумышленники тем временем эксплуатируют недостатки используемых на предприятии протоколов. К тому же, огромное количество промышленных контроллеров и других физических систем все еще используют устаревшие протоколы. А чтобы устаревшие и современные промышленные системы взаимодействовали друг с другом, развертываются IoT-шлюзы – отдельные их реализации также имеют свои недостатки.

Интересно, что преобразователи, которые подключают к локальной сети промышленные контроллеры, счетчики и датчики, также могут содержать уязвимости.

Угрозы для аналитических систем и конечного ПО

Атаки на специализированное промышленное ПО

По нашим данным, 37% успешных кибератак на промышленность за первые три квартала 2024 года реализованы через эксплуатацию уязвимостей. В 71% случаев это были недостатки ПО, в том числе в коде специфических промышленных систем управления.

По данным Rockwell Automation, чаще всего целями злоумышленников становились системы диспетчерского управления и сбора данных (SCADA).

Так как не все злоумышленники разбираются в промышленных системах, на теневых форумах распространяются как обучающие материалы по работе систем и их взлому, так и отдельные инструменты для атак. Также можно встретить предложения о разработке эксплойтов на заказ.

Сейчас активно внедряются платформенные решения IIoT, объединяющие системы расширенной аналитики и системы управления технологическими процессами. Мы предполагаем, что в будущем увидим атаки и на эти системы.

Атаки на облачные ресурсы и дата-центры

В связи с распространением облачных инфраструктур мы прогнозируем, что злоумышленники будут целиться и на облачные решения, например для кражи данных с целью вымогательства. О подобном случае, направленном на ряд организаций в США, в сентябре сообщали исследователи Microsoft.

Кто и зачем атакует промышленность

Исследователи выяснили, что в основном промышленность атакуют группы профессиональных хакеров с целью кибершпионажа, хактивисты и вымогатели.

Чаще всего целевые атаки проводятся для получения доступа к ценной интеллектуальной собственности, секретным технологиям, бизнес-планам и другой конфиденциальной информации предприятия. Злоумышленники используют эти данные для достижения конкурентного преимущества или получения финансовой выгоды.

В свою очередь, хактивисты направлены на привлечение внимания и стараются придать инцидентам максимальную огласку. На сегодняшний день последствия таких атак редко бывают серьезными, однако, если злоумышленники будут повышать квалификацию, в будущем такие инциденты смогут нанести разрушительный ущерб как отдельной организации, так и целому региону.

Как защитить промышленный IoT

Следование принципам результативной кибербезопасности

Для предотвращения возможных угроз необходимо составить перечень недопустимых для предприятия событий и определить потенциальный путь злоумышленника при попытке их реализации.

Согласно нашему опросу, самой значимой угрозой для 70% респондентов стала остановка технологического процесса, на втором месте — простои в работе платформенного IIoT-решения и нарушение целостности информации. Также были отмечены потеря контроля управления технологическим процессом, компрометация и выход из строя IIoT-устройств, утечка чувствительной информации и использование IIoT-инфраструктуры для атаки на внутреннюю ИТ-инфраструктуру.

Инвентаризация активов и управление уязвимостями

Защита промышленного IoT начинается с понимания того, какие устройства подключены к сети и что они делают. Поэтому в первую очередь организации необходимо выстроить процессы инвентаризации активов и управления уязвимостями. Кроме того, следует защитить оконечные устройства: отключить публичный доступ к активам в интернете и соблюдать парольную политику.

Участие в программах багбаунти

Чтобы повысить эффективность выявления и устранения уязвимостей, компании привлекают к их поиску независимых исследователей безопасности, а за найденные недостатки платят вознаграждение. Кроме того, получить выплаты можно, если вывести компанию на открытые кибериспытания, когда множество белых хакеров со всего мира будут пытаться реализовать недопустимое событие.

Защита цепочек поставок аппаратного и программного обеспечения

Компаниям важно сформулировать требования безопасности к поставщикам и заключать соглашения только с проверенными вендорами. Последние, в свою очередь, также должны взять на себя часть ответственности и следовать принципам результативной кибербезопасности, регулярно проверяя себя на защищенность.

Для создания безопасных комплексных IIoT-платформ необходимо понимать, как поставляются и собираются отдельные детали, как устройства хранят данные, обмениваются ими и защищают их.

Сегментация сети

Организации могут предотвратить распространение кибератак, ограничив горизонтальное перемещение злоумышленников по сети. Так, например, сегментация не позволит вредоносному ПО в одном сегменте сети влиять на системы в другом и будет предотвращать попадание вредоносного трафика на устройства без встроенной защиты от атак.

Обучение персонала

Чтобы избежать попадания вредоносного ПО на устройства сотрудников, необходимо научить их распознавать фишинговые сообщения, а также сообщать об актуальных методах атак.

Индустрия 4.0: тренды «умного» производства

Концепция Industry 4.0 предполагает интеграцию интеллектуальных цифровых технологий, таких как IoT, ИИ, большие данные, в производственные и промышленные процессы. Концепция направлена на повышение производительности, эффективности, обеспечение обоснованного принятия решений в производственных цепочках и цепочках поставок.

Промышленный интернет вещей — ключевая технология, реализуемая в индустрии 4.0, поэтому эти термины часто используются как взаимозаменяемые. IIoT позволяет компаниям более эффективно управлять технологическими процессами, предотвращать простои оборудования. В большинстве физических устройств, применяемых для реализации концепции индустрии 4.0, используются различные датчики и RFID-метки для предоставления в реальном времени данных о характеристиках физической среды, а также о состоянии этих устройств, их производительности или местоположении. Приведем ключевые тренды концепции.

Использование цифровых двойников

Цифровые двойники – технология, которая обеспечивает виртуальное представление физических объектов и включает информацию об их состоянии и функционировании. С их помощью можно проверять работу IoT-системы при определенных условиях и тестировать эффективность принятых мер безопасности. Вероятно, в будущем цифровыми двойниками заинтересуются и злоумышленники: они смогут использовать украденные данные для вымогательства или перепродажи, а также для обучения и проведения атаки.

Автопилотирование промышленных процессов

Больше всего руководители в промышленности стремятся к автоматизации производства с помощью передовых технологий: IoT, ИИ, больших данных и облачных решений.

Показательные примеры повышения эффективности и гибкости традиционных рабочих процессов за счет высокоавтоматизированных и роботизированных систем – транспортная и логистическая отрасли. Так, например, интернет вещей помогает железнодорожникам контролировать передвижение и местоположение пассажирских и грузовых вагонов, контейнеров, локомотивов, электропоездов. А собираемая с датчиков информация позволяет следить за техническим состоянием состава и прогнозировать аварии, чтобы заранее предотвращать поломки и, как следствие, снижать потенциальные расходы на устранение неисправностей.

Интеграция искусственного интеллекта

За 2024 год вокруг генеративного ИИ сформировался горячий рынок, и сейчас технология внедряется в сферу производства. Один из примеров – запуск генеративного помощника Siemens Industrial Copilot.

Периферийный ИИ также стал одной из самых обсуждаемых тем этого года. Технология периферийных вычислений (edge computing) позволяет обрабатывать и хранить данные в непосредственной близости от устройства, которое их генерирует, а с помощью искусственного интеллекта можно обработать собранную информацию еще более эффективно. Таким образом технология играет ключевую роль в повышении безопасности, точности и эффективности приложений IoT.

Оптимизация технологических процессов и предиктивная аналитика

Отслеживать состояние оборудования в режиме реального времени предприятиям помогают датчики IoT и аналитика данных. Алгоритмы предиктивного обслуживания выявляют потенциальные сбои еще до их возникновения. Это позволяет принимать проактивные меры, которые могут сократить время простоя до 50% и продлить срок службы активов до 40%. Так, например, Motor Oil, занимающаяся переработкой сырой нефти и продажей нефтепродуктов, достигла более чем 77% точности в прогнозировании аномальных событий за 120-20 часов до их возникновения, используя анализ данных с датчиков.

Куда движется стандартизация

Сфера IIoT сталкивается с проблемой недостаточной стандартизации, однако некоторые страны уже принимают соответствующие законы и программы. В России государство и отраслевые игроки также объединяются для цифровой трансформации промышленности. Так, например, в 2024 году был зарегистрирован первый в стране орган по сертификации доверенных программно-аппаратных комплексов. Ожидается, что сертификация охватит и компоненты IIoT.

Екатерина Снегирёва

Старший аналитик направления аналитического исследований Positive Technologies

Автор: ptsecurity