Персонифицированный контроль за доступом к сети — задача хлопотная как со стороны администратора, так и со стороны пользователя. Многие системные администраторы уходят от этой задачи, применяя более «простые» методы контроля за доступом к пользовательским портам типа MAC authentication, портальная аутентификация или Port-security, а то и вовсе не делают какой-либо контроль на порту.

Но что же делать, если всё-таки нужно применять персонифицированный контроль за доступом к сети? Причём, контроль доступа нужно осуществлять как для проводных, так и беспроводных абонентов.

В этой статье я расскажу, как эту задачу можно решить, используя связку между контроллером точек беспроводного доступа типа HP MSM (модель не столь важна), системой управления HP IMC c установленным модулем User Access Management (UAM). Другие элементы инфраструктуры, такие как точка беспроводного доступа и коммутатор проводного доступа, являются лишь передаточным звеном для трафика, и о них я упомяну вскользь.

Итак, в статье с помощью снимков с экрана и элементов конфигурации CLI я покажу, как настраивается оборудование для этой задачи.

Начну с контроллера точек беспроводного доступа HP MSM, т.к. именно он будет являться устройством типа «authenticator» или «NAS», который будет получать запросы пользователей на аутентификацию и работать с RADIUS сервером, в качестве которого будет выступать система IMC c дополнительно установленным на ней модулем UAM. К слову сказать, на контроллере также есть локальный RADIUS сервер (в нашем примере мы будем использовать внешний).

Предварительно контроллер необходимо сконфигурировать для обеспечения основного «connectivity», желательно, через Internet порт, а также подключить к нему в отдельном VLAN, например, в VLAN10 точки беспроводного доступа. Контроллер может обеспечивать как L2, так и L3 обнаружение точек доступа.

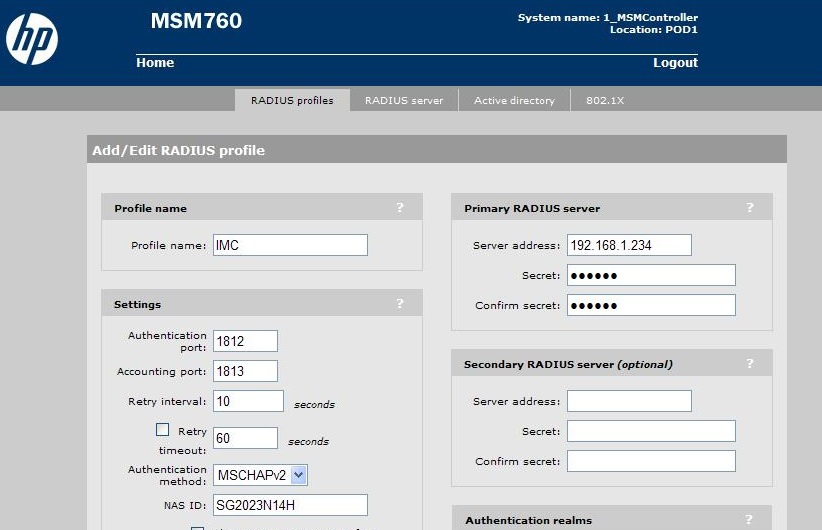

1.1. На контроллере необходимо создать профиль внешнего RAIDIUS сервера. Настройки довольно стандартные и показаны на рис.1. Метод аутентификации MSCHAPv2

Рис.1

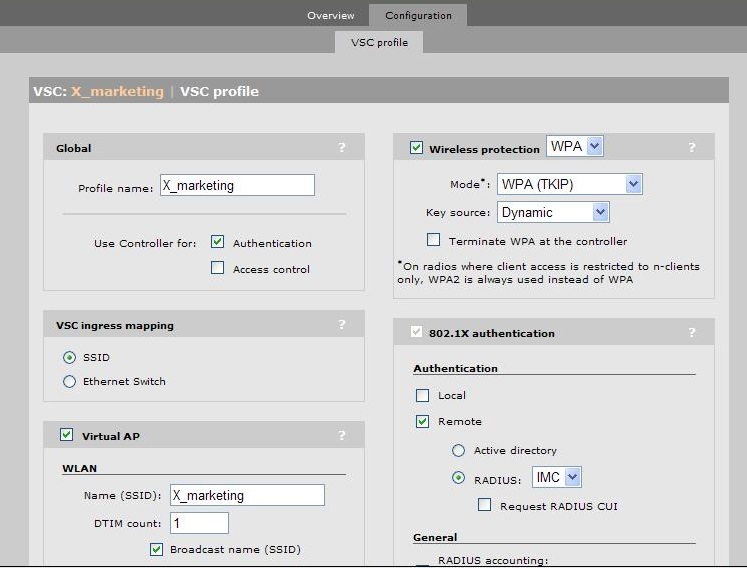

1.2. Далее создаём Virtual Service Community (VSC), которая и будет предоставлять нашим пользователям сервис беспроводного доступа. VSC можно создать вручную, либо при помощи automated workflow, которые также предусмотрены в контроллерах HP MSM.

Основные параметры при конфигурировании VSC следующие и приведены на рис.2, рис.3.

1.2.1. Так как контроллеры беспроводного доступа HP MSM позволяют внедрить модель распределённой передачи трафика данных пользователей в проводную сеть, при которой данные пользователей напрямую передаются в коммутатор проводной сети, минуя контроллер, убираем галочку “Use controller for Access Control”

1.2.2. Выбираем протокол защиты беспроводной сети типа WPA c динамическим генерированием ключа по методу 802.1х (галочка «802.1х authentication» будет выбрана автоматически)

1.2.3. В поле 802.1х выбираем использование внешнего сервера для 802.1х аутентификации и выбираем созданный нами RADIUS профиль IMC

1.2.4. Задаём поле «Name SSID»: например, X_marketing

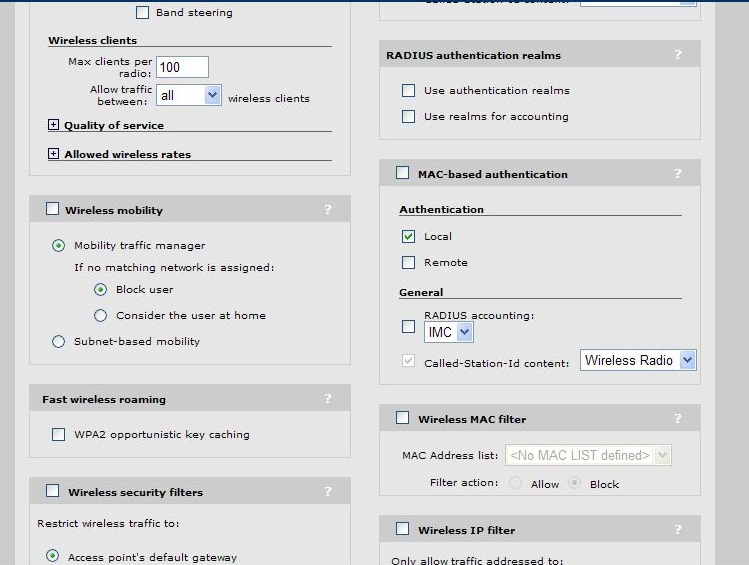

1.2.5. В поле «RADIUS accounting» также выбираем наш RADIUS профиль IMC и поле «called station id» content ставим в значение macaddress:ssid

1.2.6. Остальные поля оставляем без изменений

Рис.2

Рис.3

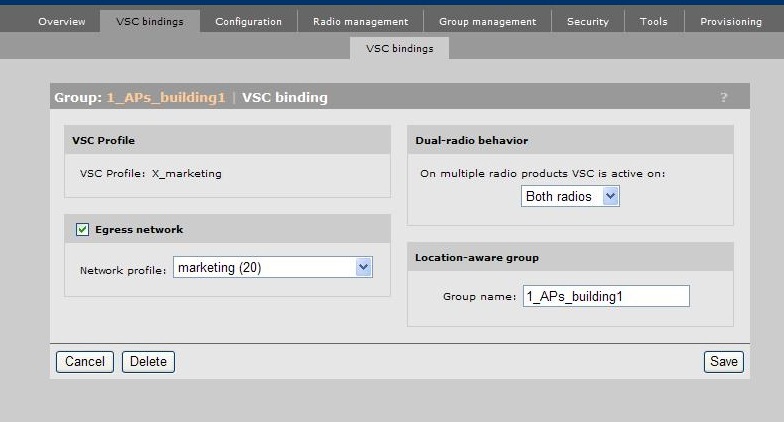

1.3. Так как мы используем распределённую (distributed) модель передачи трафика данных в сеть, необходимо указать группе точек доступа в какой VLAN они должны перенаправлять трафик данных, созданного нами VSC (рис.4). Таким образом мы связываем созданную нами VSC c egress сетевым профилем. В нашем случае название VLAN — marketing и его значение — 20. Запомним имя VLAN, оно ещё пригодится нам в процессе конфигурирования IMC UAM для авторизации наших абонентов. Ну и, конечно же, порт коммутатора, к которому подключена точка доступа, должен быть сконфигурирован для передачи тегированного трафика в 20 VLAN.

Рис.4

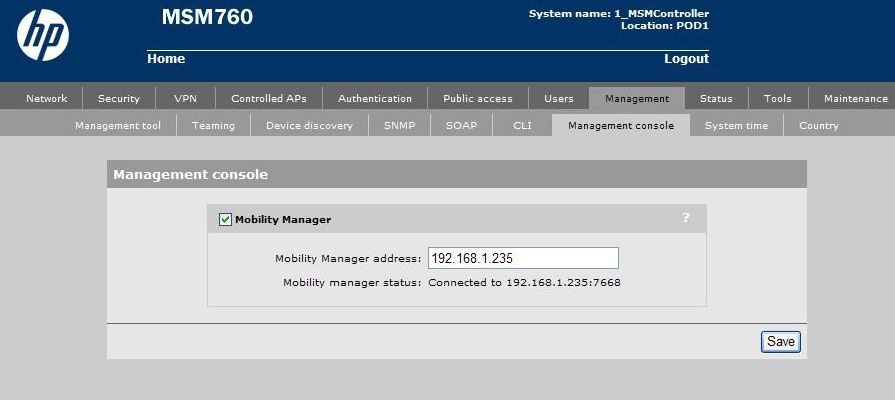

1.4. Ещё на контроллере HP MSM необходимо указать IP- адрес Mobility Manager-a, который имеет доступ к функционалу контроллера доступа. В нашем случае адресом Mobility Manager выступает IMC (рис.5).

Рис.5

2. На этом конфигурирование контроллера закончено. Мы приступаем к конфигурированию IMC.

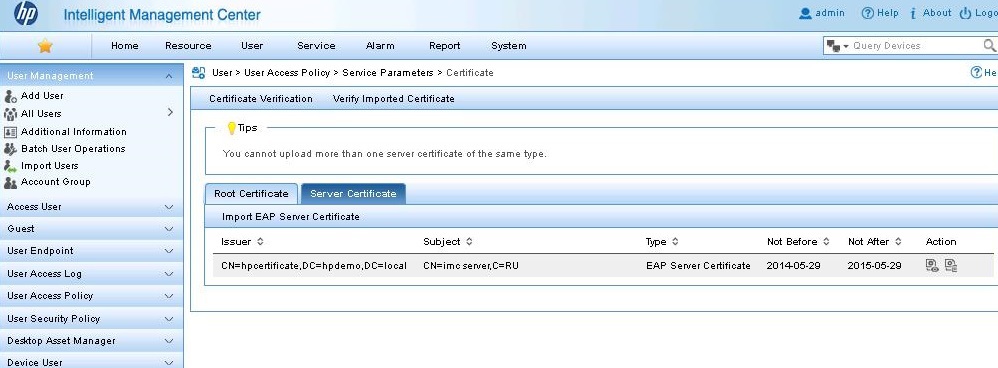

2.1. Использование метода аутентификации EAP – PEAP, позволяет не использовать клиентский сертификат, что значительно сокращает накладные расходы. Но в IMC UAM необходимо импортировать корневой и серверный сертификаты. Делается это через опцию User>User Access Policy>Service Parameters>Certificate

Рис.6

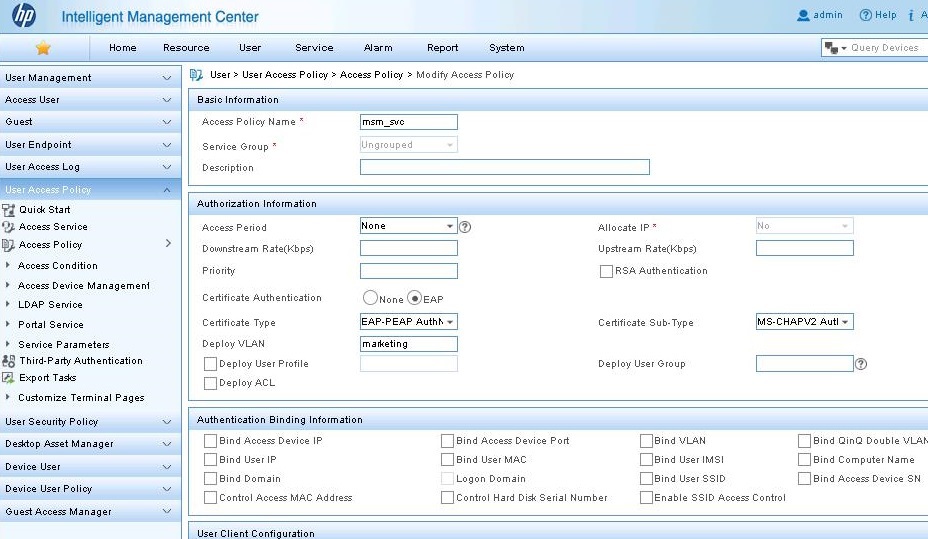

2.2. В дальнейшем нам необходимо создать Access Policy, которая будет проводить авторизацию нашего беспроводного абонента. Делается это через меню User>User Access Policy>Access Policy>Add Access Policy. Пример созданной мной Access Policy — msm_svc, показан на рис.7

Рис.7

Выбирается пункт «Certificate authentication». В поле «certificate type» ставится значение EAP-PEAP authN, «certificate sub-type» – MS-CHAPv2 authN. В поле «deploy VLAN» заполняется значение VLAN для пользователя. В нашем случае — marketing. Access Policy позволяет вам связать пользователя с другими его параметрами, например, Access Device IP или User IP, User MAC, что позволит вам в дальнейшем проводить более точную выборку беспроводного абонента для аутентификации.

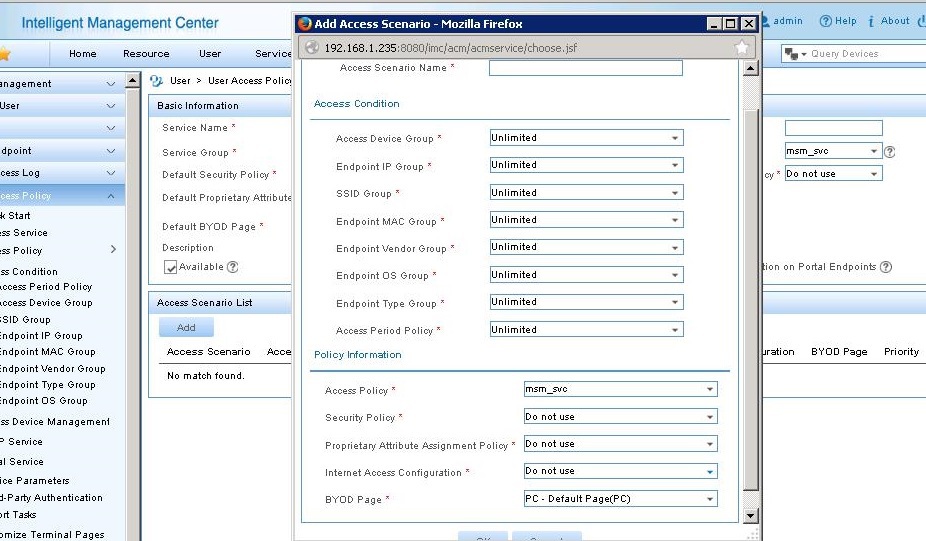

2.3. Третьим этапом конфигурирования IMC UAM становится создание так называемого сценария доступа — Access Service, когда созданная Access Policy связывается с другими условиями доступа, такими как временной интервал доступа, политика безопасности доступа, проверяется тип операционной системы, производитель оборудования конечного пользователя и другие параметры (см. рис.8)

Рис.8

Созданный в результате этих манипуляций Access Service в дальнейшем привязывается к нашему пользователю – Access User.

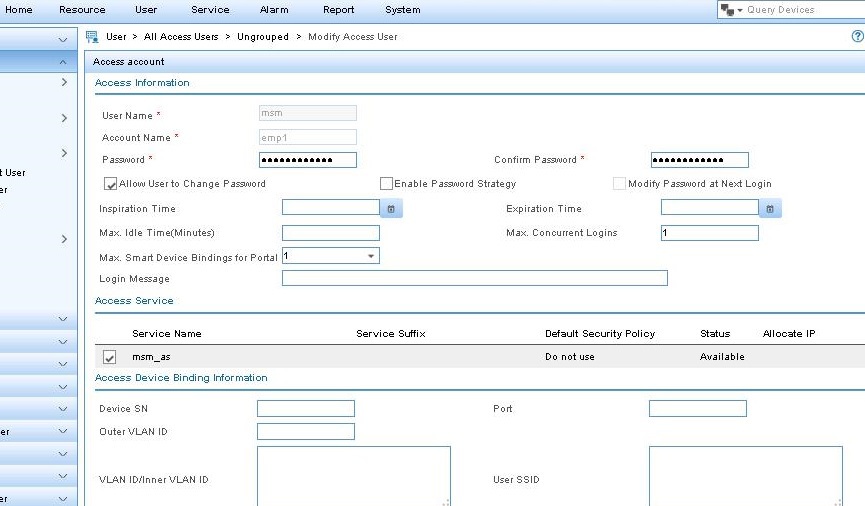

2.4. Создаём пользователя доступа в системе IMC по ссылке — User>All Access Users>Add Access User (рис.9). При этом ставим галочку на созданном нами Access Service – msm_as

Рис.9

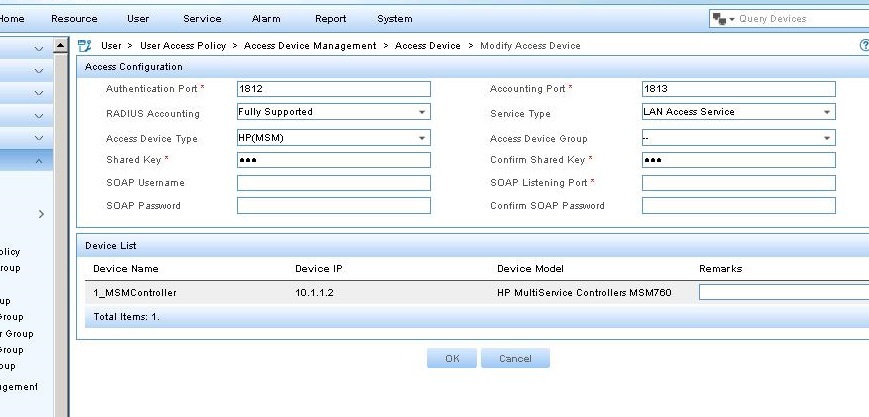

2.5. Завершающим этапом в конфигурировании IMC становится внесение нашего NAS – authenticator контроллера точек беспроводного доступа HP MSM в список «официальных» устройств доступа. Делается это по ссылке User>User Access Policy >Access Device Management>Access Device>Add Access Device (рис. 10).

Рис.10

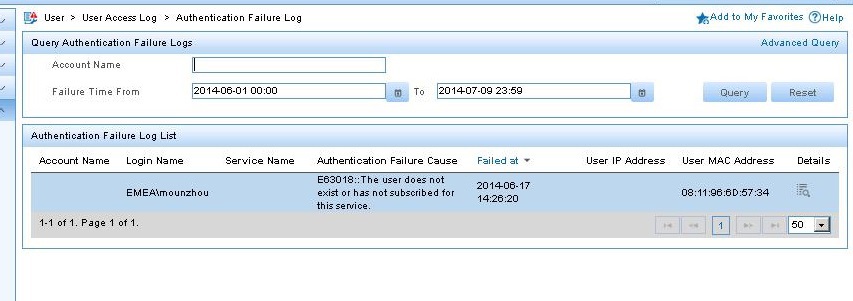

2.6. В дальнейшем все ошибочные и удачные попытки аутентификации нашего пользователя можно смотреть по логам, которые находятся здесь: User>User Access Log>Authentication Failure Log (рис.11)

Рис.11

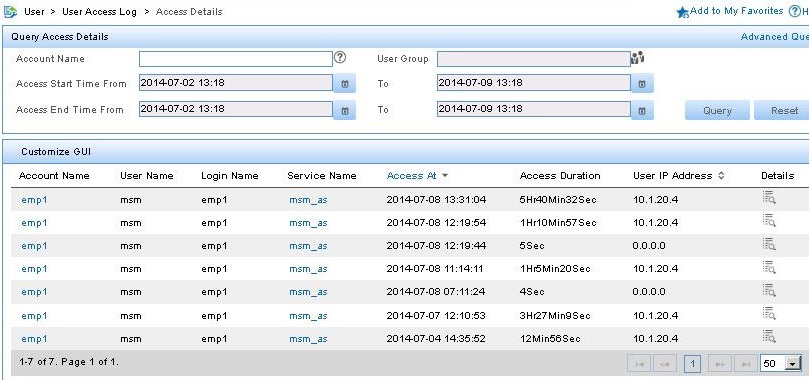

А также получать детальную информацию о пользователе и его времени доступа — User> User Access Log>Access Details (рис.12).

Рис.12

3. И последнее, какими должны быть настройки компьютера беспроводного абонента, чтобы получить доступ в сеть? Приведу пример для MS Windows 7.

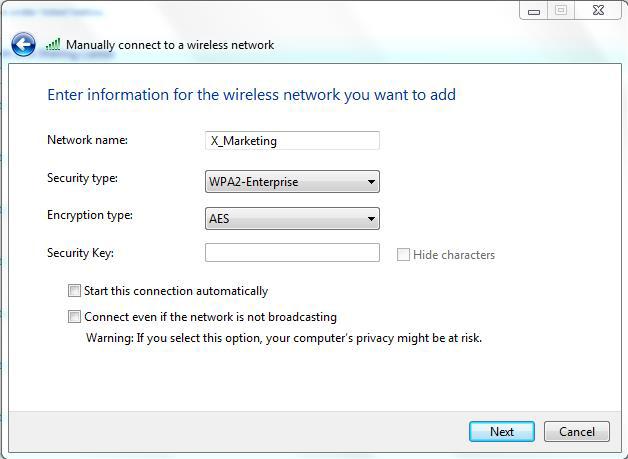

Можно вручную создать профиль беспроводной сети. Имя сети – X_marketing, «security type» – WPA2-Enterprise, «Encryption type» – AES, очистите поле — «start this connection automatically» (рис.13).

Рис.13

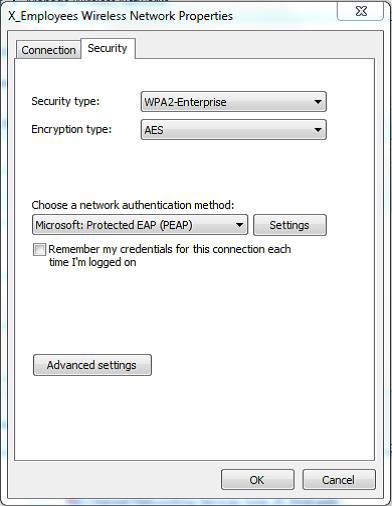

Кликаем next –>change connection settings-> security. Для «choose authentication settings» выбираем Microsoft: Protected EAP(PEAP) (рис.14).

Рис.14

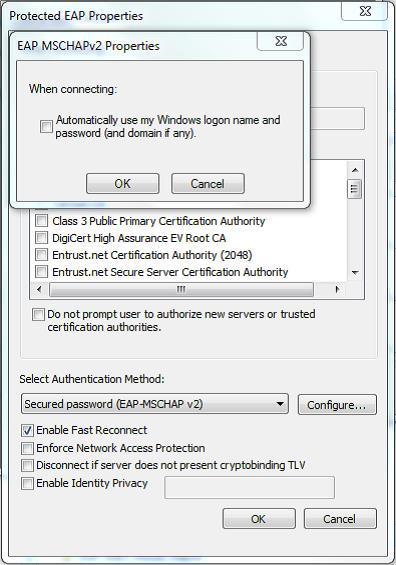

Выбираем кнопку «Settings», далее возле поля «Select Authentication Method» выбираем кнопку «Configure» (рис.15).

Рис.15

Очищаем галочку «Automatically use my Windows logon name and password», кликаем «ОК» дважды.

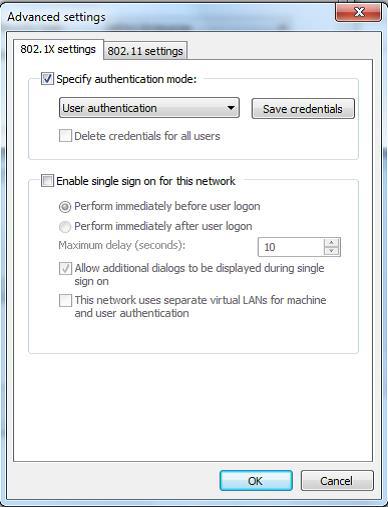

В окне «X_Marketing Wireless Network Properties», выбираем вкладку «security», щёлкаем «advanced settings», убеждаемся, что отмечена галочка «Specify authentication mode» (рис.16).

Рис.16

Выбираем «OK», «OK». Пытаемся подключиться к нашей беспроводной сети. На приглашение имени пользователя и пароля вводим параметры нашего созданного пользователя. Соединение должно быть успешным, пользователь должен получить IP- адрес в 20 VLAN.

P.S.

Что же касается цены контролируемого доступа пользователя, то, например, для 100 пользователей UAM в ценах прайс листа!!! она сравнима с ценой порта проводного гигабитного доступа и уменьшается по мере количества пользовательских лицензий.

Автор: networker