Исходные тексты набора эксплойтов RIG exploit kit попали в сеть. Как и в случае с другими подобными утечками исходных текстов вредоносных программ, они были выставлены на продажу на одном из подпольных хакерских форумов, после чего оказались в открытом доступе. Наборы эксплойтов представляют из себя специальные инструменты злоумышленников, которые используются для автоматической установки вредоносных программ на компьютеры пользователей через эксплойты к браузерам или плагинов для них.

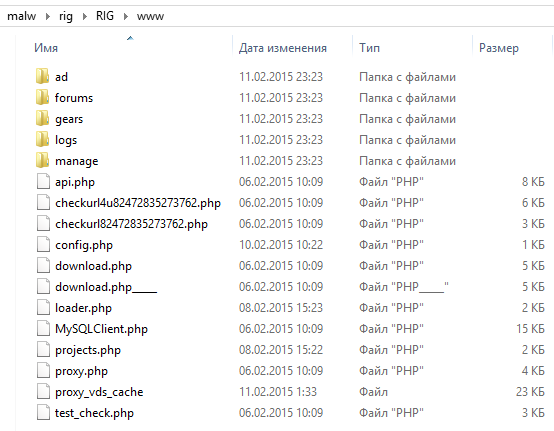

Рис. Дерево исходных текстов RIG EK.

Собственно, сам «набор эксплойтов» представляет из себя специальную панель управления на php, которая организует систему управления существующими эксплойтами, статистику их использования и обеспечивает вредоносных программ, которые будут скачаны на компьютер пользователя и установлены там. К его заявленным разработчиками особенностям относится нормальное функционирование (заражение) как 32-битных, так и 64-битных Windows, обход User Account Control (UAC) в эксплойтах, домены, используемые эксплойтами могут меняться, в зависимости от их обнаружения AV-сканерами.

Версия 2.0 имеет в своем арсенале следующие эксплойты:

- CVE-2012-0507 (Java)

- CVE-2013-0074 (Silverlight)

- CVE-2013-2465 (Java)

- CVE-2013-2551 (Internet Explorer 7-8-9)

- CVE-2013-0322 (Internet Explorer 10)

- CVE-2014-0497 (Flash Player)

- CVE-2014-0311 (Flash Player)

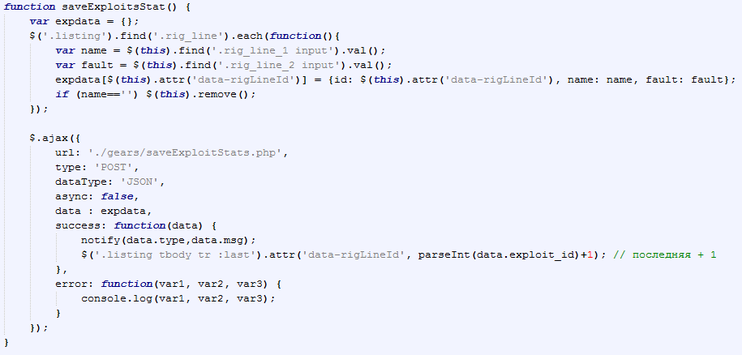

Рис. Функция RIG EK из файла wwwmanagep_exploits.php, которая отвечает за фиксирование статистики использования эксплойтов.

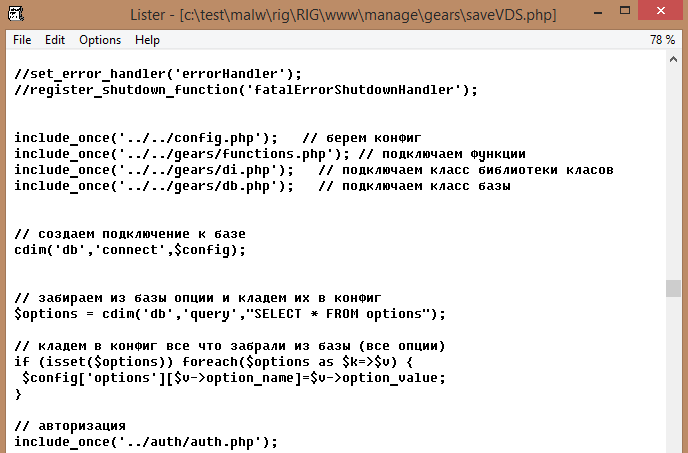

Обильное присутствие комментариев на русском языке в исходных текстах недвусмысленно намекает на происхождение RIG EK.

Утечка исходных текстов RIG EK может повлечь за собой его использование другими злоумышленниками, а также появление новых его модификаций с адаптацией на доставку вредоносного ПО через более современные эксплойты. Как правило, атаки типа drive by download организуются злоумышленниками с привлечением того или иного набора эксплойтов, которые обеспечивают скрытную установку вредоносного ПО.

Автор: esetnod32