Наши аналитики обнаружили интересный пример вредоносной программы, которая специализируется на заполнении форм веб-страницы, принадлежащей веб-сайту консульства Польши в Белоруссии. Веб-сайт содержит специальный раздел по заполнению данных для получении визы, точнее, по заполнению данных для приглашения на встречу или собеседование в консульство. Злоумышленникам пришло в голову написать вредоносную программу на C#, которая выполняла бы этот процесс заполнения данных в автоматическом режиме.

Вредоносная программа была добавлена нашими аналитиками в базу как MSIL/Agent.PYO. Она представляет из себя многокомпонентное вредоносное ПО: даунлоадер (мы обнаруживали несколько его версий, одна была написана на C#, другая на C++), апдейтер и основной компонент под названием «Konsulat.RemoteClient».

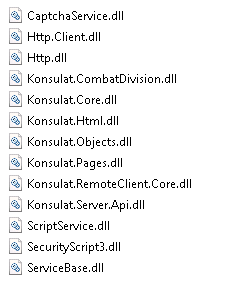

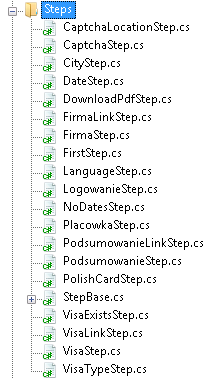

Исполняемый файл MSIL/Agent.PYO подвергнут обфускации с помощью .NET Reactor, однако, он имеет в своем составе модули, представленные в нормальном виде (без обфускации).

Те модули, которые не подвергнуты обфускации, могут быть достаточно просто декомпилированы инструментами JustDecompile, dotpeek или ILSpy. С помощью них можно воссоздать исходный код, практически идентичный оригинальному.

Вредоносная программа разделена на несколько модулей.

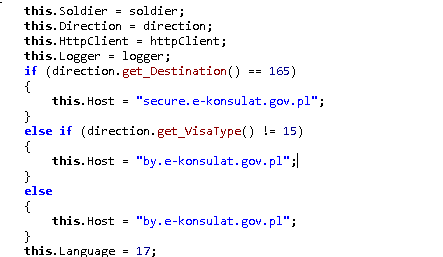

Код, отвечающий за взаимодействие с удаленным C&C-сервером, выполнен с помощью среды разработки WCF (Windows Communication Foundation), которая также используется для разработки веб-сервисов. Основной исполняемый файл содержит следующие команды по работе с C&C.

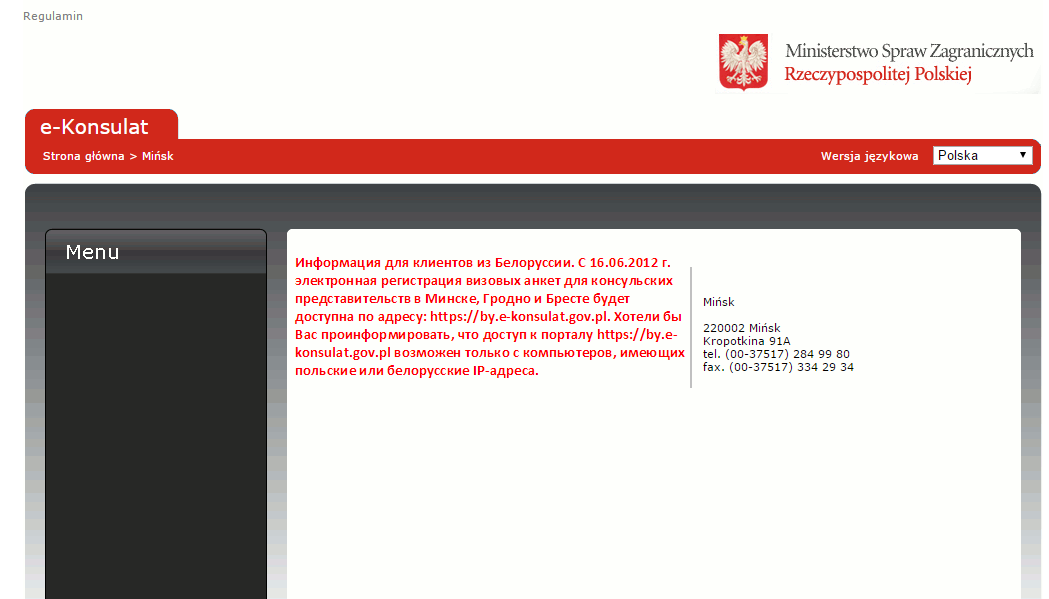

Дело в том, что белорусам, которые хотят получить визу необходимо заполнить специальную форму на сайте, о которой говорилось выше. Эта форма используется для назначения встречи в консульстве. Сама форма должна быть заполнена (подана) в определенные сроки (например, для получения визы в январе, форма должна быть заполнена 20-го и 21-го декабря). После предоставления необходимых документов, лицо, подавшее заявление будет вызвано на собеседование или встречу. Но, как указано на многочисленных тематических форумах, количество таких встреч ограничено, поэтому возникает конкуренция. Для того, чтобы обеспечить себе выгодное положение и увеличить вероятность попадания на собеседование, некоторые лица прибегают к помощи специальных веб-скриптов, которые могут заполнить информацию автоматически для подачи ее в посольство.

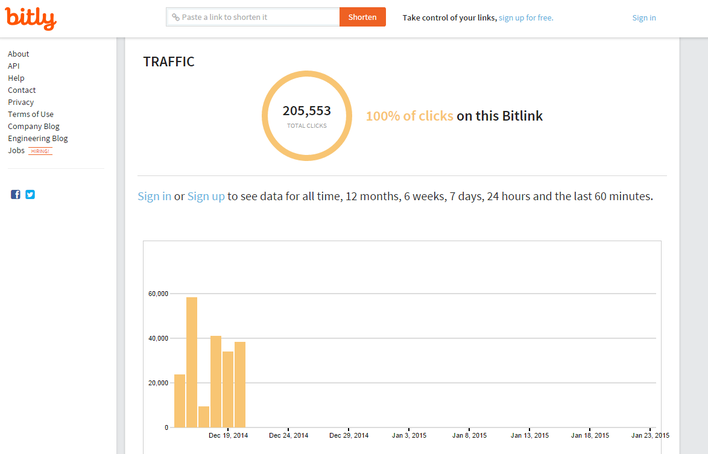

За четыре дня до открытия регистрации виз на сайте консульства, даунлоадер MSIL/Agent.PYO начал распространяться злоумышленниками с помощью набора эксплойтов Nuclear Exploit Kit и был нацелен именно на компьютеры, которые расположены в Белоруссии. Статистика по укороченным ссылкам bit.ly, которые использовались для перенаправления пользователей, показывает, что 200 тыс. пользователей были перенаправлены на вредоносное содержимое в течение шести дней. Чтобы победить таких «ботов», веб-сайт консульства добавил специальный механизм CAPTCHA и ограничил количество активных подключений к серверу для IP-адресов, принадлежащих Польше и Белоруссии.

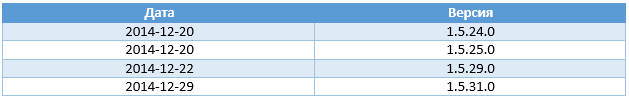

Как и ожидалось, 20-го и 21-го декабря, боты начали получать команды на заполнение форм получения виз. За это время злоумышленники несколько раз выпускали обновление для вредоносной программы.

Отслеживание деятельности ботнета показало, что в нем содержится около 300 компьютеров. Почти все из них расположены в Белоруссии. Кроме этого, на протяжении пяти недель, было зафиксировано 925 компьютеров, которые участвовали в деятельности ботнета. Собранная нами информация была передана в центры быстрого реагирования на угрозы CERT-PL и CERT-BY, которые расположены в Польше и Белоруссии.

Автор: esetnod32