Наша антивирусная лаборатория обнаружила высокую активность сложной банковской вредоносной программы российского происхождения Win32/Corkow, с помощью которой были заражены тысячи компьютеров. Первые модификации Corkow появились еще в 2011 г., тогда же она была добавлена в антивирусные базы. В отличие от Carberp, который получил мировую известность, Corkow не удостоился такого же внимания со стороны исследователей или общественности и был достаточно незаметен все это время.

Подобно другим банковским вредоносным инструментам как, например, Hesperbot, который был раскрыт исследователями ESET в сентябре прошлого года, Win32/Corkow имеет модульную архитектуру. Это означает, что злоумышленники могут расширять возможности этого вредоносного ПО необходимыми для них плагинами. Подобные модули или плагины обеспечивают для злоумышленников доступ к конфиденциальным данным пользователя через следующие возможности: клавиатурный шпион (кейлоггер), создание скриншотов рабочего стола, веб-инъекции и кражу данных веб-форм.

Кроме вышеперечисленных возможностей Win32/Corkow также предосталвяет злоумышленникам удаленный доступ к зараженному компьютеру (backdoor) и является установщиком (downloader) в систему другой вредоносной программы для кражи паролей «Pony» (обнаруживается антивирусными продуктами ESET как Win32/PSW.Fareit). Таким образом с помощью этой вредоносной программы злоумышленники имеют полный доступ к данным скомпрометированного пользователя.

Как показано на диаграмме выше наибольшее количество заражений 73% приходится на Россию, при этом Украина занимает второе место 13%. Неудивительно, что эти страны пострадали больше других, так как сам Corkow имеет российское происхождение и содержит вредоносный модуль, нацеленный на компрометацию системы онлайн-банкинга iBank2, которая используется российскими банками и их клиентами для быстрого выполнения банковских операций. Кроме этого, Corkow содержит модуль для атаки на приложение Сбербанка, которое используется для онлайн-банкинга.

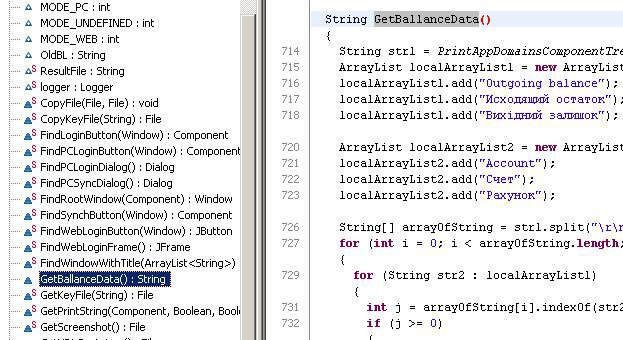

Выше на скриншоте показана часть вредоносного кода на Java, которая содержит строки русского и украинского языков. Эти строки используются в iBank2 при отображении информации о балансе счета пользователя.

С использованием этой вредоносной программы злоумышленники собирают на скомпрометированном компьютере пользователя следующую информацию: историю посещений веб-браузера, список установленных приложений, время их последнего использования, а также список запущенных процессов. Исходя из списка приложений, за которыми охотится Corkow, для нас очевидно, что злоумышленников интересуют различные приложения трейдинговых платформ, а также приложения для работы с онлайн-банкингом.

Другой интересной особенностью Corkow является его ориентация на веб-сайты и соответствующее ПО, которое относится к виртуальной валюте Bitcoin, а также компьютеры, которые принадлежат разработчикам приложений для Android, которые размещают свои приложения на Google Play. Далее злоумышленники могут осуществить несанкционированный доступ к аккаунтам счетов Bitcoin скомпрометированных пользователей со всеми вытекающими последствиями.

Corkow шифрует свою полезную нагрузку с использованием идентификатора серийного номера тома диска C:, таким образом делая бесперспективным его анализ где-либо на другом компьютере.

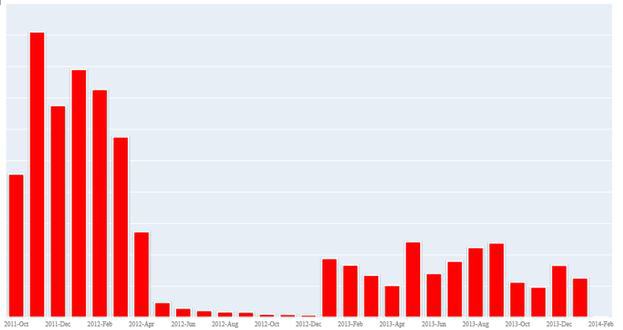

Наша система телеметрии фиксировала резкие спады и подъемы в активности этой вредоносной программы с начала ее первого обнаружения в октябре 2011 г. Во второй половине 2012 г. наблюдался спад ее активности, после чего активность снова возросла.

Возможно группа, распространявшая Corkow, была привлечена к уголовной ответственности, о чем может свидетельствовать продолжительный спад в активности вредоносной программы во второй половине 2012 г.

В следующей части мы опубликуем детальное исследование этой вредоносной программы.

Автор: esetnod32