Вредоносное ПО, которое шифрует файлы пользователей, а затем просит деньги за расшифровку, не является новым. Такие семейства получили общее название Filecoder и являются распространенным типом угроз — их называют вымогателями (ransomware). За последние несколько месяцев мы отметили значительный рост активности шифровальщиков FileCoder. Антивирусные продукты ESET обнаруживают эти угрозы как Win32/Filecoder и Win32/Gpcode.

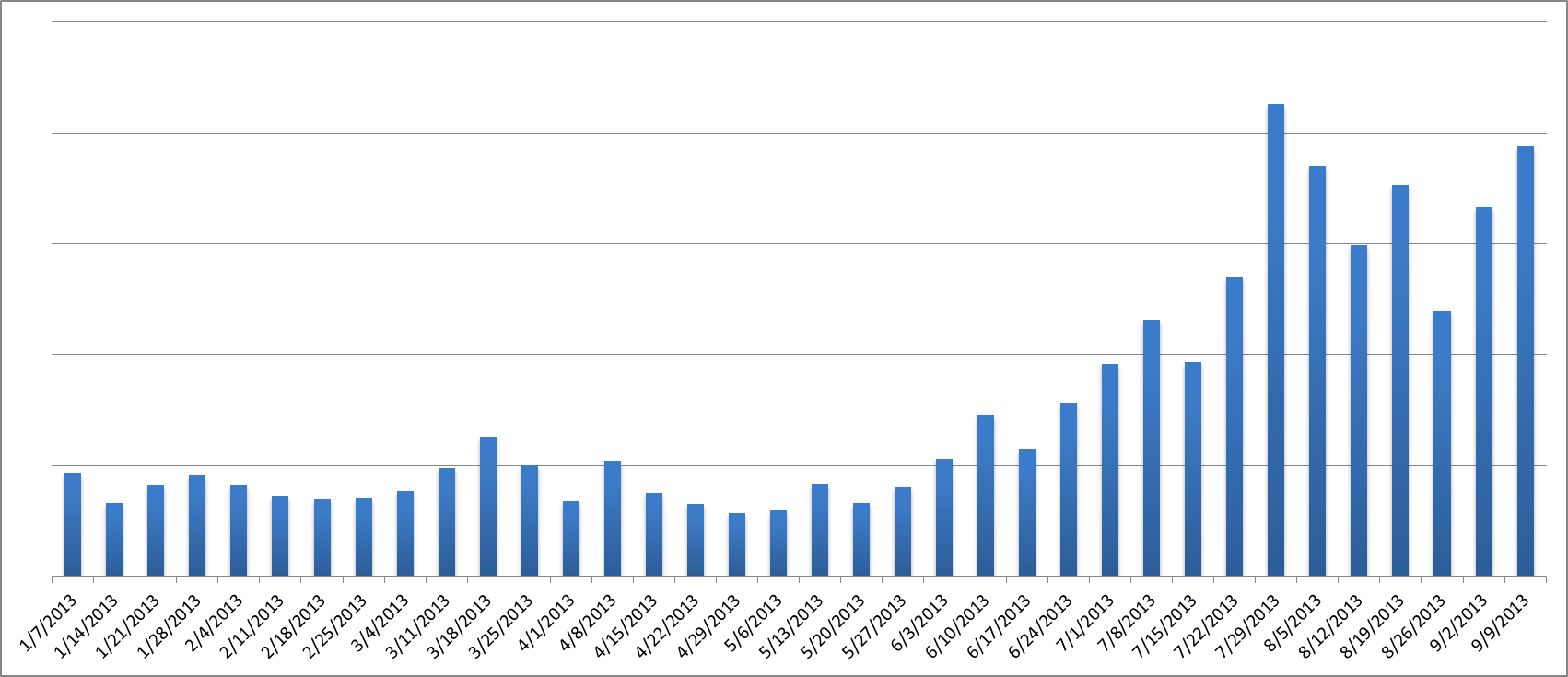

Наша система телеметрии ESET Live Grid показывает, что еженедельное количество обнаружений объектов Win32/Filecoder выросло более чем на 200% с июля 2013 г. — в сравнение со средним показателем за январь-июнь того же года.

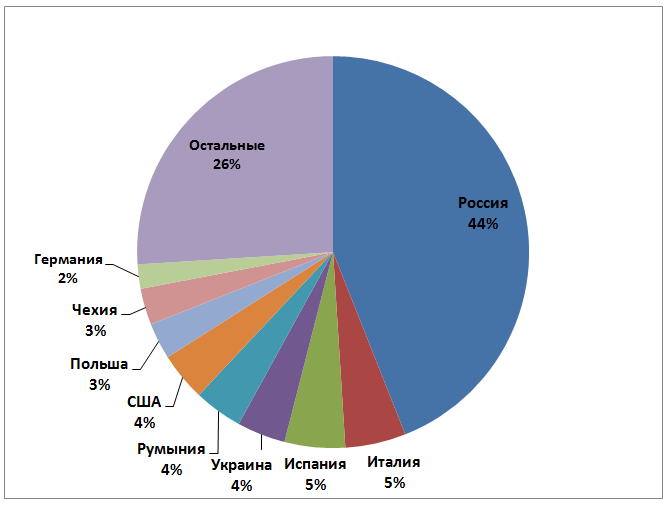

Больше всего пострадала от деятельности этого вредоносного ПО Россия. В других странах активность присутствует в меньшей степени.

Как и в случае с другими видами троянских программ, киберпреступники используют различные методы для установки Filecoder на компьютеры пользователей:

- Drive-by атаки с использованием эксплойтов для скрытной установки;

- Вложения электронной почты;

- Использование другого вредоносного ПО, например, загрузчика (downloader);

- Ручная установка атакующим через RDP.

В одном из сценариев заражения мы наблюдали, что модификация Win32/Filecoder.Q (и позднее Win32/Filecoder.AA, Win32/Filecoder.W) распространялась через бэкдоры, например, Poison Ivy RAT. Злоумышленники отправляли пользователю бэкдор через электронную почту. В случае если он был установлен на компьютер пользователя, вредоносный код связывался со своим управляющим C&C-сервером и получал через него вымогатель Filecoder.

В другом сценарии злоумышленники использовали RDP для ручной установки Filecoder на компьютер. У нас нет достаточной информации для того, чтобы сказать, каким образом атакующие смогли использовать для этой цели RDP и получить учетные данные для доступа.

FileCoder использует обширный спектр возможностей при шифровании файлов в различных своих модификациях.

- Шифрование может быть реализовано с использованием собственного кода либо с помощью стороннего легитимного инструмента (например LockDir, WinRar и т. д.).

- Некоторые модификации вредоносного кода шифруют файл целиком, другие — только часть файла.

- Используются различные методы для избавления от оригинального файла. В некоторых случаях файл удаляется, но потом может быть восстановлен с использованием различных инструментов восстановления файлов (recovery tools). В другом случае файл удаляется безвозвратно специальными средствами (например, с использованием утилиты Microsoft SysInternals SDelete) или просто полностью перезаписывается.

Вымогатель использует следующие методы шифрования:

- Blowfish

- AES

- RSA

- TEA

…и ключи шифрования могут находиться:

- Жестко зашиты (hard coded) в файле FileCoder;

- Получены вручную (через опцию командной строки или диалоговое окно, если атакующий имеет доступ к компьютеру через RDP);

- Произвольно сгенерирован вредоносным кодом.

Семейство Filecoder, которое распространяется через RDP, заметно улучшило свою тактику с использованием трюков жульнического ПО (scareware/rogueware) и через GUI-интерфейс преподносит себя как «Anti-Child Porn Spam Protection» или «ACCDFISA» (Anti Cyber Crime Department of Federal Internet Security Agency). Разумеется, такого агентства не существует. Всеобъемлющую информацию о подобных вариантах можно найти в блоге компании Emsisoft. Такая модификация обнаруживается ESET как Win32/Filecoder.NAC, она используется злоумышленниками уже длительное время. Следует отметить, что именно эта модификация отличается от других количеством денежного выкупа, которое он просит за расшифровку — 3000€. Видимо, это связано с потенциальными целями злоумышленников, которые выбирают для компрометации различные организации. При этом другие представители этого семейства вымогают суммы 100 – 200€.

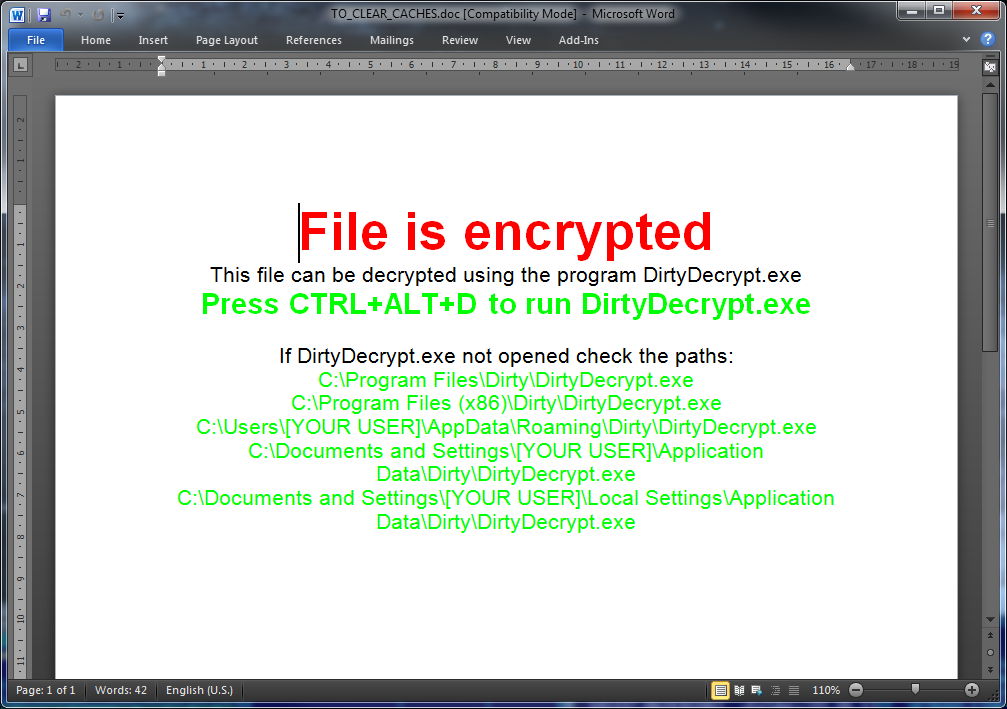

Вариант Win32/Filecoder.BH, также известный как DirtyDecrypt, имеет в своем снаряжении интересный способ отображения сообщения о выкупе для пользователя. В процессе цикла шифрования содержимого графических файлов и документов вредоносный код добавляет в конец зашифрованного файла информацию с таким сообщением, которое показано ниже.

Другой вариант Win32/Filecoder.BQ пытается воздействовать на пользователя путем отображения таймера обратного отсчета, который показывает, сколько осталось времени до истечения возможности расшифровать файлы. Интересно, что наряду с обычными для вымогателей способами оплаты выкупа в виде MoneyPak или Ukash, он позволяет использовать для этого и Bitcoins. Более детальную информацию можно найти в нашей энциклопедии угроз Win32/Filecoder.BQ.

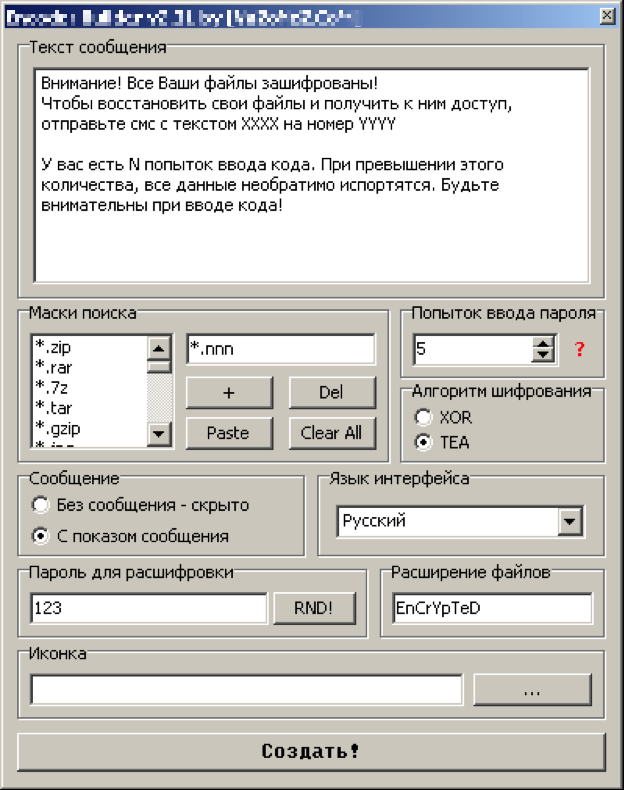

Некоторые варианты FileCoder злоумышленники генерируют с использованием специального инструмента — билдера (builder), аналогичного билдеру банковских троянских программ. Этот инструмент позволяет злоумышленнику выбрать типы файлов, подлежащие шифрованию, метод шифрования, текст сообщения и т. д.

Некоторые модификации FileCoder используют слабый шифр, неправильную реализацию шифрования, или хранят пароль для расшифровки там, откуда его просто получить. В таком случае расшифровать файлы может быть значительно проще, но в большинстве случаев злоумышленники не допускают таких ошибок и восстановить зашифрованные файлы без ключа практически невозможно.

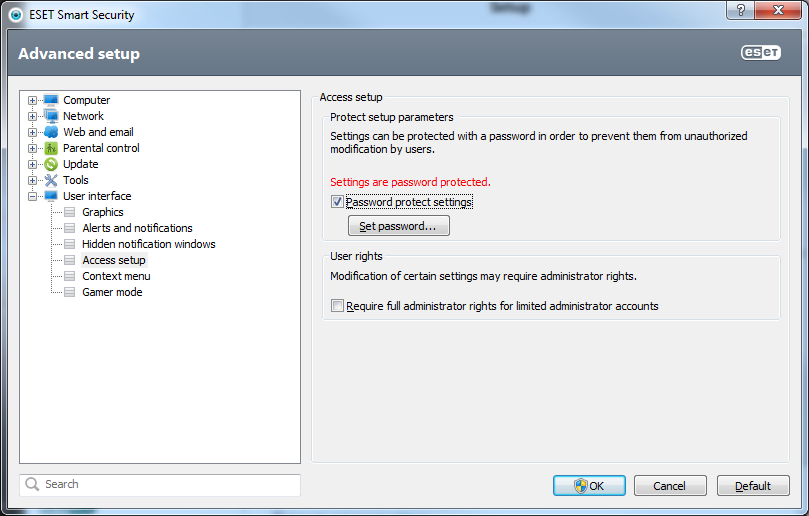

В случае если вы используете RDP, примите надлежащие меры по обеспечению безопасности, которые не позволят произвольным пользователям получать удаленный доступ к вашей системе. Рассмотрите возможность использования VPN с механизмом двухфакторной аутентификации, которая позволит вам оставаться в безопасности. Кроме этого, хорошая практика — защищать настройки вашего антивирусного ПО специальным паролем, чтобы злоумышленник не мог изменять их.

Автор: esetnod32