Методы распространения вредоносных программ являются ключевым фактором для киберпреступников, так как чем быстрее распространится эта угроза, тем больший урон может быть нанесен. В середине мая 2013 г. мы наблюдали массивную спам-кампанию в Skype и Gtalk, в которой злоумышленники использовали методы социальной инженерии.

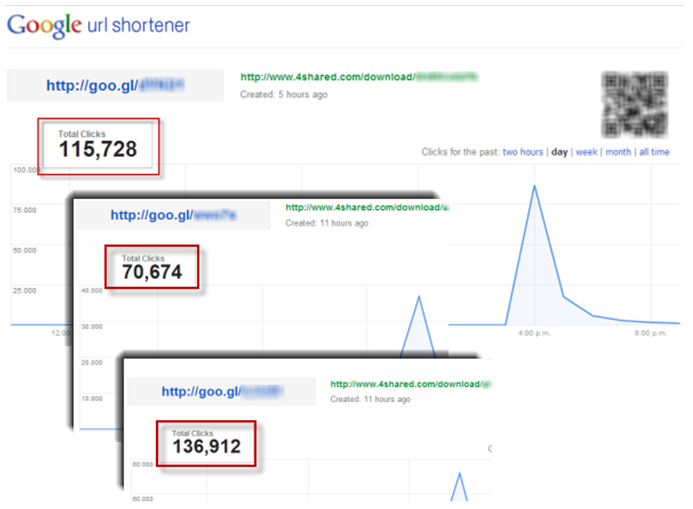

Менее чем за 48 часов с начала этой кампании, более полумиллиона пользователей перешли по вредоносным ссылкам, которые рассылались в сообщениях. Важно отметить, что эти ссылки были укороченные и преобразовывались в полный адрес с помощью различных веб-сервисов, через которые мы смогли получить статистику переходов пользователей по этим ссылкам. Было зафиксировано использование сервиса Google URL Shortener, адреса которого начинаются с goo.gl, причем более 490,000 пользователей прошли по этим ссылкам.

Рис. Одно из спам-сообщений.

Одним из наиболее важных факторов в этой спам-кампании является то, что ее жертвами стали пользователи по всему миру. Наиболее пострадали пользователи следующих стран: Россия, Германия, Бразилия, Колумбия, Мексика, США. В соответствии с этим, можно предположить, что злоумышленники использовали свой язык для каждой страны в спам-сообщениях. Это значительно увеличило эффективность спам-кампании. На следующем скриншоте видно какое количество переходов по ссылкам было сделано за несколько часов от начала спам-кампании.

Рис. Статистика переходов по укороченной ссылке сервиса Google URL Shortener.

Все эти ссылки перенаправляли пользователей на скачивание вредоносной программы, которая обнаруживается нами как Win32/PowerLoader.A. Эта вредоносная программа загружает и исполняет дроппер червя Dorkbot, который имеет функционал по рассылке сообщений контактам пользователя каждые 15 мин.

Согласно данным сервиса, который осуществляет преобразование URL в обычный формат, 83% от всех переходов выполнялось из систем, работающих под управлением Windows. Остальные 17% делят между собой iOS, Mac OS X, Linux, BlackBerry.

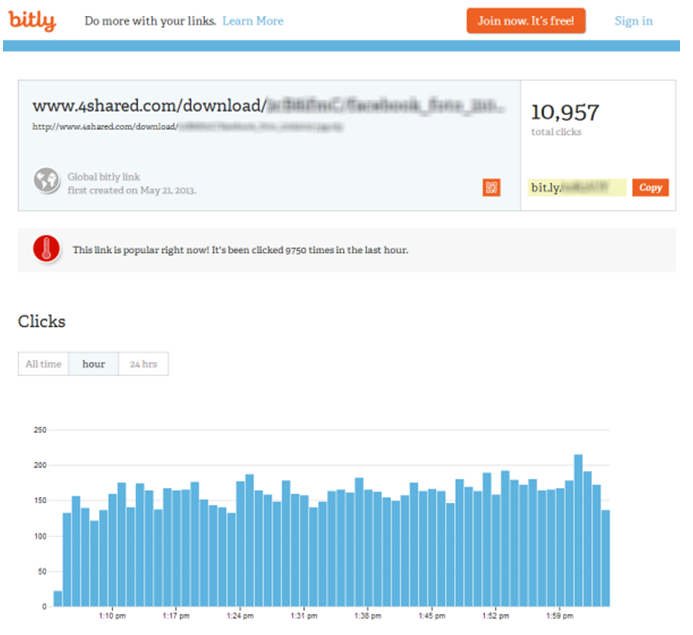

Спустя некоторое время киберпреступники переключились на использование другие сервисы развертывания ссылок, отличные от Google URL Shortener. А именно: bit.ly, ow.ly, urlq.d, is.gd, fur.ly. Это изменение фактически не повлияло на скорость распространения угрозы, так как пользователи по-прежнему продолжали переходить по ссылкам, которые генерировали зараженные системы.

Рис. Статистика переходов по укороченной ссылке сервиса bitly.

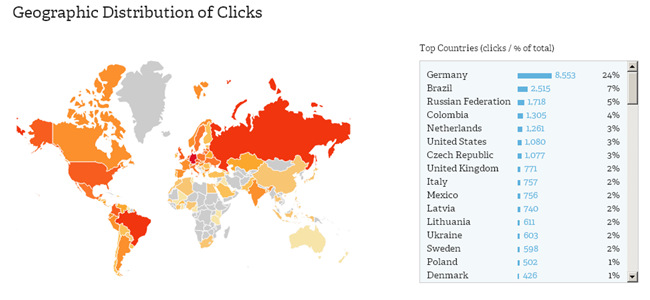

К счастью, большинство сервисов развертывания ссылок заблокировали вредоносные ссылки, но атакующие все еще могут давать инструкции ботам, что позволит им продолжать атаку в будущем. В соответствии с данными сервиса bit.ly, большинство переходов по ссылкам было произведено из Германии, для которой было зафиксировано более 8000 переходов по ссылкам.

Рис. Статистика по странам, в которой видно пользователи каких стран чаще всего переходили по вредоносным ссылкам.

Вредоносный код, который использовался для доставки на компьютеры пользователей через ссылки в сообщениях, представлял из себя загрузчик, основанный на Power Loader и основным назначением которого являлась загрузка дроппера Dorkbot.

Автор: esetnod32