В этом посте мы хотим представить наше расследование таргетированной атаки (targeted attack), которая использовалась для похищения конфиденциальной информации из различных организаций по всему миру. В ходе этого расследования было обнаружено, что следы этой атаки уходят в Индию, а наиболее пострадавшей страной является Пакистан. Кроме этого, действия злоумышленников были активны на протяжении как минимум последних двух лет. Отличительной особенностью атаки было использование действительного цифрового сертификата, который использовался для подписания вредоносных исполняемых файлов. Мы также обнаружили эксплойт, который злоумышленники использовали для установки вредоносного кода в систему.

В рамках этой кампании был использован действительный цифровой сертификат, которым были подписаны вредоносные исполняемые файлы. Это было сделано для обеспечения большей скрытности и создания образа легитимности устанавливаемого вредоносного кода. Сертификат был выдан в конце июля 2011 г. для индийской компании Technical and Commercial Consulting Pvt. Ltd., базирующейся в Нью-Дели.

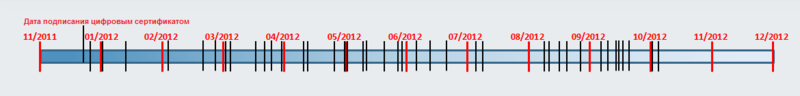

Мы оперативно связались с VeriSign и по предоставленной нами информации данный сертификат был оперативно отозван. Всего в результате расследования этого инцидента было обнаружено более 70-ти вредоносных файлов (!), подписанных этой цифровой подписью. На основе временных отметок подписания (timestamp) этих файлов, мы создали временную шкалу, которая отражает временную хронику подписания этих файлов.

Исходя из собранной нами информации видно, что атакующие наиболее активно подписывали вредоносные файлы начиная с марта и заканчивая июнем 2012 г. Затем мы видим небольшой спад активности с июня по август 2012 г. Далее наблюдается всплеск использования сертификата в августе и сентябре 2012 несмотря на то, что он был уже отозван.

Кроме этих подписанных файлов, в ходе расследования были так же обнаружены несколько обычных исполняемых файлов, у которых отсутствовала подпись. Некоторые из этих файлов были обнаружены нами еще в начале 2011 года.

Дропперы и начальный вектор атаки

В одном из векторов атаки на пользователей злоумышленники использовали популярную уязвимость CVE-2012-0158. Эксплуатирование этой уязвимости происходило через специальным образом сформированный файл Microsoft Office, в результате чего в ОС исполнялся произвольный код. Мы наблюдали RTF-документ, который при открытии его на уязвимой системе исполнял двухэтапный шелл-код. Этот шелл-код посылал информацию о системе на домен feds.comule.com, а также загружал вредоносный файл с digitalapp.org.

Другой вектор атаки заключался в использовании исполняемых файлов, которые были замаскированы под файлы Microsoft Word или PDF. Эти файлы распространялись через электронную почту. Как только пользователь запускал файл, эта вредоносная программа загружала и запускала на исполнение дополнительные вредоносные модули. Для маскировки вредоносный код действительно отображал пользователю документ Word с определенным содержанием, причем мы видели несколько таких документов на различные темы.

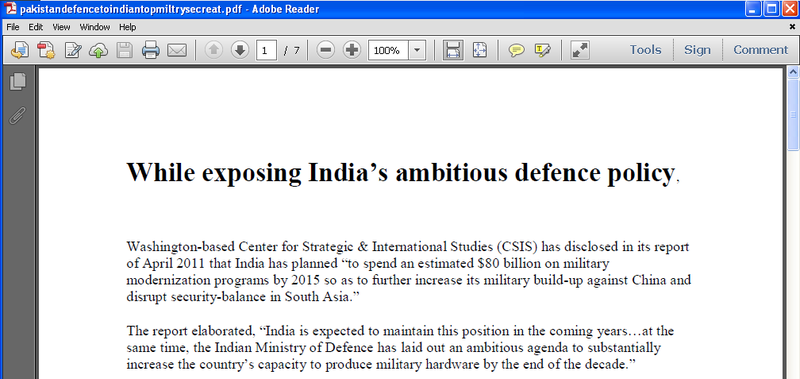

Один из обнаруженных документов использовал тему индийских вооруженных сил. В действительности, мы не имеем конкретной информации о том, для каких конкретных людей или организаций предназначались эти файлы. Однако на основе нашей системы телеметрии, мы предполагаем, что целями были люди и учебные учреждения в Пакистане.

На скриншоте ниже показан один из таких PDF-документов, содержание которого, на самом деле, является компиляцией из различных источников. Этот документ был доставлен через самораспаковывающийся архив, который имел название «pakistandefencetoindiantopmiltrysecreat.exe».

На следующем скриншоте показан PDF-документ, который был доставлен через исполняемый файл «pakterrisiomforindian.exe». В этом случае содержание документа основано на тексте из блога Asian Defence. На этом блоге собираются новости, посвященные военной тематике азиатского региона. Данные нашей системы телеметрии показывают, что этот файл впервые был обнаружен в августе 2011 на компьютерах в Пакистане.

Полезная нагрузка

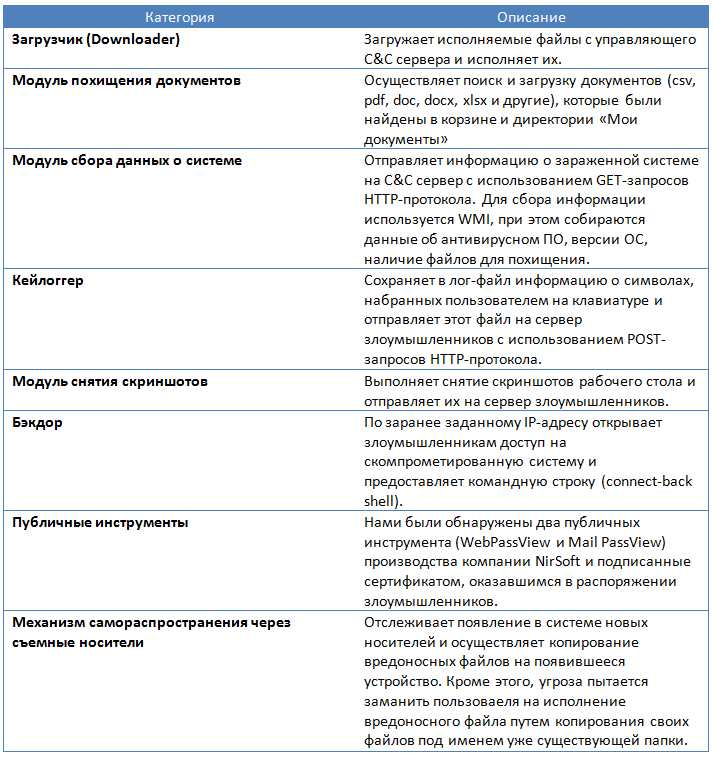

Мы нашли достаточное количество типов полезной нагрузки, которые были использованы в этой атаке. Для ее установки, как и в других случаях, использовались дропперы. Основная ее задача — отправка важных данных с зараженного компьютера на удаленный сервер атакующих. Следующая таблица содержит семейства исполняемых файлов и их модулей с описанием функций. Все эти модули были использованы в таргетированной атаке.

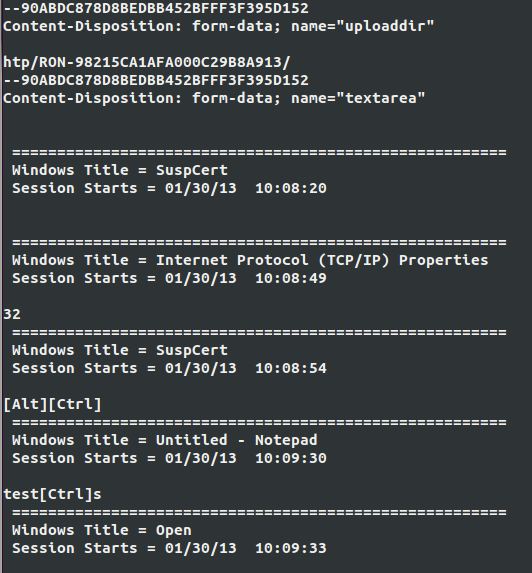

Украденная с зараженного компьютера информация отправляется на сервер злоумышленников в незашифрованном виде. Такое решение действительно вызывает недоумение, поскольку ставит под угрозу длительность периода времени пребывания вредоносного кода на компьютере, что, в свою очередь, является важным фактором для таргетированной атаки. В таком случае анализ сетевого трафика позволяет обнаружить вредоносную активность. На скриншоте ниже показана часть лог-файла кейлоггера.

Этот лог-файл является достаточно информативным и отображает набранные пользователем символы, а также информацию о том, в каком окне они были набраны и в какое время. В силу того, что эти файлы отправляются на сервер в незашифрованном виде, задача выявления вредоносного кода на компьютере решается довольно просто путем анализа трафика в сети.

Следует отметить, что этот вредоносный код добавлял элементы в меню “Пуск” с обманчивым для пользователя названием. На скриншоте ниже показан пример такого пункта меню.

Троянская программа использует методы, которые позволяют его различным компонентам обеспечивать себе выживаемость после перезагрузки. Но в то же время, его нельзя назвать незаметным. Поскольку таргетированные атаки обычно пытаются быть незаметными в системе как можно дольше, мы были удивлены отсутствием соответствующих механизмов у этой угрозы.

Структура C&C

Большинство вредоносных файлов, которые были нами проанализированы, содержат встроенные URL-адреса, используемые для загрузки дополнительных модулей, а также для отправки данных с зараженной системы на сервер злоумышленников. Иногда URL-адреса управляющих C&C серверов хранятся в теле вредоносного кода в незашифрованном виде. В других случаях используется довольно элементарный способ шифрования с использованием одной операции one-character rotation (ROT-1) как показано ниже.

“gjmftbttpdjbuf/ofu” -> “filesassociate.net”

Мы обнаружили более 20 доменов, которые использовались в этой кампании. Несмотря на то, что некоторые из этих доменов все еще помечены как активные, большинство из них уже не транслируются в IP-адреса. Для большинства из этих доменов осуществлялся на серверах компании OVH. Этот веб-хостинг имеет отрицательную репутацию, поскольку часто используется в операциях рассылки спама и вредоносных программ. В недавнем отчете HOSTExploit он занял 5 строчку в рейтинге 50 веб-хостингов, которые осуществляют обслуживание вредоносного контента (top 50 hosts for concentration of malicious activity served from an Autonomous System).

Названия многих из этих доменов, по написанию, очень похожи на названия легитимных сайтов и компаний. Такой подход является обычной тактикой скрытия истинных целей использования доменов, которые выступали в качестве командных C&C серверов. Например, использовались такие имена доменов как “wearwellgarments.eu” и “secuina.com”, которые очень похожи на легитимные сайты “wearwellgarments.com” и “secunia.com”, последний принадлежит известной security-компании Secunia.

Происхождение вредоносных файлов

Анализ этой кампании позволил нам определить географическое происхождение вредоносных файлов. С помощью нескольких ключевых индикаторов было установлено, что эти файлы были собраны в Индии. Вредоносные файлы были подписаны цифровой подписью, выданной индийской компании. Кроме этого, временные отметки на подписи варьируются между 5:06 и 13:45 по UTC, что соответствует 8-ми часовому рабочему дню между 10:36 и 19:15 по часовому поясу Индии. Вполне вероятно, что авторы жили именно в этом часовом поясе.

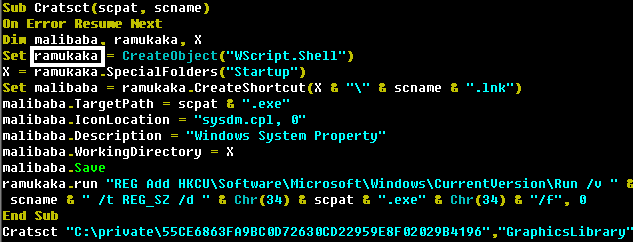

В нескольких вредоносных файлах были обнаружены строки, связанные с индийской культурой, а в некоторых скриптах используется переменная с именем ramukaka.

Сочетание “Ramu Kaka” является довольно употребительным в фильмах болливуда и означает обслуживающий персонал. Так как эта переменная используется в функции, назначение которой обеспечение постоянства присутствия вредоносного кода в системе, это название довольно хорошо сочетается с ее реальной функцией.

Но самый веский аргумент в пользу Индии, как страны происхождения вредоносных файлов, являются данные нашей системы телеметрии. Мы обнаружили, что многие варианты троянской программы были зафиксированы в одном и том же регионе за довольно небольшой промежуток времени. Каждый вариант вредоносного кода имел незначительные отличия друг от друга.

Статистика заражений

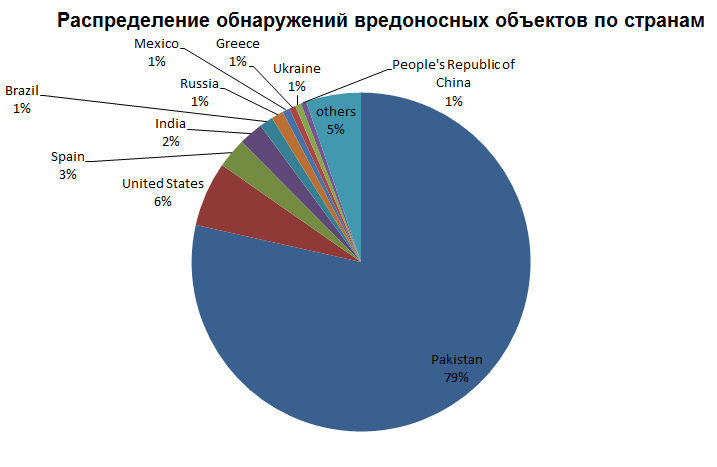

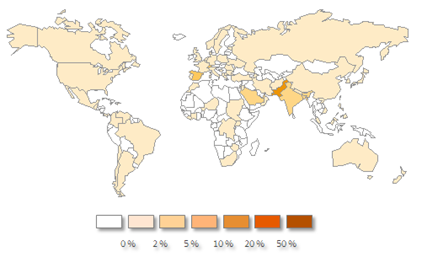

По данным нашей системы телеметрии видно, что Пакистан был тем регионом, который больше всех пострадал от деятельности этой атаки. Следующая диаграмма показывает распределение обнаружений, зафиксированных в отношении всех вредоносных файлов, которые мы связываем с этой кампанией на протяжении последних двух лет.

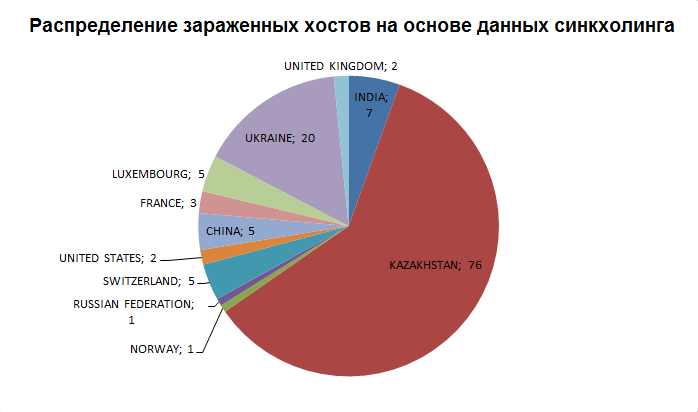

В дополнение к этому, мы собрали статистику на основе данных синкхолинга. Для этого были использованы три домена, при этом мы смогли получить географию распространения зараженных хостов на основе IP-адресов, которые обращались к нашим зарегистрированным доменам.

Очевидно, что статистика на двух диаграммах абсолютно различная. В случае со статистикой, полученной через синкхолинг, на Украину и Казахстан приходится три четверти всех IP-адресов хостов, которые мы смогли зафиксировать. Видимо с помощью синкхолинга удалось зафиксировать лишь некоторую малую часть зараженных систем, в то время как статистика по обнаружениям показывает картину более целостно.

Заключение

В нашем анализе мы рассмотрели таргетированную атаку и привели доказательства того, что эта атака направлена на различные цели по всему миру. Очевидно, что она имеет корни в Индии. Несмотря на то, что вредоносная активность зафиксирована во многих странах мира, наибольшее количество заражений приходится на Пакистан. На самом деле таргетированные атаки уже давно перестали быть редкостью, но в этом случае можно отметить сравнительно небольшое количество каких-либо инструментов и техник, которые бы позволяли вредоносному коду обеспечивать себе хорошую скрытность в системе. Злоумышленники использовали простую обфускацию строк в исполняемых файлах, не использовали шифрование при передаче трафика по сети, придавали легитимность вредоносному ПО за счет встраивания дополнительных пунктов в меню “Пуск”, использовали существующие общедоступные инструменты для сбора информации о зараженной системе. Эти способы говорят нам о том, что атакующие отнеслись к этой операции без должного подхода. С другой стороны, возможно, они не видели необходимости в использовании средств скрытия, поскольку существующие методы обеспечивали должную минимальную маскировку.

После публикации нашего анализа, компания Symantec также указала на регионы, наиболее пострадавшие от этой атаки. Как и в случае наших систем телеметрии, Symantec подтвердили, что скомпрометированных хостов больше всего в Южной Азии, а именно, в Пакистане. Индия указывается как потенциальная страна происхождения этой атаки.

[данные Symantec]

Названия объектов

ESET обнаруживает вредоносные объекты, которые использовались в этой кампании, под следующими названиями.

Win32/Agent.NLD worm

Win32/Spy.Agent.NZD trojan

Win32/Spy.Agent.OBF trojan

Win32/Spy.Agent.OBV trojan

Win32/Spy.KeyLogger.NZL trojan

Win32/Spy.KeyLogger.NZN trojan

Win32/Spy.VB.NOF trojan

Win32/Spy.VB.NRP trojan

Win32/TrojanDownloader.Agent.RNT trojan

Win32/TrojanDownloader.Agent.RNV trojan

Win32/TrojanDownloader.Agent.RNW trojan

Win32/VB.NTC trojan

Win32/VB.NVM trojan

Win32/VB.NWB trojan

Win32/VB.QPK trojan

Win32/VB.QTV trojan

Win32/VB.QTY trojan

Win32/Spy.Agent.NVL trojan

Win32/Spy.Agent.OAZ trojan

Автор: esetnod32