Едва ли стоит напоминать, что HITB является одной из самых известных конференций для security-экспертов. В этом году она проходила в Амстердаме, Голландия, Hotel Okura. Офиц. твиттер конференции https://twitter.com/HITBSecConf. В этом году, кроме интересных докладов ресерчеров, конференция включала в себя несколько дней тренинга, который был посвещен уже ставшей очень популярной теме эксплуатации, включая, проектирование демо-эксплойтов, шелл-код, heap spray, ROP и другие. Мы хотим рассказать о некоторых интересных докладах из этой конференции.

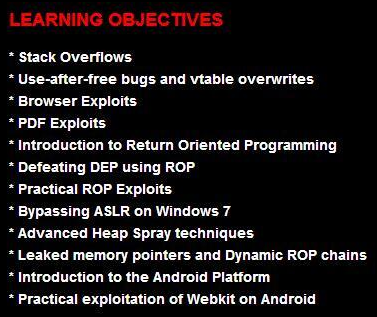

Стоимость двух дней тренинга составляла 1499 eur и программа действительно впечатляющая.

Один из докладов представлял Nikita Tarakanov (NTarakanov). Доклад посвящен технике эксплуатации kernel pool, причем для этого используется flaw, которое присутствует во всех версиях NT, начиная с 4.0 и заканчивая NT 6.2 (Windows 8, Blue).

Отметим, что работа Tarjei Mandt (aka kernelpool), которая называется «Kernel Pool Exploitation on Windows 7» уже давно стала одной из самых известной по теме эксплуатирования kernel pool. Никита также ссылается на эту работу в своем докладе, как и на работу Zhenhua Liu, который представил свой доклад на Black Hat Europe '13.

Kernel Pool allocator plays significant role in security of whole kernel. Since Windows 7, Microsoft started to enhance the security of the Windows kernel pool allocator. Tarjei Mandt aka @kernelpool has done a great job in analyzing the internals of the Windows kernel pool allocator and found some great attack techniques, mitigations bypasses etc. In Windows 8 however, Microsoft has eliminated almost all reliable techniques of exploiting kernel pool corruptions. An attack technique by Tarjei needs a lot of prerequisites to be successful and there are a lot of types of pool corruptions where his techniques don’t work unfortunately.

Материал вы можете скачать здесь [zip — PDF+PPT].

Другой интересный доклад под названием «Dreamboot: A UEFI Bootkit» анонсировал Sebastien Kaczmarek. Нужно сказать, что это очень своевременно, поскольку в community давно говорят о возможных буткитах под современную архитектуру «BIOS» под названием UEFI, некоторые ресерчеры называли дату — 2013 г., видно не ошиблись.

Unified Extensible Firmware Interface or UEFI, is the result of a common effort from several manufacturers and industry stakeholders based on an initiative from Intel. It is a new software component or ‘middleware’ interposed between the hardware and the operating system designed to replace the traditional aka old BIOS.

This presentation is a study of the overall architecture of UEFI from a security point of view with a focus on a bootkit implementation for Windows 8 x64 which exploits the UEFI firmware: Dreamboot. Dreamboot has two specific payloads: Privilege escalation and Windows local authentication bypass. DreamBoot comes in the form of a bootable ISO, to use preferably as part of a physical attack (i.e. when the attacker has physical access to the machine peripherals: DVD or USB ports). It is also fully functional in virtualized environments like VMWare Workstation or ESX.

The presentation also describes how to develop for UEFI platforms using Tianocore SDK and the new security risks its deployment implies. The Windows boot process and its evolution from BIOS to UEFI implementation will be covered and all bootkit implementation details explained.

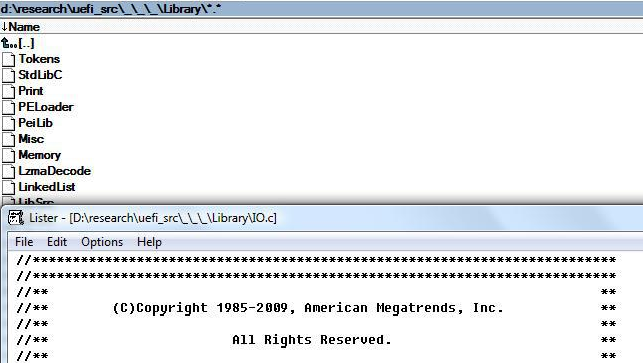

Отметим, что не так давно произошла утечка исходных текстов firmware UEFI от AMI, которая содержала приватный тестовый ключ.

Набор исходных текстов содержал также подробную разъясняющую справку по функциям, так что это может несколько ускорить или активизировать понимание функционирования кода firmware.

Специально для нашего поста тему UEFI и bootkits прокомментировали эксперты, специализирующиеся в анализе сложных угроз.

Aleksandr Matrosov [ESET Senior Security Researcher & Team Lead]:

Самый распространенный способ обхода проверки цифровой подписи для модулей ядра в процессе загрузки ОС, является использование буткит функционала. Я уже ни раз освещал в своих публикациях технологии, которые используются для модификации MBR или VBR. Но с все большее проникновение Win8 и технологии доверенной загрузки SecureBoot лишь подстегнуло исследователей в области безопасности сфокусироваться в другом направлении. Буквально вчера появился очередной концепт буткита DreamBoot для UEFI, который поставляется в исходных текстах и находится в общем доступе. В отличие от многообразия разновидностей BIOS, для UEFI существует общедоступный стандарт, которого стараются придерживаться разработчики. И если в случае BIOS для массовых атак модификации вставал вопрос совместимости разрабатываемых модулей расширений, то для UEFI все стандартизировано и будущее такого рода массовых атак вполне реально.

Erik Loman [Security Solution Architect at SurfRight]:

Для производителей материнских плат, UEFI является значительным шагом вперед. По сравнению с BIOS, UEFI намного проще в использовании, поскольку код может быть написан на Си. Большой шаг вперед по сравнению BIOS, для которой программировать можно только на 16-битном ассемблере.

Для того, чтобы использовать UEFI, производителям придется полностью переписать свою кодовую базу BIOS, которая используется уже 30 лет. Так что это займет существенное время для перехода с одной платформы на другую. Даже сегодня есть многие производители, которые продолжают выпускать BIOS вместо UEFI для материнских плат. Тот факт, что рост рынка ПК замедляется в последнее время, не будет хорошей новостью для UEFI-производителей.

Тот факт, что такие ресерчеры как Peter Kleissner, Saferbytes, LEAD82 и Quarkslabs исследуют тему буткитов, на самом деле, является хорошей новостью для индустрии безопасности в целом. Мы должны понимать, где находятся потенциальные уязвимости, чтобы предотвратить их использование злоумышленниками, как мы видели в случаях с TDL4, Cidox или Gapz. Таким образом, со временем распространения UEFI, злоумышленники рано или поздно также будут ориентироваться на эту платформу. Так что мы будем лучше подготовлены, когда это случится.

Материалы конференции здесь.

Автор: esetnod32