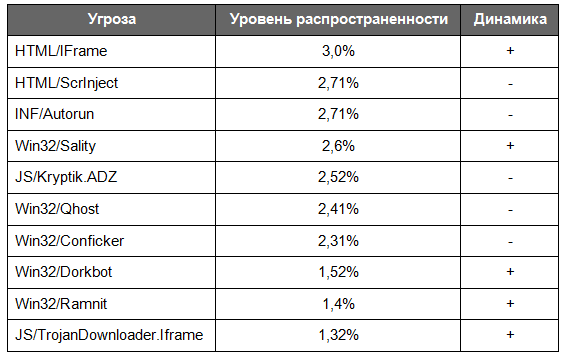

В прошлом месяце неоспоримым лидером была троянская программа Win32/Qhost. Ее рейтинг активности в России, по сравнению с другими угрозами, остается очень высоким, 15.9 %. Мы уже упоминали ее в прошлых ежемесячных отчетах, в одном из них она также возглавляла нашу “десятку” угроз. Win32/Qhost не представляет из себя технологически сложную угрозу, одним из основных ее предназначений является модификация служебного hosts файла. С использованием вредоносных записей, добавляемых в этот текстовый файл, злоумышленники переадресуют пользователя на фишинговые ресурсы. При этом перенаправление на такие ресурсы осуществляется за счет стандартных механизмов ОС и при минимальном участии самого пользователя, которому достаточно просто воспользоваться браузером для посещения веб-ресурсов.

Комментирует Артем Баранов, ведущий аналитик ESET.

Скорее всего, именно эта простота и обширный спектр фишинговых сайтов делают Win32/Qhost столь привлекательным для злоумышленников. Ведь используя hosts файл, они могут перенаправить пользователя фактически на любой вредоносный ресурс, практически неотличимый от легального. Таким образом, ничего не подозревающий пользователь может запросто отправить злоумышленникам свою конфиденциальную информацию. Как правило, их целью является получение аутентификационных данных для онлайн-банкинга, либо персональной информации из социальных сетей.

Статистика распространения Win32/Qhost по России показывает, что пик его активности пришелся на декабрь 2012 года; в настоящее время его активность снижается.

Рис. 1. Статистика активности троянской программы Win32/Qhost в России.

Мы отмечаем, что вредоносные объекты, которые встраиваются злоумышленниками в веб-страницы, по-прежнему занимают верхние строчки российского рейтинга – речь идет о семействах HTML/IFrame (4,95%) и HTML/ScrInject (3,55%). Как правило, с этих вредоносных объектов и начинается заражение пользователя вредоносным ПО. Злоумышленники осуществляют атаку на какой-либо сайт и заражают веб-страницы вредоносным содержимым. Чем популярнее будет этот сайт, тем большее число пользователей могут стать жертвой кибератаки. Несмотря на текущую отрицательную динамику по этим угрозам, вряд ли можно ожидать существенного спада HTML/IFrame и HTML/ScrInject в будущем.

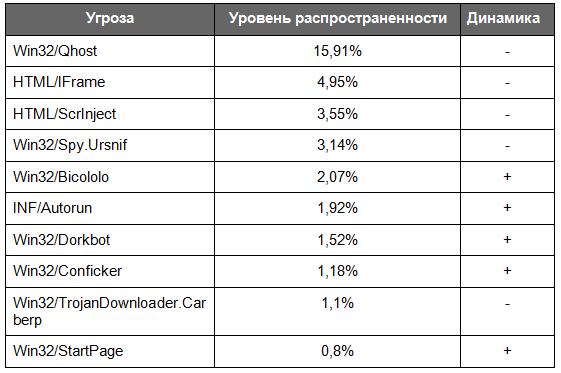

А вот известный банковский троян Carberp, напротив, с середины 2012 года демонстрирует устойчивую тенденцию к падению (рис. 2), и среди всех российских угроз сейчас его рейтинг 1,1%. Другой известный троян – Win32/Bicololo, который, как и Win32/Qhost, ориентирован на модификацию hosts файла, значительно увеличил свою активность в декабре и закончил январь с положительной динамикой. Его рейтинг составляет 2,07 %.

Рис. 2. Статистика активности банковского трояна Carberp в России.

Троян Win32/StartPage также попал в наш январский рейтинг угроз с показателем 0,8 %. Его основная задача – подмена стартовой страницы браузера пользователя для перенаправления на веб-страницы, заданные злоумышленником. Также он может отслеживать поисковые запросы пользователя и открывать специальные фишинговые сайты. Отметим, что в нашей десятке также оказались INF/Autorun и Win32/Conficker, о которых мы писали в годовом отчете за 2012 год. В январе их рейтинг составил 1,92% и 1,18% соответственно. Общая доля России в мировом объеме вредоносного ПО составила 7,81%.

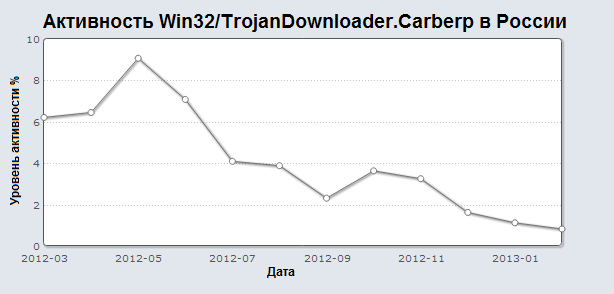

Глобальная статистика угроз отличается от российской, хотя и здесь наблюдается преобладание HTML/IFrame (3,0%) и HTML/ScrInject (2,71%). С российской десяткой ее роднит и присутствие INF/Autorun (2,71%), Win32/Conficker (2,31%), Win32/Qhost (2,41%), а также Win32/Dorkbot (1,52%). Кроме вредоносных объектов веб-страниц, которые мы детектируем как HTML/IFrame и HTML/ScrInject, в глобальную десятку попали и вредоносные Java-скрипты: JS/Kryptik.ADZ (2,52%) и JS/TrojanDownloader.Iframe (1,32%). Также в мировом рейтинге оказались файловые инфекторы – Win32/Sality (2,6%) и Win32/Ramnit (1,4%).

О Sality стоит упомянуть отдельно. Это семейство файловых инфекторов известно очень давно – его первые версии были обнаружены еще в 2003 году. С тех пор этот зловред претерпел ряд изменений, причем эволюционировали как вредоносный код инфектора, так и полезная нагрузка. Кроме того, Sality обзавелся своим ботнетом. После незначительных спадов и подъемов, позиции Win32/Sality фактически вернулись к позициям годовой давности. Однако за прошедший месяц он демонстрирует положительную мировую динамику.

Глобальная статистика угроз выглядит следующим образом:

Статистика угроз по России:

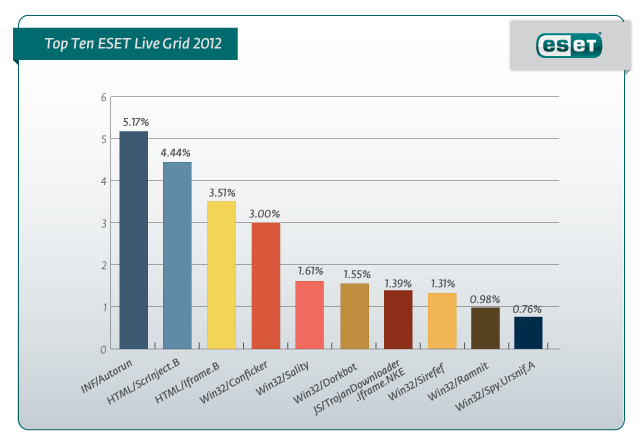

В нашем годовом рейтинге угроз мы уже упоминали Conficker, по уровню распространенности он занял четвертое место.

Рис. 3. Глобальный рейтинг угроз, согласно нашему отчету за 2012 г.

Стоит напомнить о том, какую опасность несет Conficker. Его различные версии используют самые разнообразные методы самораспространения и копирования своего тела c зараженной машины. Особенно актуальным остается метод распространения через включенный автозапуск, в том числе для съемных USB-устройств. Как мы помним, Conficker был одной из причин, по которой Microsoft, начиная с Windows 7, по умолчанию отключила функцию автозапуска со всех съемных носителей, кроме оптических (DVD и CD). В технической заметке MS об изменениях способов автозапуска в Windows 7, червь Conficker назван одной из причин принятия такого решения.

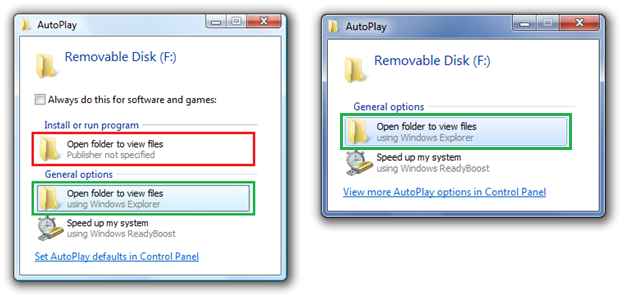

Рис. 4. Изменения в политике автозапуска для Windows 7.

На рисунке 4 мы видим изменения в политике автозапуска для съемных неоптических носителей в системах Windows 7+ (справа) по сравнению с прошлыми версиями ОС (слева). Красным выделен пункт меню, компрометирующий пользователя в случае, когда устройство располагает потенциально вредоносным механизмом автозапуска (INF-файл), что полностью соответствует поведению Conficker. Кроме того, если пользователь отмечал пункт “Always do...”, потенциально опасные объекты могли автоматически запускаться снова и снова. Как можно заметить, теперь такой пункт в меню также отсутствует.

Ниже мы хотим дать несколько советов о том, как избежать заражения червем Conficker.

Регулярно обновляйте ОС

Conficker эксплуатирует ряд уже закрытых уязвимостей для своего распространения:

Соответствующие обновления для их устранения – KB958644, KB957097 и KB958687. Разумеется, правилом хорошего тона является регулярно обновлять ОС вручную, либо использовать механизм автообновлений – это поможет предотвратить попадание на ваш компьютер различных угроз, эксплуатирующих уязвимости системы.

Отключите автозапуск в Windows Vista / Windows XP

В случае, если вы используете ОС Vista или XP, воспользуйтесь следующими инструкциями для отключения автозапуска:

1. Кликните правой кнопкой мыши по этой ссылке и нажмите “Сохранить ссылку как...”.

2. Выберите место, куда вы хотите сохранить файл (к примеру, на рабочий стол) и нажмите “Сохранить”.

3. Откройте то место, куда вы сохранили файл и сделайте по нему двойной щелчок для добавления информации в реестр. Подтвердите добавление информации, нажав “Да”.

Обратите внимание! После того, как вы импортируете информацию из файла в системный реестр, любой файл аutorun.inf будет игнорироваться вашей системой. Таким образом, даже установочные CD/DVD больше не смогут запускаться автоматически.

Если вам нужно очистить компьютер от Conficker или вы подозреваете, что уже подверглись его заражению, воспользуйтесь следующими инструкциями:

1. Отключите сетевой шнур. Червь может распространяться как в интернете, так и по локальной сети.

2. По возможности, используйте другой, незараженный компьютер для загрузки патчей для вышеупомянутых уязвимостей.

3. Установите новый, криптостойкий пароль для вашего аккаунта администратора.

4. Воспользуйтесь нашей утилитой EConfickerRemover для удаления Conficker.

5. Скачайте и установите последнюю версию продукта ESET NOD32.

6. Обновите антивирусные базы.

Чтобы убедиться, что лечение прошло успешно, повторно запустите утилиту EConfickerRemover, а затем воспользуйтесь сканером в составе антивируса. Мы также рекомендуем обратить внимание на данную статью Microsoft, содержащую подробную информацию о Conficker.

Автор: esetnod32