С момента своего появления, вымогатели-шифровальщики представляют из себя прибыльный инструмент для организации бизнеса киберпреступников. Количество представителей таких семейств вредоносных программ выросло достаточно быстро, причем их жертвами становились как корпоративные пользователи (компании), так и простые пользователи.

Один из шифровальщиков под названием Crysis заразил достаточно большое количество пользователей по всему миру, антивирусные продукты ESET обнаруживают его как Win32/Filecoder.Crysis. В случае этого шифровальщика, жертвам повезло больше, поскольку наши специалисты разработали бесплатный инструмент для расшифровки зашифрованных файлов.

Crysis является типичным представителем вымогателей-шифровальщиков, специализирующихся на шифровании файлов и запросе выкупа за их расшифровку. Он использует алгоритмы RSA и AES с длинными ключами шифрования, что делает процесс расшифровки файлов без оплаты выкупа почти невозможным.

Crysis приобрел широкое распространение после спада активности другого известного вымогателя под названием TeslaCrypt. В свое время TeslaCrypt был также очень распространен, но в начале года его активность снизилась из-за появления инструмента для расшифровки файлов.

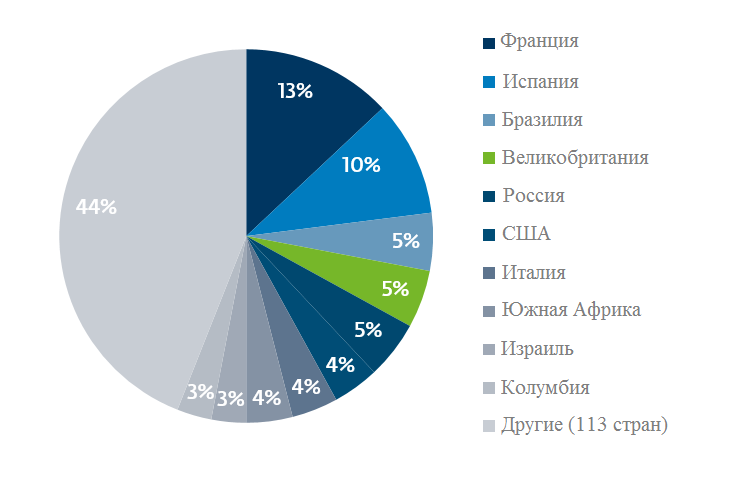

Злоумышленники использовали разные способы для распространения Crysis, начиная от вредоносных сообщений электронной почты, заканчивая рекламой в социальных сетях. Рост количества обнаружений этого вымогателя по всему миру начался в конце мая. На сегодняшний день антивирусные продукты ESET обнаружили различные варианты этого вредоносного ПО в 123 странах, хотя почти 60% из этих заражений приходится на 10 стран.

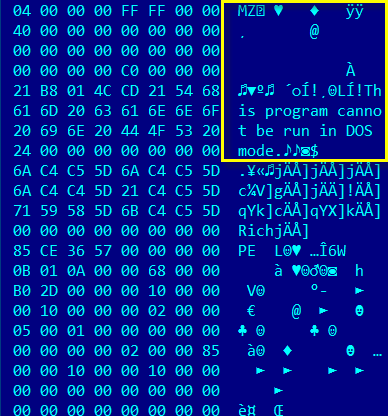

Сам исполняемый файл вредоносной программы мало чем отличается от других, причем злоумышленники не используют для него упаковщик.

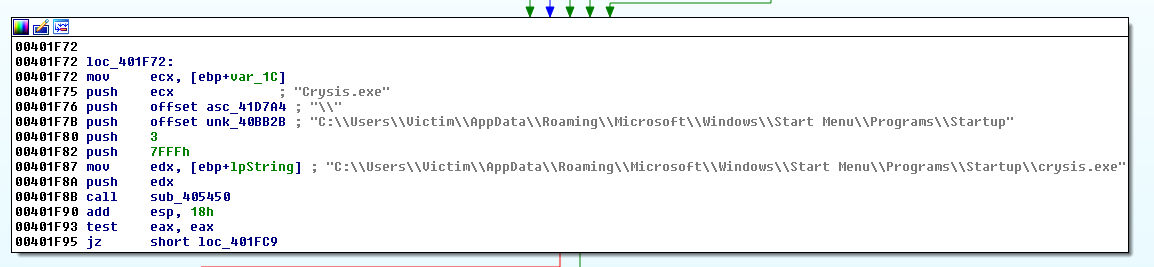

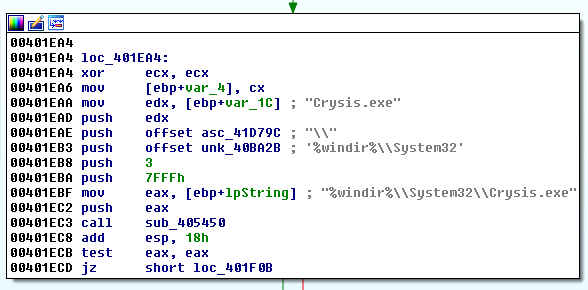

Выполнив статический анализ образца шифровальщика, мы можем обнаружить некоторые его основные характеристики. Одним из первых действий, которое предпринимается вредоносной программой, является создание копий своего файла в указанных ниже директориях. Таким образом вымогатель обеспечивает себе запуск после перезагрузки.

C:UsersVictimAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

C:WindowsSystem32

Первая директория используется Windows для исполнения всех приложений из нее после того, как пользователь успешно вошел в систему. Таким образом вредоносная программа обеспечивает шифрование недавно созданных файлов.

Располагаясь во второй директории, файл вредоносной программы маскирует свое присутствие от пользователя за счет использования системной директории Windows.

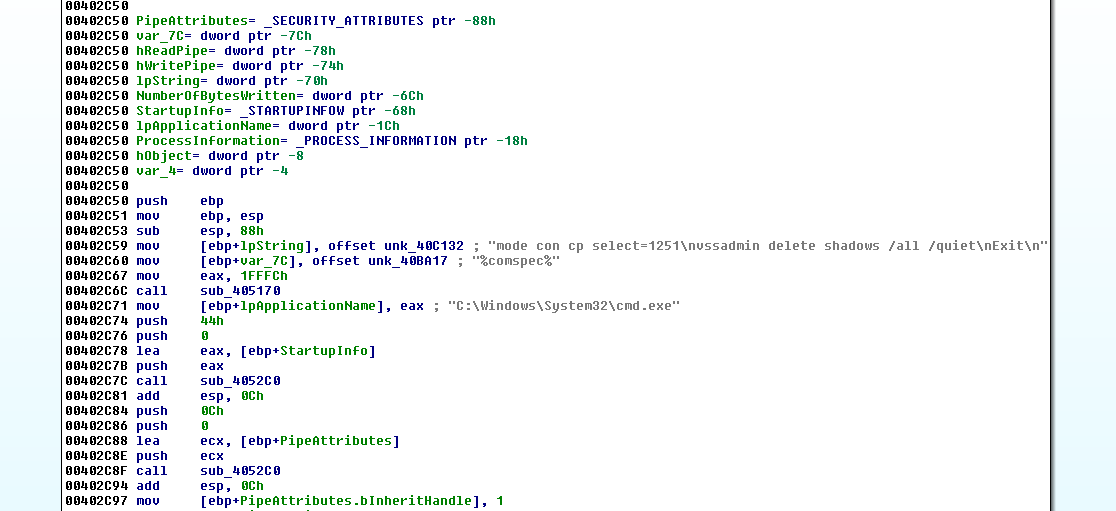

Crysis также удаляет резервные копии файлов, которые создаются сервисом теневого копирования тома (Volume Shadow Copy Service, VSS). Коротко говоря, служба VSS создает теневые копии файлов каждый раз, когда в системе происходят изменения в результате установки или обновления ПО. Как показано на скриншоте, шифровальщик исполняет набор определенных команд для удаления копий файлов.

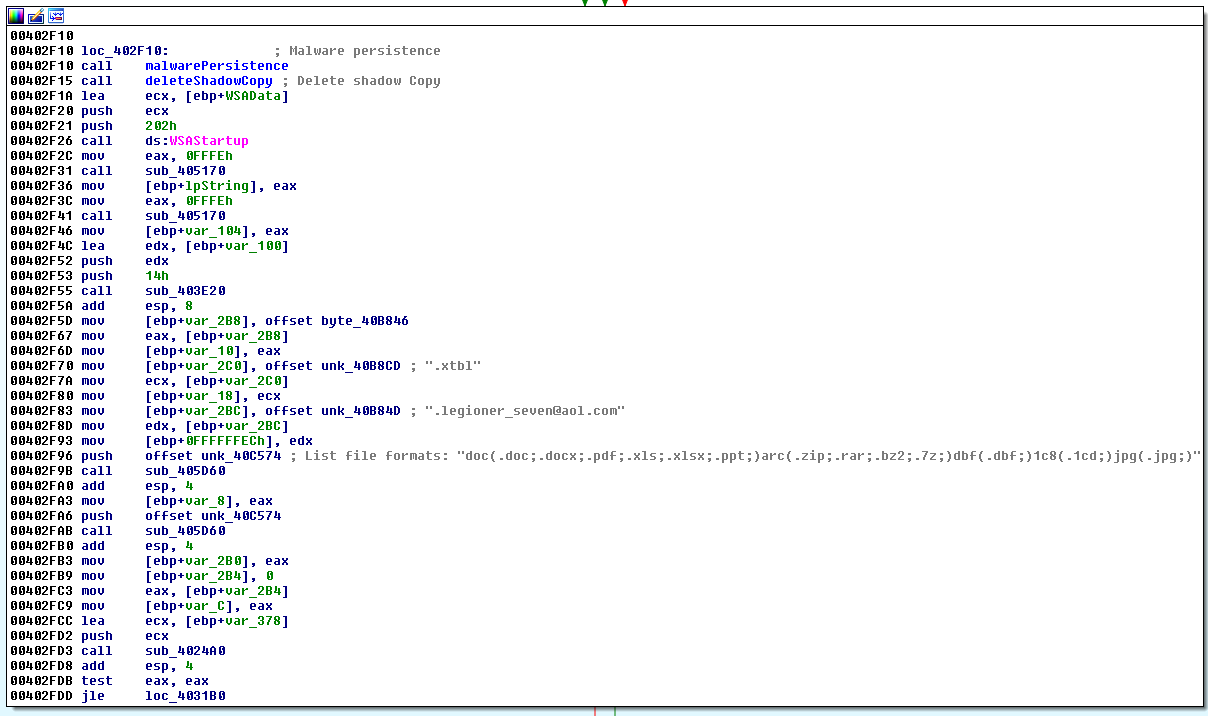

Ниже мы можем увидеть поток исполнения вредоносного кода, в котором первые инструкции включают в себя вызовы упоминавшихся функций. Мы также можем увидеть некоторые смещения внутри файла угрозы, которые указывают на используемые в переименовании зашифрованных файлов строки. Там же указан список расширений файлов, на шифровании которых специализируется вымогатель.

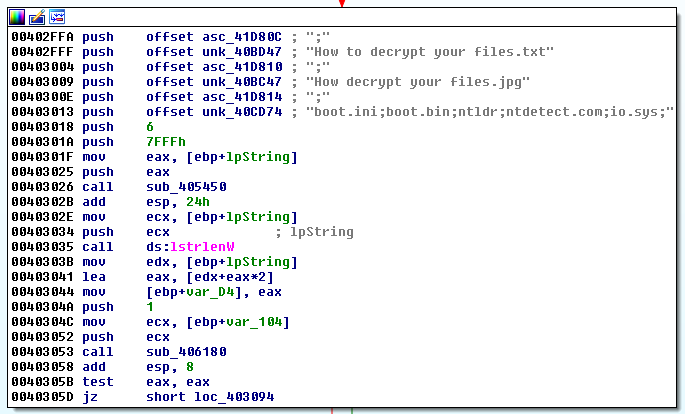

Шифровальщик содержит и инструкции для пользователя, которые он будет использовать при оплате выкупа и последующей расшифровки файлов. В отличие от других вымогателей, Crysis использует для хранения этих инструкций текстовые файлы или файлы изображений.

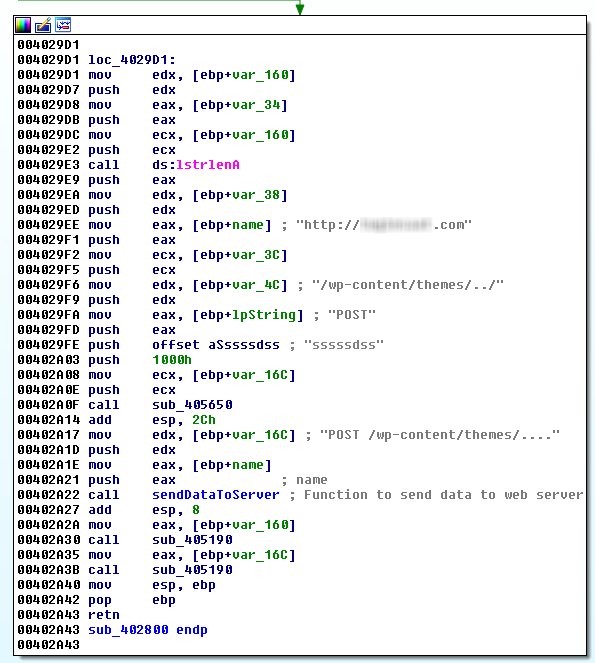

Одно из последних действий, которое предпринимает Crysis после шифрования файлов пользователя, заключается в отправке на удаленный сервер такой информации как название зараженного устройства и специального идентификационного кода с использованием HTTP-протокола. Интересно отметить, что те сайты, с которыми пытается контактировать Crysis, обслуживаются серверами с уязвимыми версиями системы управления содержимым WordPress.

Заключение

Наши специалисты разработали свободно распространяемый инструмент для расшифровки зашифрованных Crysis файлов. Он может быть использован пострадавшими от деятельности Crysis пользователями. Инструмент был разработан с привлечением мастер-ключей расшифровки, который был недавно опубликован. Для получения более детальной информации о программе расшифровки, посетите веб-страницу нашей базы знаний.

Автор: ESET NOD32