В этой статье я хочу продолжить тему решения по беспроводному доступу Huawei Agile Distributed Wi-Fi, начатую здесь. В этот раз попытаемся проанализировать, какие встроенные средства безопасности заложены производителем в это решение и насколько они работоспособны.

Очевидно, если доступ к корпоративной инфраструктуре посредством Wi-Fi становится приоритетным методом подключения, то на него будут накладываться и более жесткие требования по безопасности, качеству работы, гибкости и масштабированию. Второй момент — это отсутствие в русскоязычном сегменте интернета каких бы то ни было не то что инструкций, а вообще упоминаний по настройке оборудования Huawei по любой линейке вендора.

Напомню, что мы по-прежнему говорим о модели ADP9430DN-12 и радиомодулях R230.

В документации в разделе «Функции безопасности» мы находим следующий список поддерживаемых опций:

- Open system authentication,

- WEP authentication/encryption using a 64-bit, 128-bit, or 152-bit encryption key,

- WPA/WPA2-PSK authentication and encryption (WPA/WPA2 personal edition),

- WPA/WPA2-802.1x authentication and encryption (WPA/WPA2 enterprise edition),

- WPA-WPA2 hybrid authentication,

- WAPI authentication and encryption,

- Wireless intrusion detection system (WIDS) and wireless intrusion prevention system (WIPS), including rogue device detection and countermeasure, attack detection and dynamic blacklist, and STA/AP blacklist and whitelist,

- DHCP snooping,

- Dynamic ARP Inspection (DAI),

- IP Source Guard (IPSG),

- URL filtering,

- Intrusion prevention,

- Antivirus,

- Smart Application Control (SAC).

Естественно, наличием полного списка методов аутентификации (WEP/WPA/WPA2 и т.д.) никого уже не удивишь. Это умеют даже доморощенные «домашние» роутеры. А вот присутствие таких опций прямо из коробки (без лицензий и платных подписок), как URL filtering, Intrusion prevention, Antivirus и Smart Application Control – это уже интересно!

Но все по порядку. Для начала обратимся к web-интерфейсу системы, кстати, весьма неплохому по замыслу и реализации.

В прошлой статье мы уже описали процедуру настройки WLAN сервисов на примере Small-Scale Network WLAN через CLI интерфейс. Поэтому пропустим эту часть и перейдем к тому, как настроить авторизацию и аутентификацию пользователей, к примеру, через встроенный Built-in Portal Authentication.

Built-in Portal

Встроенный портал аутентификации позволяет нам авторизовывать подключения только тех абонентов, которые уже занесены в локальную базу данных пользователей, к примеру, при гостевом доступе. Пользователь, подключившийся к открытой сети, при попытке выйти в интернет будет перенаправлен на страницу авторизации, где от него попросят ввести логин и пароль.

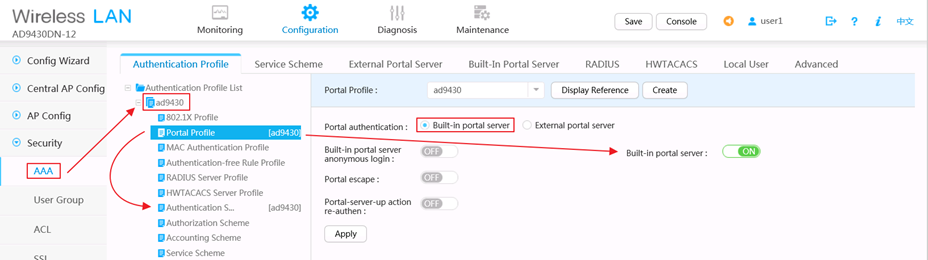

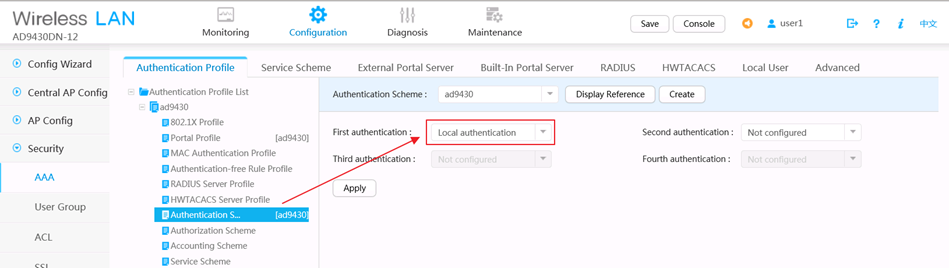

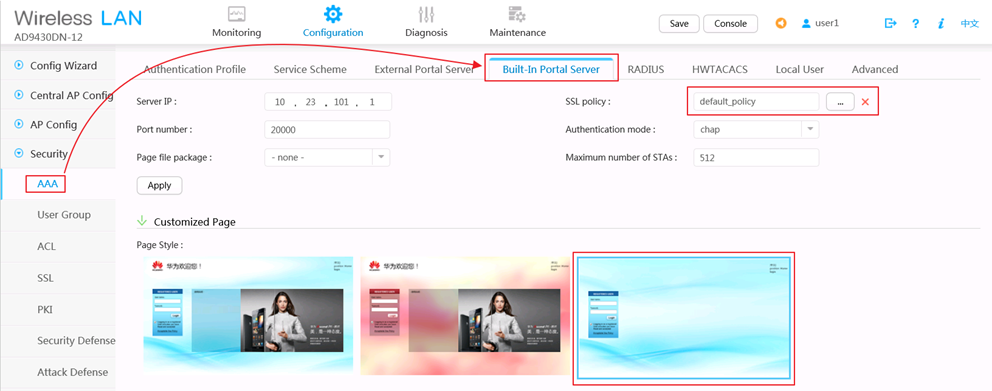

Для этого нам в разделе Configuration — Security — AAA нужно создать Authentication Profile «ad9430» (далее для простоты все профили настроек будут иметь имя «ad9430»), который в свою очередь включает в себя профили: Portal Profile и Authentication Scheme. Параметры настроек указаны на скриншотах.

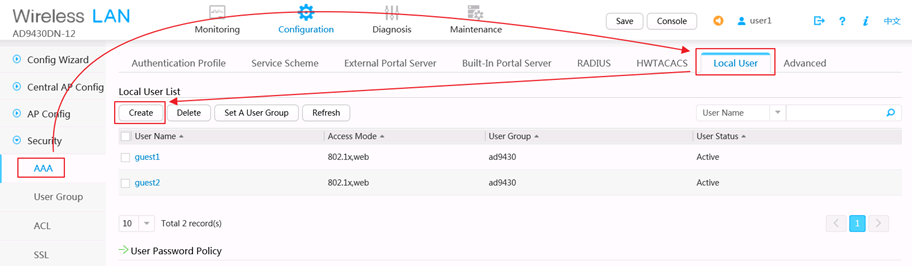

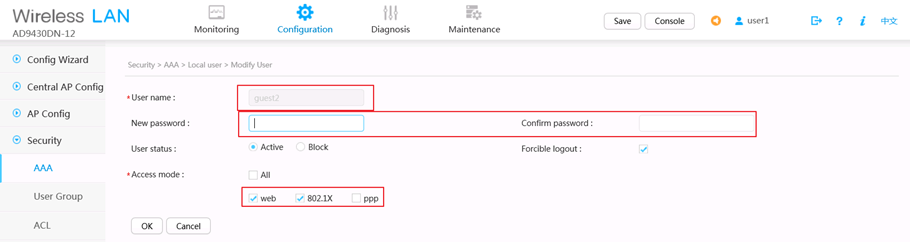

Затем необходимо создать связку пользователь — пароль в локальной базе данных для авторизации наших абонентов. В том же разделе Configuration — Security — AAA, далее Local User.

Теперь на закладке Built-in Portal Server указываем IP-адрес и порт сервера, куда будут перенаправляться запросы от пользователей при аутентификации. Также можно выбрать Web-шаблон страницы. SSL Policy оставляем по умолчанию.

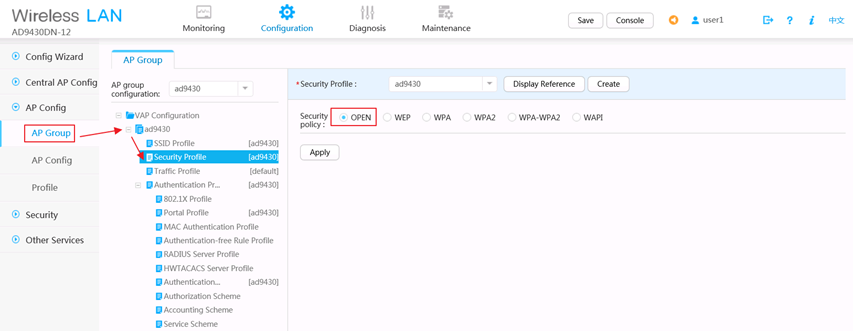

Осталось только сделать нашу сеть «открытой» для подключения. Идем Configuration — AP config — AP group — Security Profile.

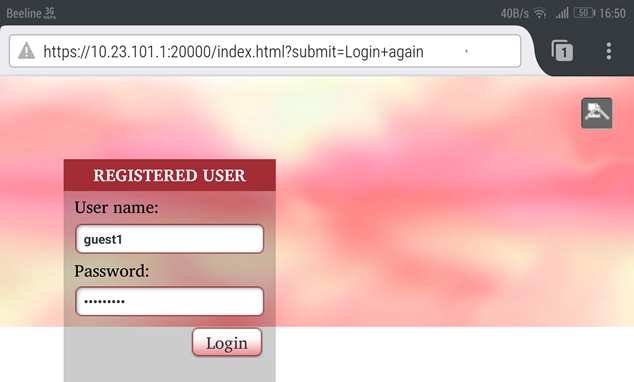

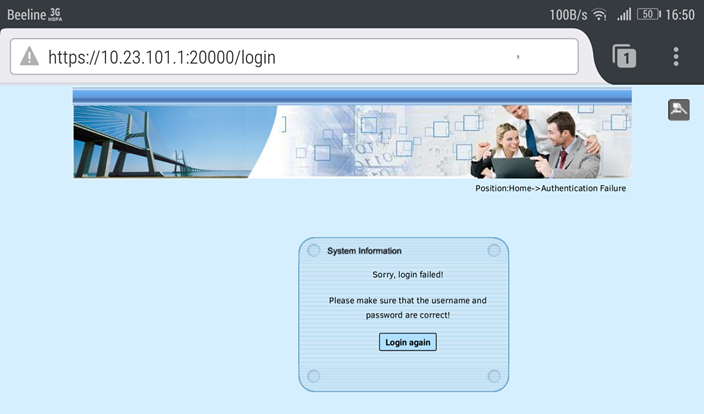

Пробуем авторизоваться — первый раз намеренно с неправильным паролем (как видим, система «ругается»). Далее все штатно.

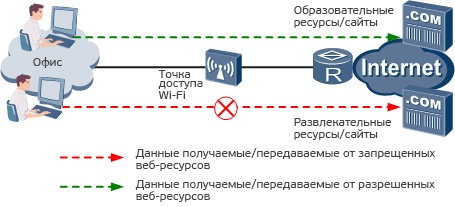

URL Filtering

Технология фильтрации URL-адресов регулирует доступ в интернет, контролируя, к каким URL-адресам могут обращаться пользователи нашей сети. Таким образом, администратор может прямо на уровне сети Wi-Fi ограничивать доступ к тем или иным ресурсам в сети Интернет.

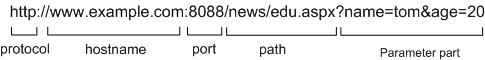

Ни для кого не секрет, что представляет из себя формат URL адреса:

- http протокол

- www.example.com имя хоста

- 8088 порт

- news/edu.aspx путь

- name=tom&age=20 параметры

В нашем случае производитель предоставляет нам возможность фильтровать не только полное имя хоста, но и URL любой глубины.

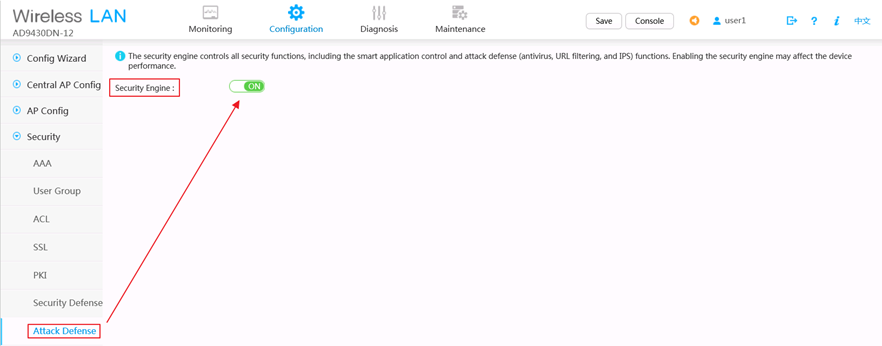

Для настройки URL-фильтрации нам необходимо в первую очередь задействовать механизм Security Engine в разделе: Configuration — Security — Attack Defense.

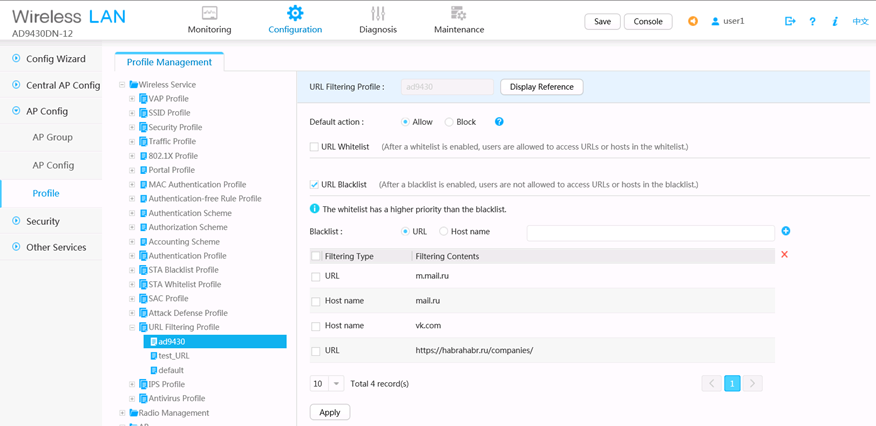

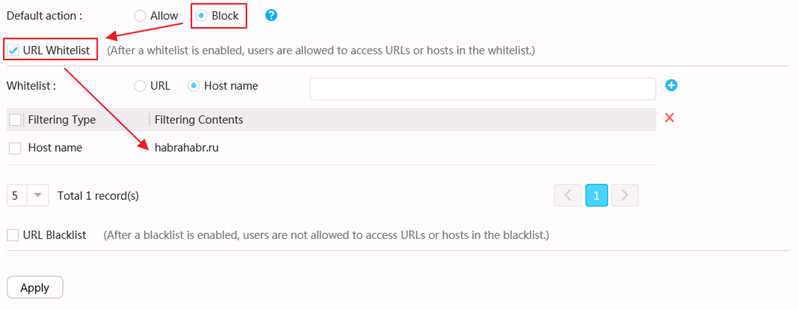

Теперь создадим профиль для URL-фильтрации в разделе: Configuration — AP Config — Profile Management — Wireless Services — URL Filtering Profile. После внесения изменений не забываем нажать кнопку «Apply».

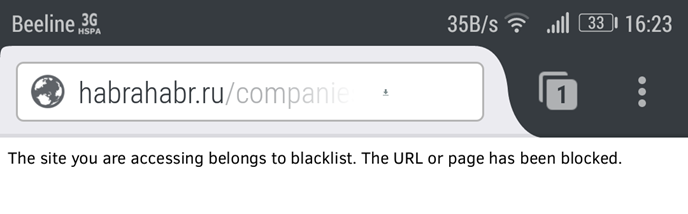

Как мы видим, алгоритм работы URL-фильтрации может быть следующим:

- Действие по умолчанию — блокировать или пропускать запросы.

- Использовать «белый» или «черный» список разрешенных адресов.

- Правило фильтрации — Хост или URL.

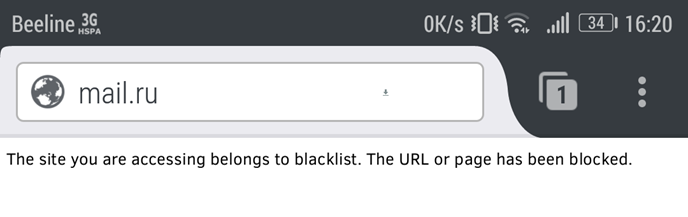

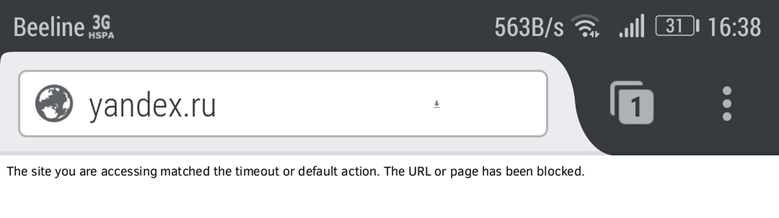

Достаточно поверхностный тест работы URL-фильтрации показал, что функция работает и достаточно неплохо отфильтровывает адреса из blacklist.

Однако если мы меняем правило фильтрации на white лист, и говорим, что все блокировать кроме адресов из списка, возникает непонятная ситуация.

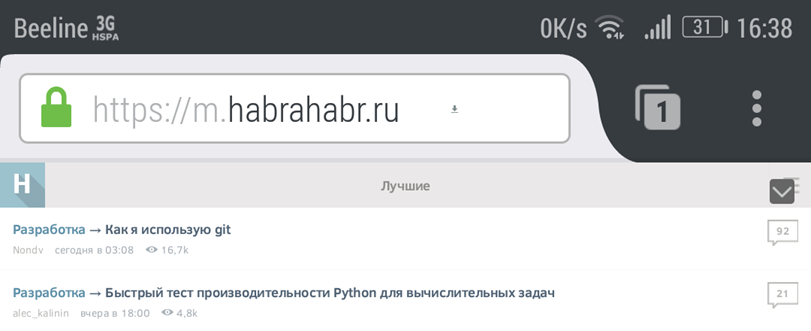

«Белый» адрес по-прежнему доступен:

Но при изменении протокола в адресе на https правило фильтрации перестает работать — это ошибка разработчиков:

Smart Application Control

Популярность таких видов услуг, как P2P, онлайн-игры и VoIP, привлекает большое количество клиентов, но также создает большие проблемы.

Например, многие приложения P2P могут потреблять слишком много сетевых ресурсов. В результате происходит перегрузка сети. Технология Smart Application Control используется для ограничения воздействия этих избыточных приложений на сетевые ресурсы.

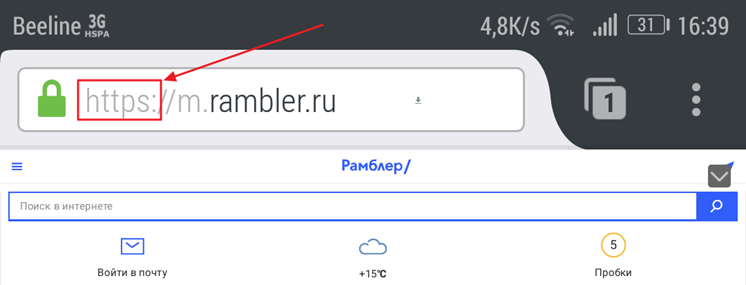

Механизм, заложенный в Smart Application Control, использует технологию обнаружения для идентификации пакетов динамических протоколов, таких как HTTP и RTP, путем проверки информации на 4-7 уровнях OSI и сравнения ее с текущими файлами сигнатур блокируемых приложений. Этот же алгоритм Huawei использует в файерволах серии NGFW USG6000.

Традиционная технология классификации трафика проверяет содержимое пакетов только до уровня 4 и более низких уровней, например: адрес источника, адрес назначения, порт источника, порт назначения и тип службы. Она не может анализировать приложения в пакетах. Помимо заголовка IP-пакета, SAC может анализировать содержимое прикладного уровня.

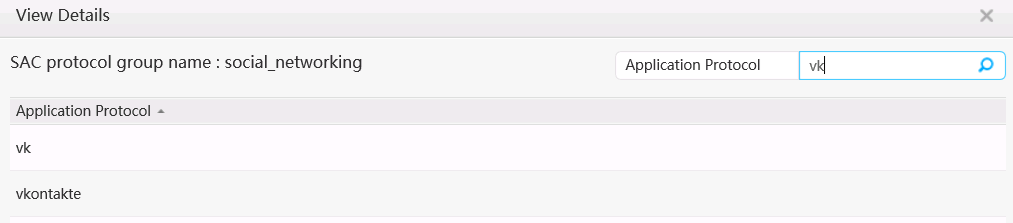

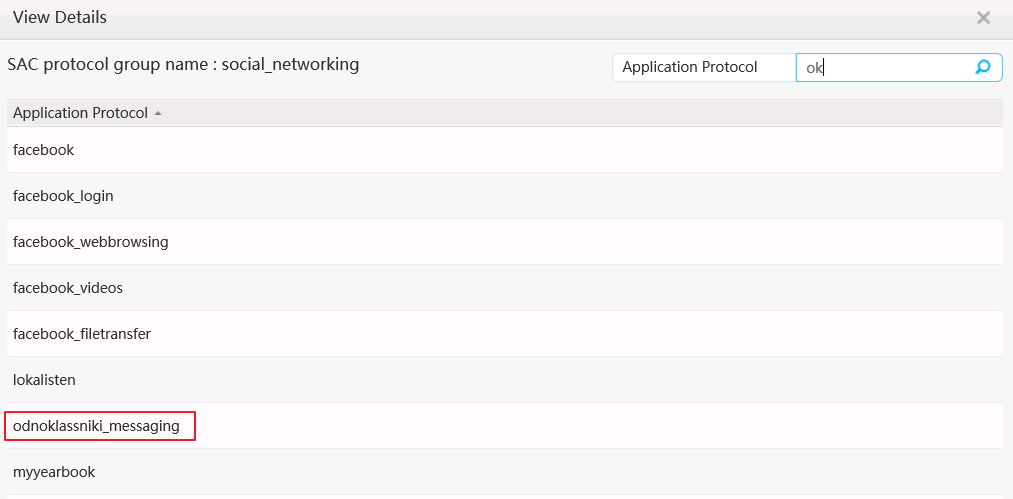

Файлы сигнатур Smart Application Control содержат порядка 5000+ приложений. Конечно, большая их часть ориентирована на китайский рынок (qq, baidu, 21cn, tencent и пр.), но тем не менее, есть и российские социальные сети (vk, ok, mail.ru), и прочие гуглосервисы и фейсбуки.

[AD9430]display sac information

------------------------------------------------------------------------------

SAC status : enabled

App protocol number : 1588

SAC signature status : loaded

SAC signature version : 7.2.1105.1

------------------------------------------------------------------------------

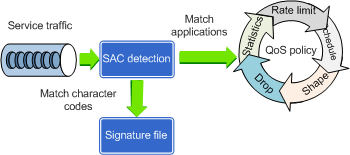

Приложения разделены на группы по виду предоставляемых сервисов

[AD9430]

--------------------------------------------------------------------------------

Index Group name State

--------------------------------------------------------------------------------

1 auth_service Unbound

2 finance Unbound

3 data_backup Unbound

4 database Unbound

5 email Unbound

6 enterprise_application Unbound

7 internet_conferencing Unbound

8 remote_access Unbound

9 game Unbound

10 instant_messaging Bound

11 media_sharing Unbound

12 wireless Unbound

13 social_networking Unbound

14 ucc Unbound

15 web_posting Unbound

16 browser_plugin Unbound

17 file_sharing Bound

18 im_file_transfer Unbound

19 search_engines Unbound

20 software_update Unbound

21 utility Unbound

22 web_content_aggregate Unbound

23 web_desktop Unbound

24 web_spider Unbound

25 web_browsing Unbound

26 encrypted_tunnel Unbound

27 infrastructure Unbound

28 ip_protocol Unbound

29 proxy Unbound

30 general_udp Unbound

31 general_tcp Unbound

32 other Unbound

33 electronic_business Unbound

34 file_access Unbound

35 webmail Unbound

36 microblog Unbound

37 peercasting Unbound

38 web_video Unbound

39 fileshare_p2p Unbound

40 network_storage Unbound

41 appdownload Bound

42 attack Unbound

43 network_admin Unbound

44 news_group Unbound

45 cloudservice Unbound

--------------------------------------------------------------------------------

Total: 45

То же самое в Web-интерфейсе системы: Configuration — Other Services — SAC

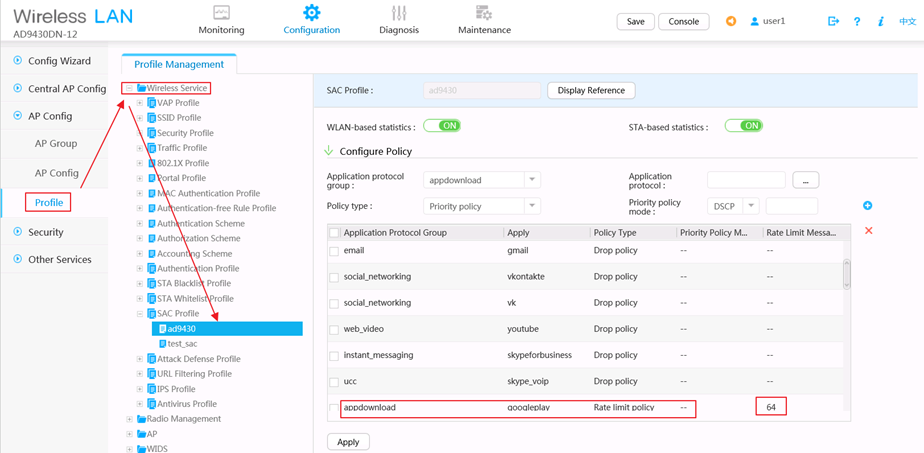

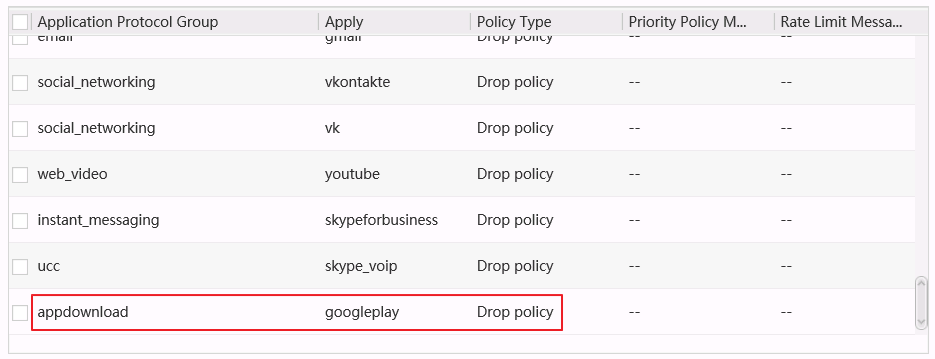

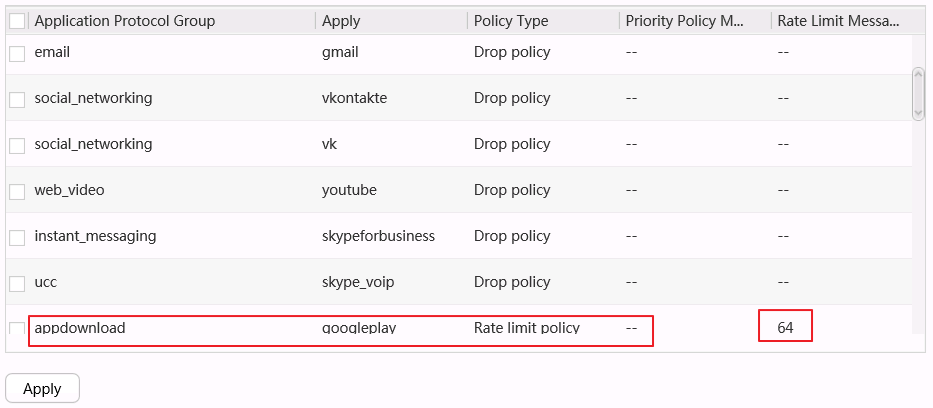

Чтобы задействовать функционал SAC, нам необходимо создать профиль настроек: Configuration — AP Config — Profile — Wireless Services — SAC Profile. Далее мы должны сконфигурировать политики управления приложениями:

Теперь проверим насколько отрабатываются системой выбранные политики, применяемые к нашему сетевому трафику.

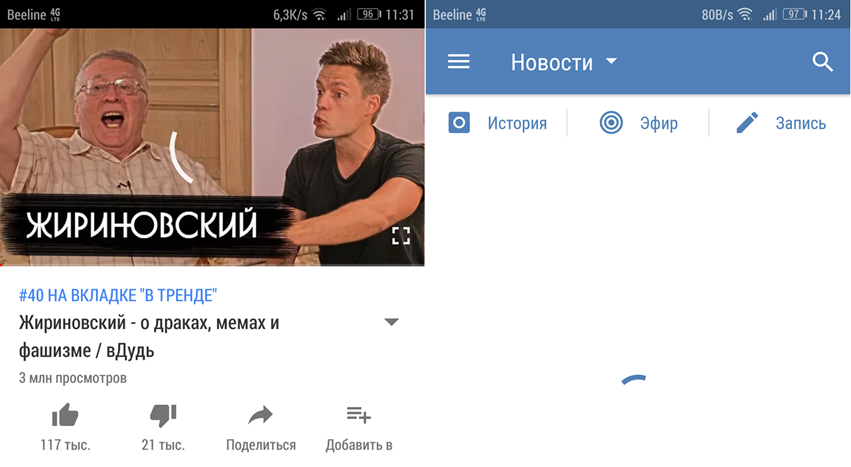

Мы выбрали блокировку: социальной сети VK, видео Youtube, скачивание приложений из Google Play, почтового сервиса Gmail и сервисов Skype/Skype for Business.

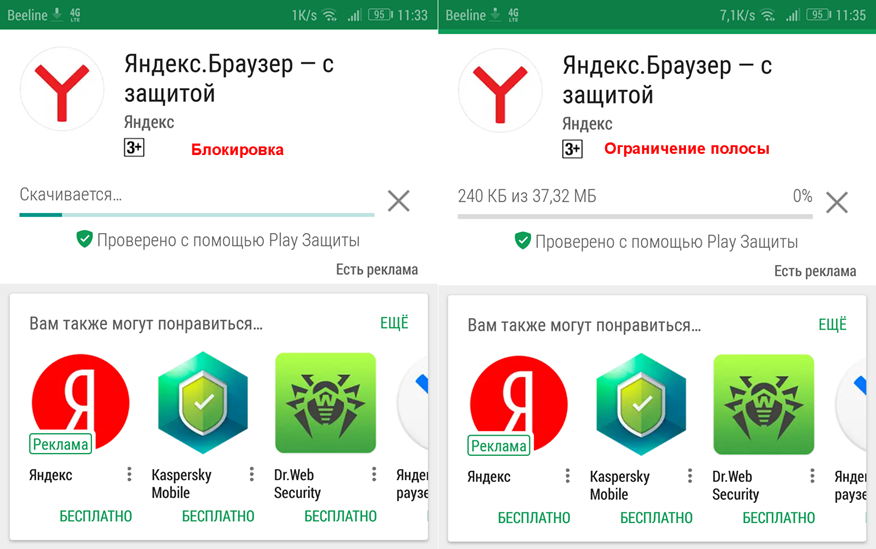

В результате тестов продолжали работать только сервисы Skype (живучие они). Остальные политики отработали корректно. При этом приложение Youtube запускается и позволяет совершать какие-то действия, например, поиск, но видео не воспроизводит.

То же самое можно сказать и про Google Play: политика блокировки включается только на закачку приложений.

При создании правила также можно выбрать вариант не блокировки сервиса, а ограничения его полосы пропускания. Ниже — пример с Google Play:

Вместо заключения

Наверняка, будут те, кто прочитав этот небольшой отчет о тестировании решения Huawei Agile Distributed Wi-Fi, скажут, зачем на уровне Wi-Fi доступа городить огород с файерволами, порталами авторизации и прочими смартконтролами, когда для этого есть специально обученные люди отдельное оборудование. Да, такое оборудование есть, отлично справляется со своими задачами и в большинстве случаев, безусловно, лучше использовать именно его.

Но согласитесь, если вы заказчик из SMB и ваш IT-бюджет стремится не к бесконечности, а совершенно в противоположную сторону, но иметь все то, о чем говорилось выше, уж очень хочется, так почему нет.

Автор: 1501917