Попалось нам в руки новое решение от компании IXIA – Threat Armor. И у нас получилось его протестировать и разобраться, что же это за «чудо», которое появилось в начале этого года и уже успело получить большое количество золотых наград на всевозможных выставках в разных концах мира.

Сначала немного теории. Если говорить о направлении безопасности, то IXIA уже давно является одним из лидеров в этой области со своим продуктом Breaking Point, который успешно тестирует решения безопасности любых производителей. В Breaking Point «вложены» знания команды ATI (Application and Threat Intelligence), которая уже более десяти лет «разбирает» атаки и популярные приложения. Более подробно о Breaking Point можно почитать здесь.

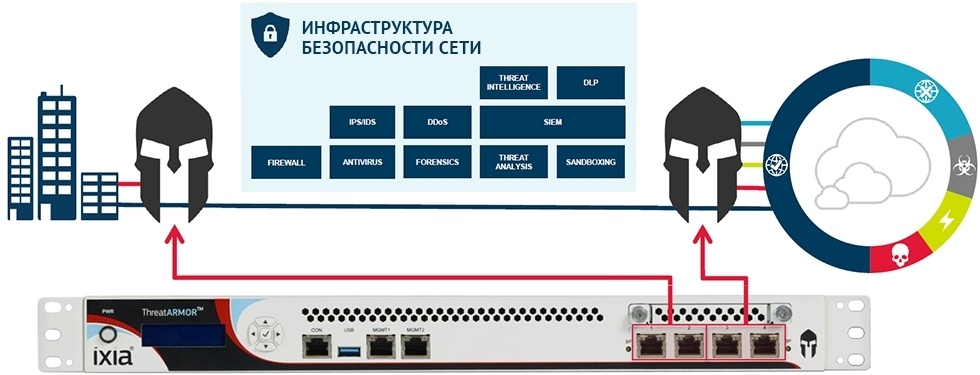

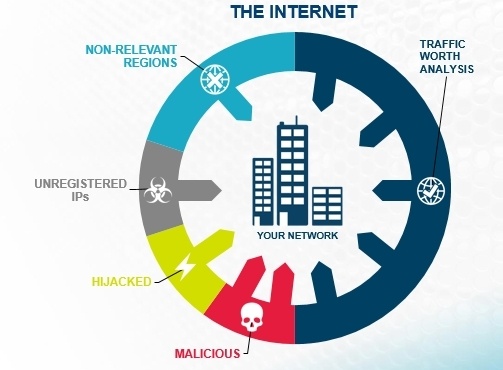

Данная команда ATI мониторит мировую паутину на предмет новых угроз, работает в консорциуме с производителями решений безопасности, соответственно, это позволяет накапливать информацию об актуальных угрозах ИБ и их источниках. Именно эти знания и были вложены в Threat Armor. Основной задачей Threat Armor является уменьшение поверхности атак путем блокировки нежелательного трафика, и соответственно снижение нагрузки на устройства безопасности (FW, WAF, NGFW, IPS и т.д.) и благодаря этому сокращение количества оповещений SIEM. Threat Armor также анализирует исходящий трафик – например, нет ли в сети уже зараженных клиентов или частей ботнета.

Мало того. Threat Armor не только дает информацию и блокирует угрозы ИБ, но и выдает детальный Rap Sheet по каждому заблокированному IP. Актуальность этих данных обеспечивается обновлением из облачного сервиса исследовательского центра ATI Research Center, который передает апдейты каждые 5 минут через менджмент-порт.

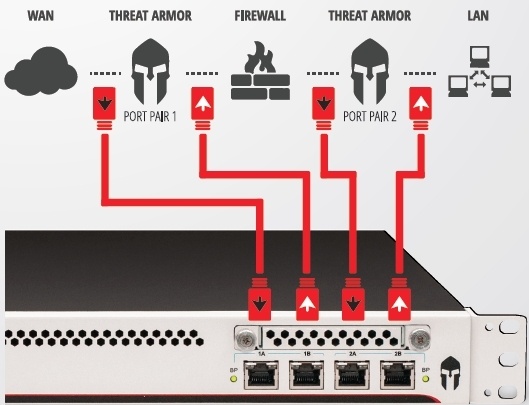

Threat Armor – это аппаратный access-list, который прозрачно пропускает трафик на скорости линии. Доступен в двух вариантах – 1 Гбит/с и 10 Гбит/с. В наши руки попал первый вариант.

Отказоустойчивость обеспечивается резервированием по питанию (2 блока питания AC) и внутренними bypass, которые продолжают пропускать трафик даже при пропадании питания на устройстве.

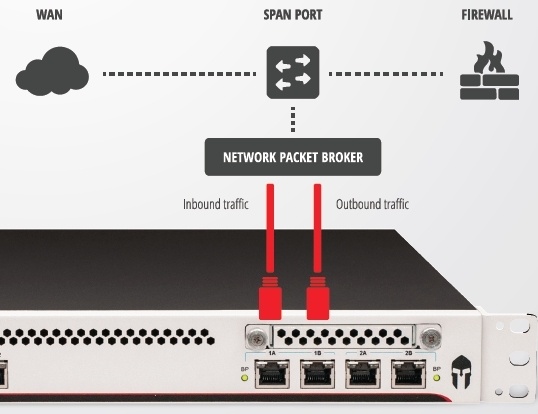

Threat Armor можно включать двумя способами:

— более эффективный – in-line;

— пассивный режим – monitoring;

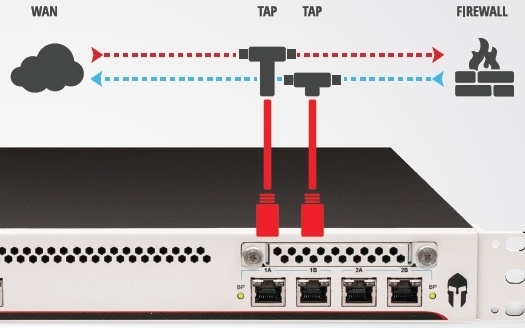

В нашем случае Threat Armor был включен в пассивном режиме, SPAN-портом между локальной сетью и файрволом для анализа входящего трафика.

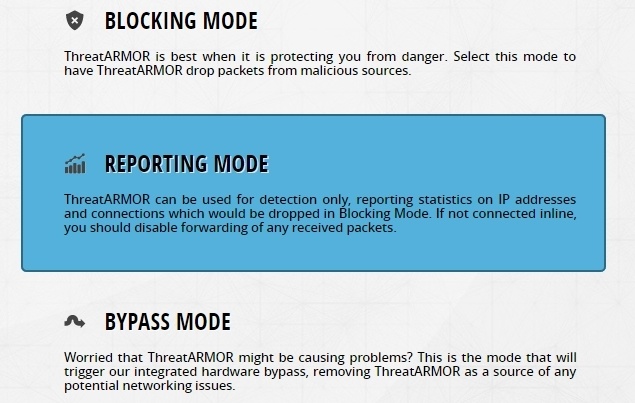

Было включено питание, настроен IP для менеджмента и обновлений, выбран режим REPORTING MODE – и устройство заработало.

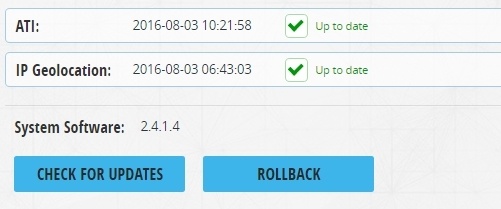

Также важным пунктом является проверка – подтягиваются ли обновления.

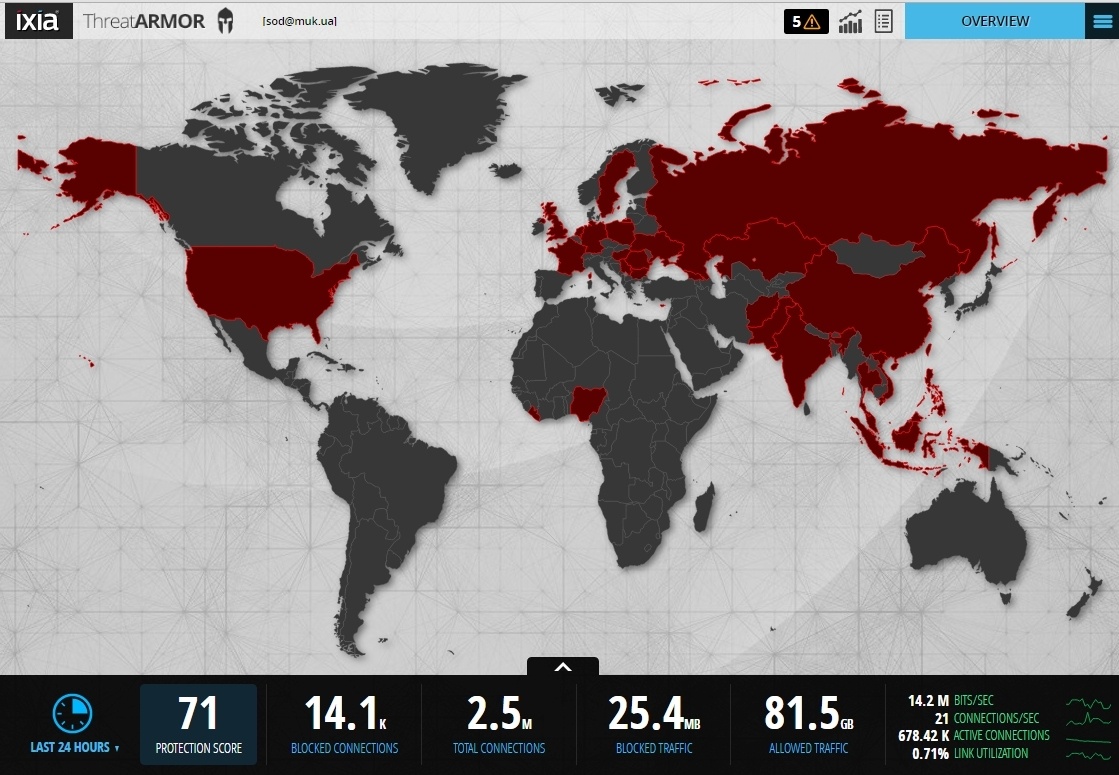

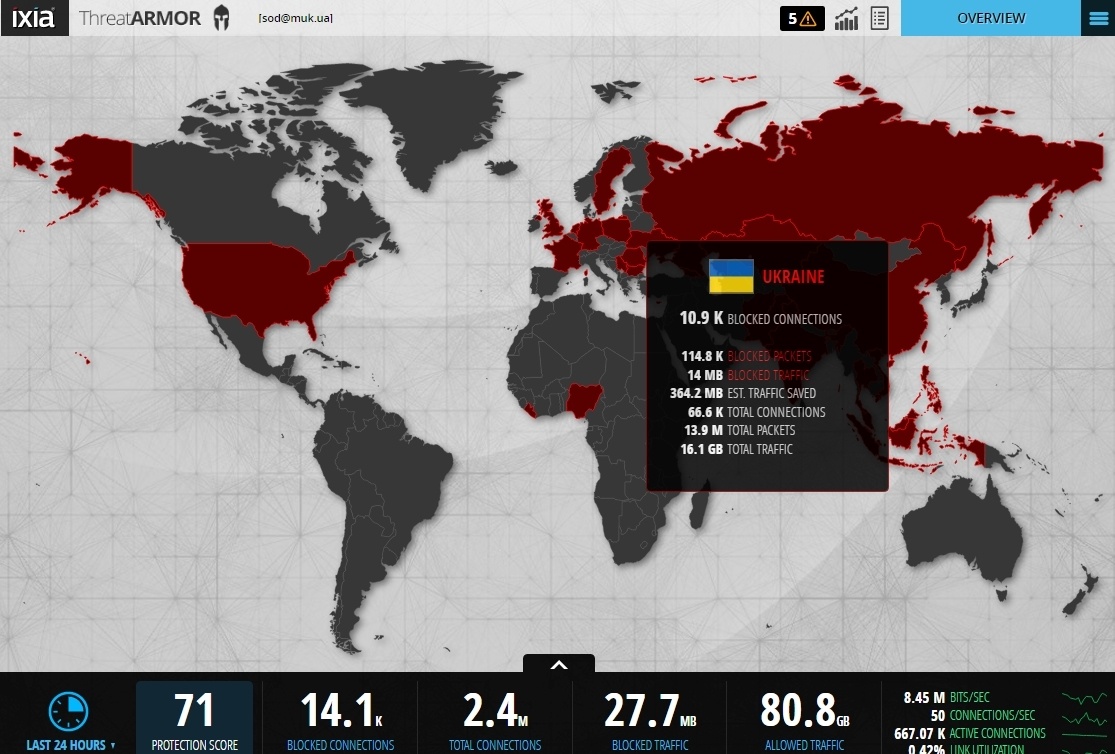

Просмотр статистики и отчетов. Интерфейс интерактивной карты выявленных угроз и общей статистики.

Здесь можно посмотреть статистику по каждой стране, например, по Украине.

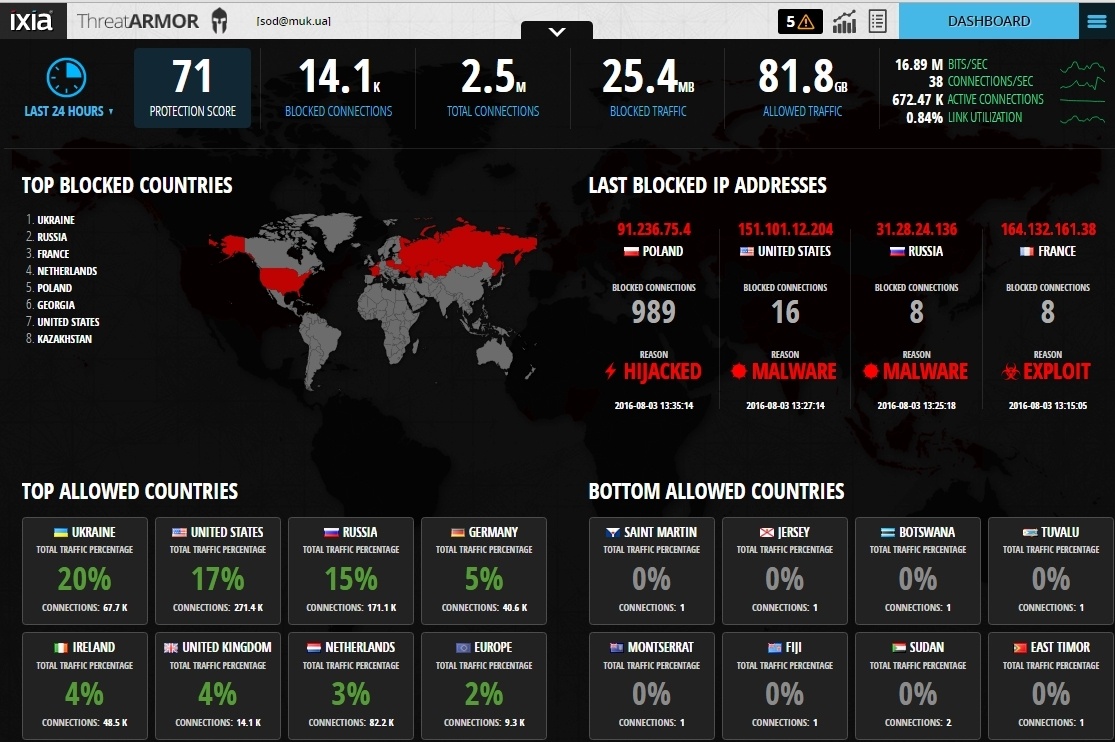

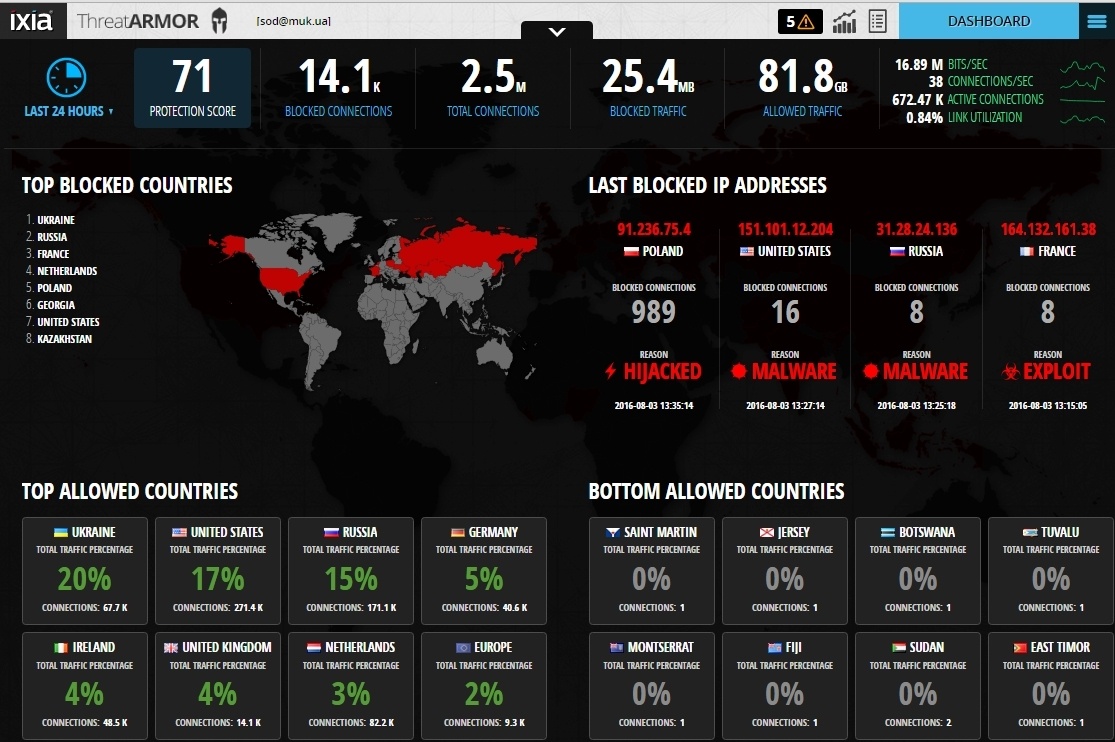

И Dashboard – интерфейс детализированной карты выявленных угроз по странам, детальной статистики и стран, с которыми почти нет трафика. Такие страны можно заблокировать, чтобы обезопасить себя от возможных атак, например от DDoS. Также видно, что трафика с угрозами ИБ не такое уж и большое количество из общей массы, но коэффициент защиты (Protection Score), с учетом самостоятельного искусственного обучения устройства, довольно-таки высок – 71, что указывает на эффективность Threat Armor.

Заблокировать страны можно как непосредственно из Dashboard,

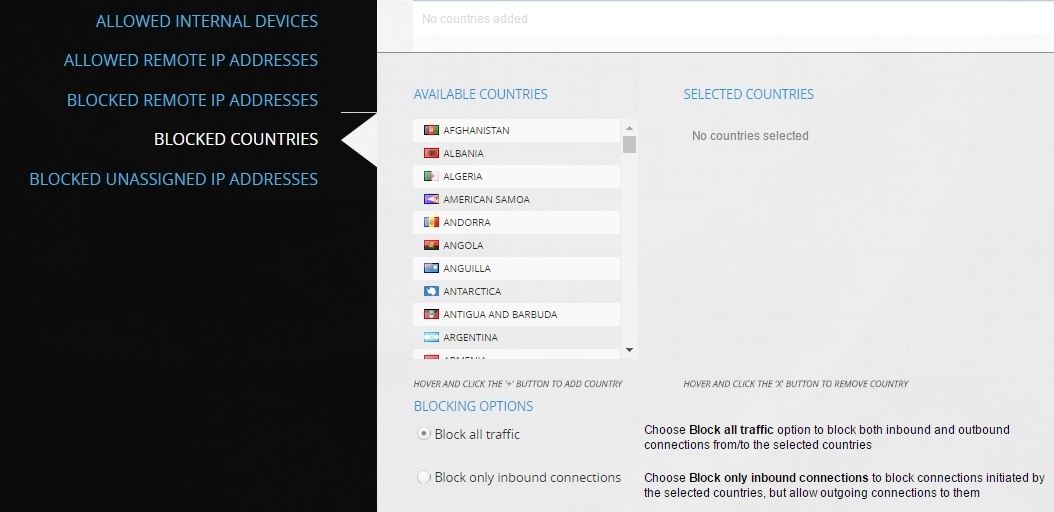

так и из меню настроек, где также можно вручную добавлять Black-list и White-list IP адреса.

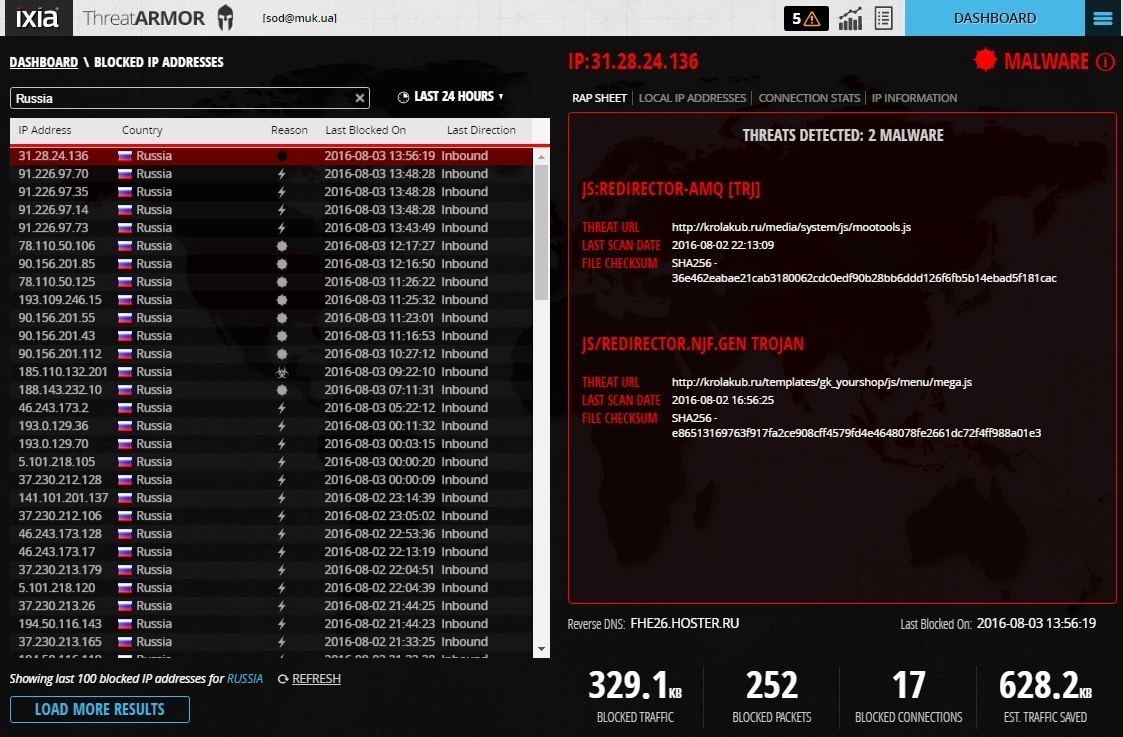

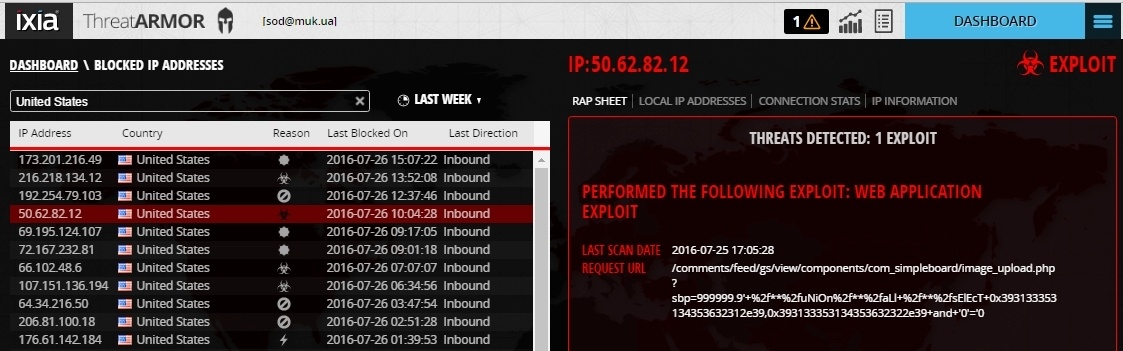

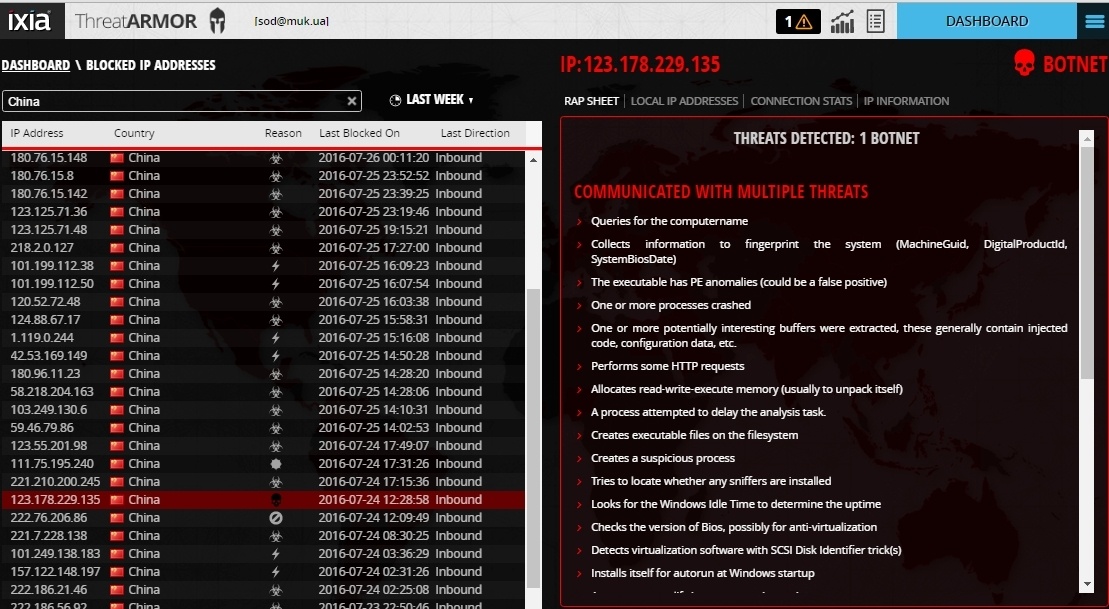

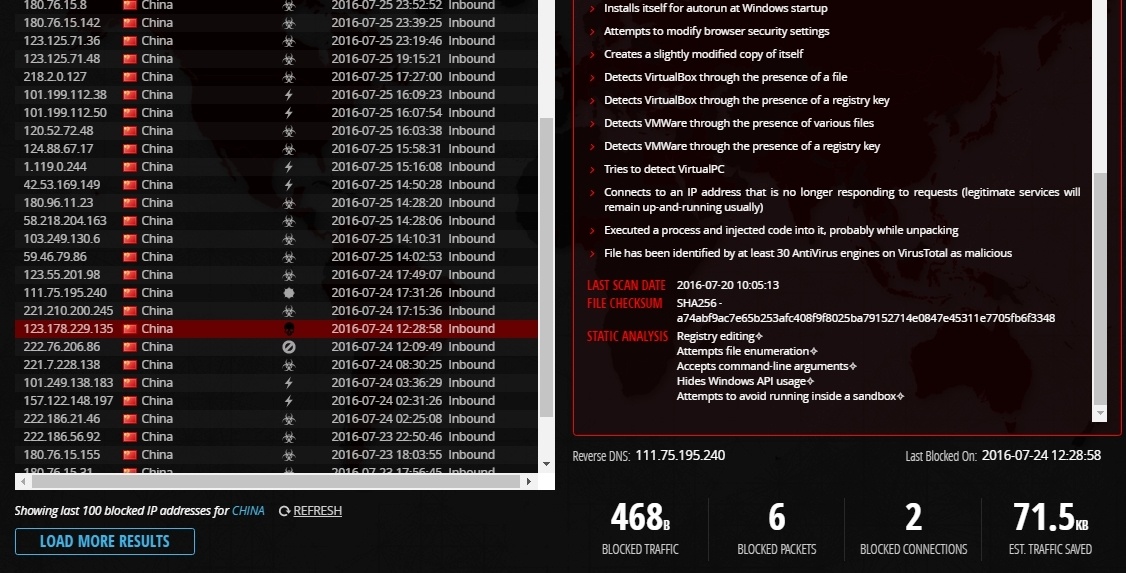

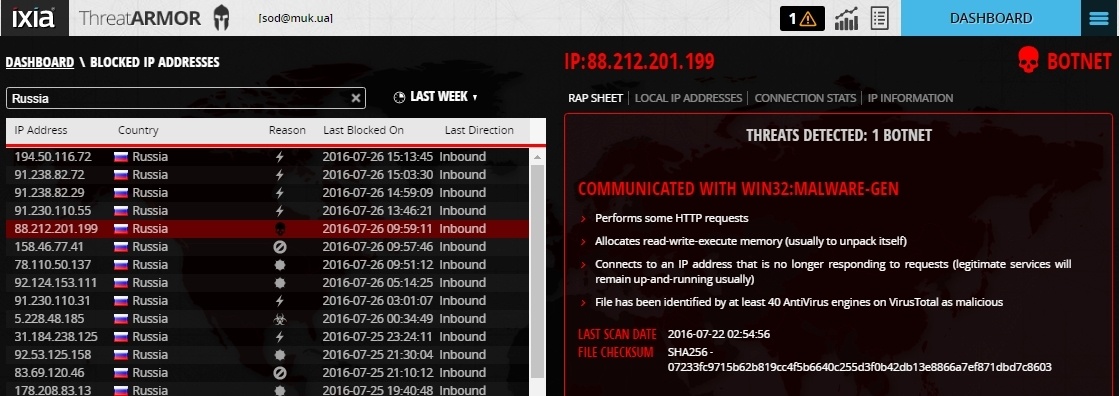

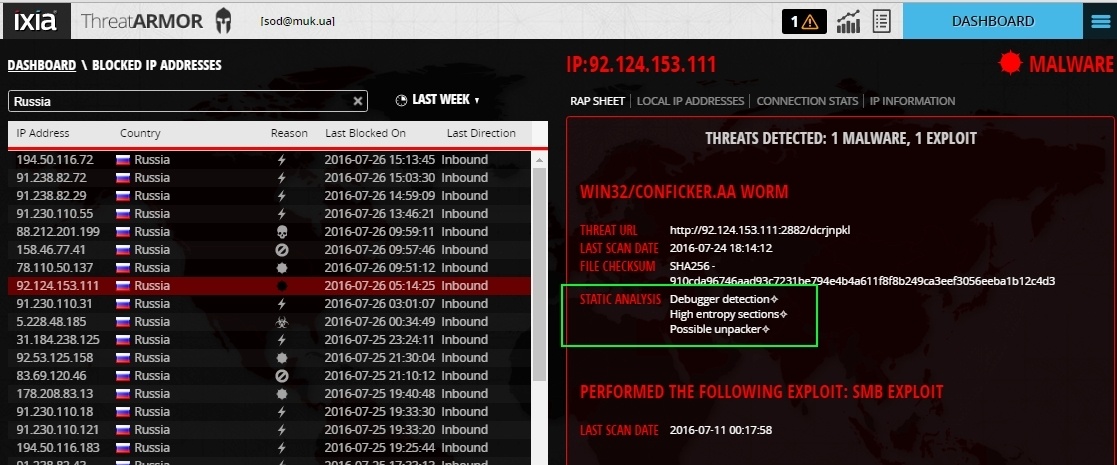

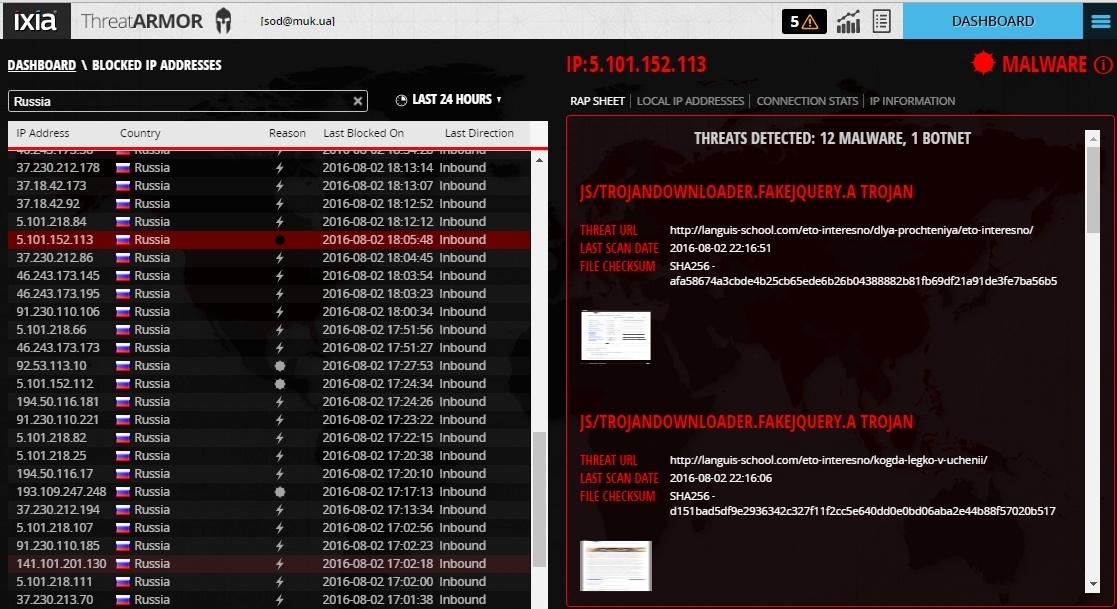

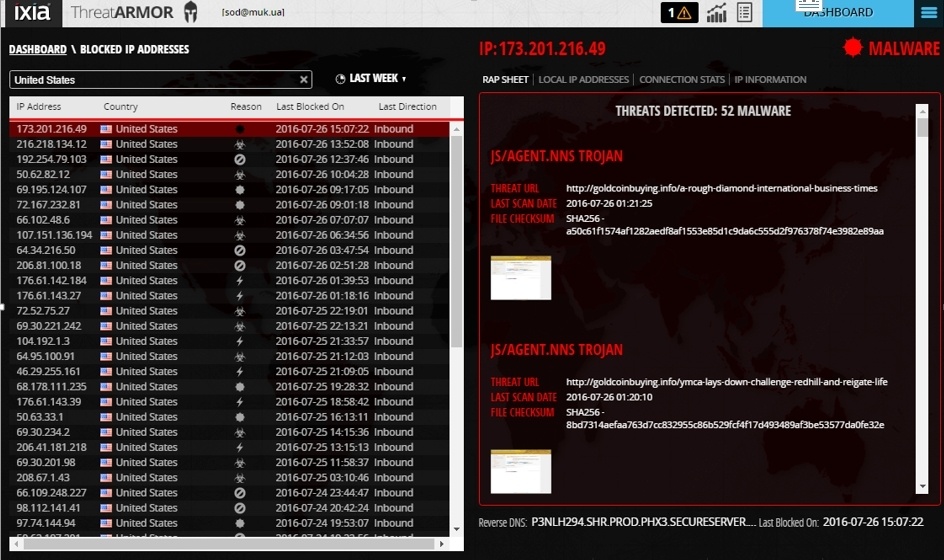

Если выбрать любую из стран, то из Dashboard можно перейти к более детальной информации по IP злоумышленников, сайтам с вредоносным кодом, фишинговым сайтам и т.д.

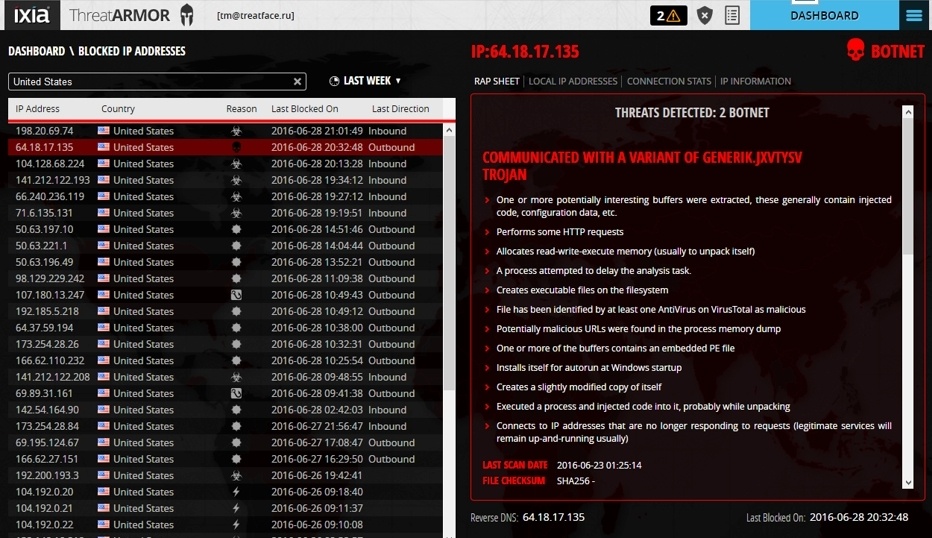

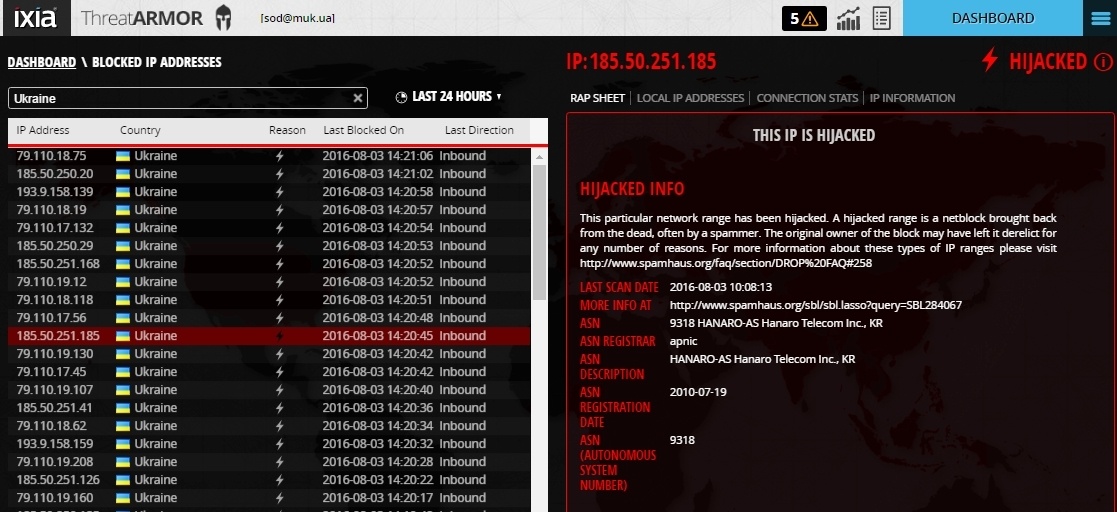

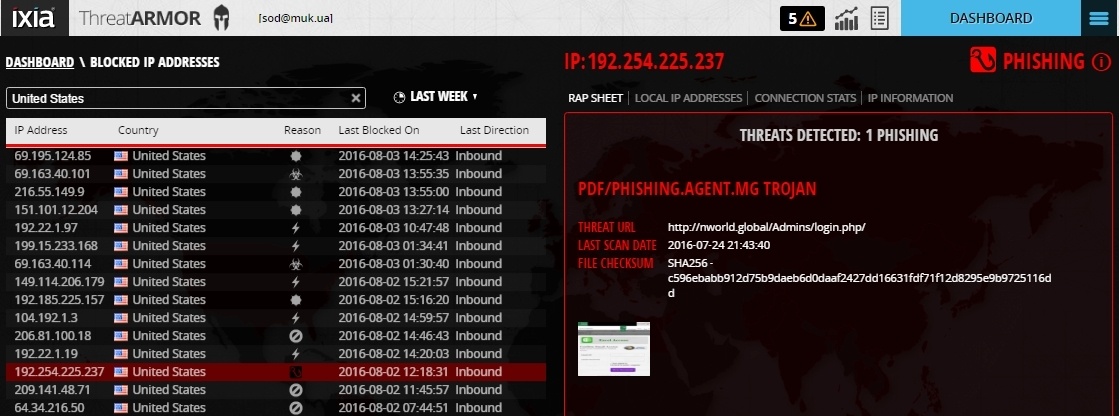

В левой части указаны все адреса – источники угроз ИБ, в правой– подробный Rap Sheet.

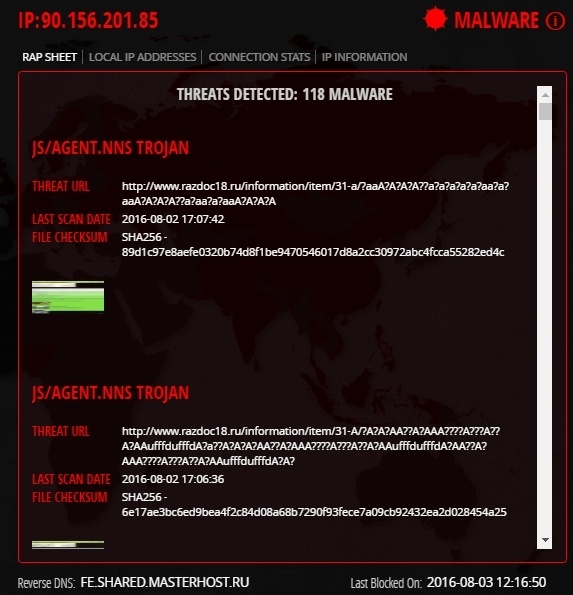

В нем можно увидеть подробную информацию об угрозах.

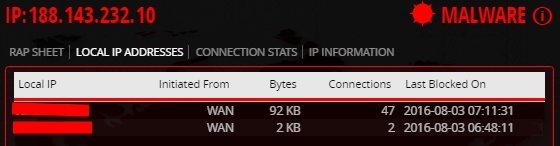

А также то, на какие локальные адреса были направлены эти атаки.

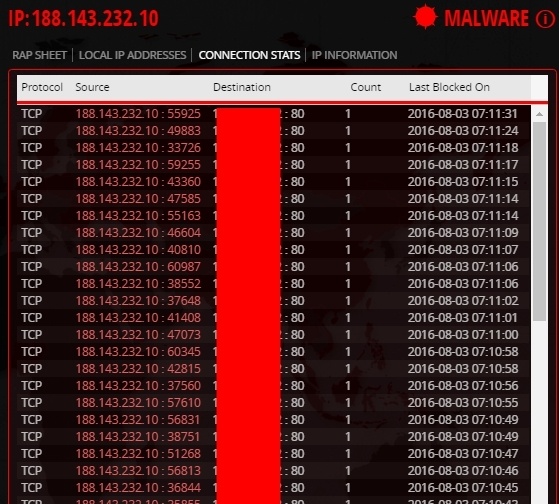

Статистику по соединениям.

И информацию о данном вредоносном IP.

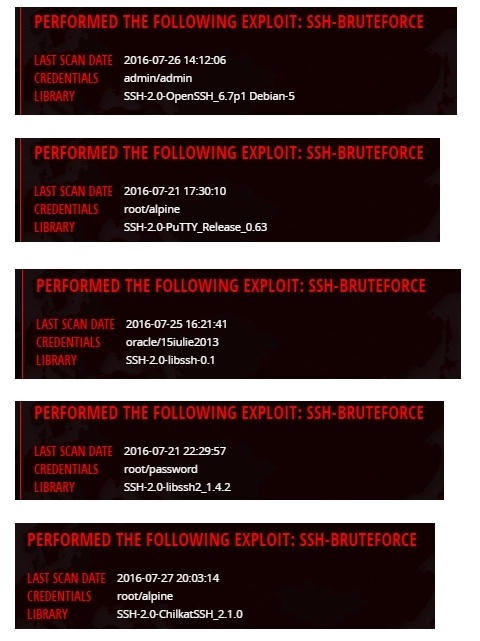

Если посмотреть варианты атак, то можно увидеть следующее.

Web Application Exploit.

Botnet с множеством угроз/действий.

Botnet с попыткой заражения вирусом.

Worm с его описанием.

Активная атака с попыткой перебора пароля, с описанием Credentials и использованного ПО.

Комбинированная атака с большим количеством атакующих элементов для внедрения.

Активная атака – ботнет посредством троянской программы.

Hijacked IP с пояснением — «Этот специфический диапазон сети был взломан. Похищенный диапазон сети является сетевым блоком, возвращенным из неиспользуемых сетевых блоков, часто это делают спамеры. Первоначальный владелец блока, возможно, оставил его блокированным по любой из причин. Для получения дополнительной информации об этих типах IP диапазонов сети, пожалуйста, посетите….».

Фишинг.

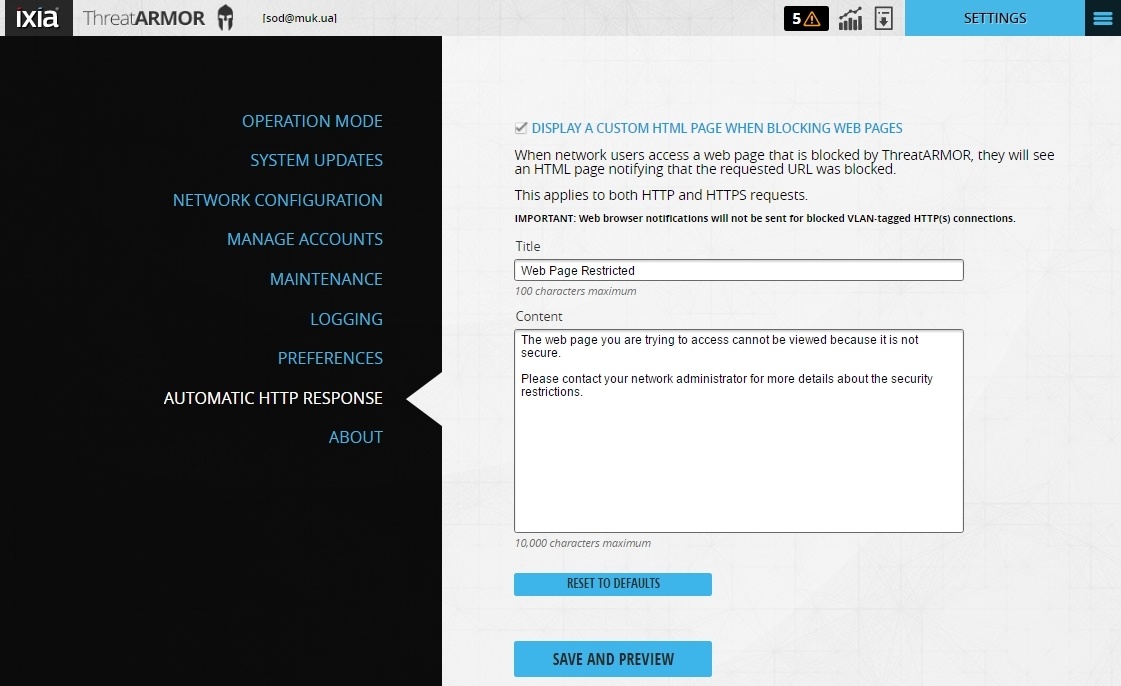

Есть возможность настройки экрана блокировки доступа пользователю, обратившемуся в браузере к ресурсу, который внесен в «запрещенный список» IP-адресов устройства IXIA ThreatARMOR, формируемый каждые 5 минут из ряда мировых баз данных списков запрещенных IP-адресов (т.е. скомпрометированных, украденных, принадлежащих взломанным ресурсам, спамерских и т.д.).

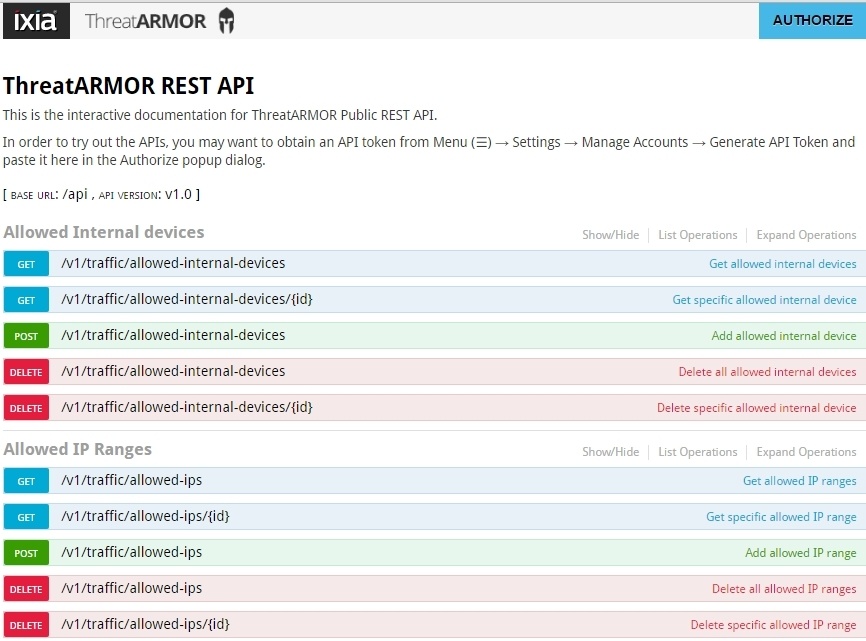

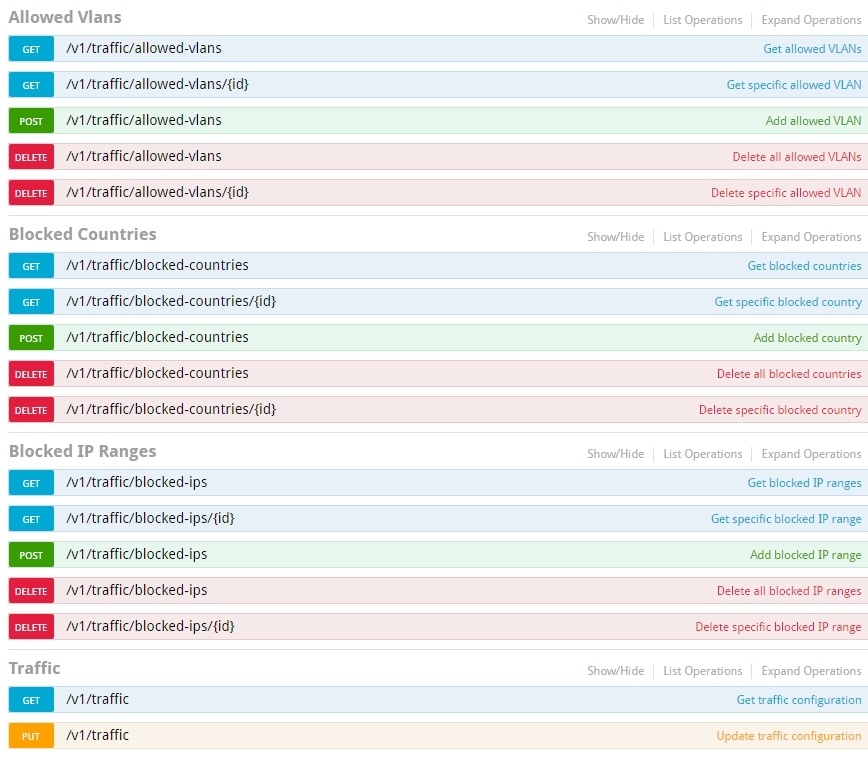

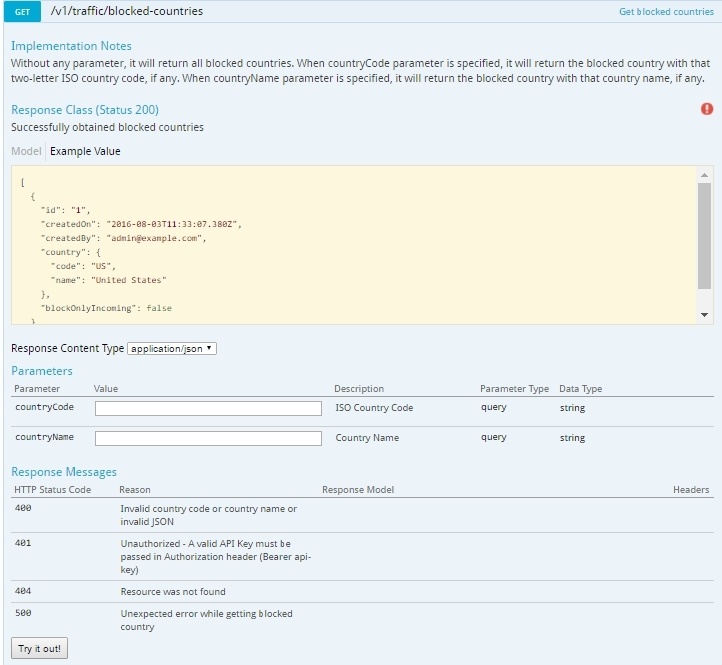

Возможность RESTful API

с подробным описанием каждого запроса и ответа.

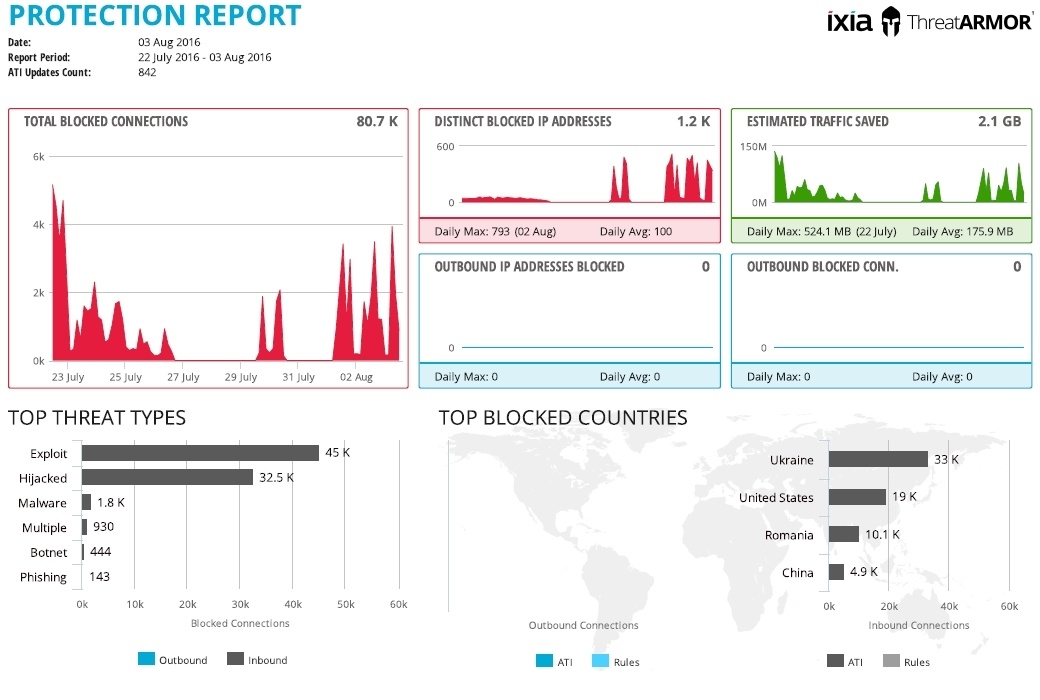

Есть возможность формировать еженедельный отчет.

В итоге мы имеем дополнительный уровень информационной безопасности, а также ряд преимуществ:

снижение затрат – снижение нагрузки на файрволы и IPS, что приводит к ненужности обновления уровней безопасности периметра;

экономия времени – нет потребности обновлять списки доступа при появлении новых «плохих» IP;

снижение алертов SIEM – экономия времени и средств;

снижение атак на сеть – блокировка известных атак и блокировка стран, с которыми нет коммуникаций.

Автор: МУК