Яндекс рассказал о защите DNS-запросов браузера и предложил вкючить DNSCrypt — эта технология теперь встроена в бета-версию Яндекс.Браузера. Яндекс защитил запросы к собственным DNS-серверам, но в дальнейшем намерен встроить в «Браузер» поддержку альтернативных DNS-служб.

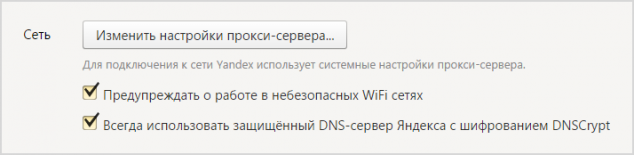

Примечание: без установки галочки в настройках Яндекс.Браузера «Всегда использовать защищённый DNS-сервер Яндекса с шифрованием DNSCrypt» запросы к защищённым DNS-серверам Яндекса из Яндекс.Браузера не будут защищены. В типичном случае запросы к любым DNS-серверам (например у провайдера, к Google DNS с настольного компьютера и т. д.) не защищены.

Суть решённой в Яндексе проблемы: для перехода на любой сайт в интернете веб-браузеры отсылают DNS-серверу (чаще — серверу провайдера) название сайта вида example.com, в ответ получают числовой IP-адрес сайта, переходят по нему и открывают веб-страничку. Злоумышленники могут подменять DNS-серверы, подменять IP-адреса, вмешиваться в передачу данных между браузером и DNS. В результате вредители смогут отправлять посетителей фишинговые сайты — внешне неотличимые копии настоящих, причём в адресной строке браузера будет верный адрес настоящего сайта.

18 января 2014 года «Хабрахабр» описал атаки на Qiwi (и другие сайты) подменой DNS сервера. Накануне, 17-о числа, платёжная система Qiwi спешно меняла пароли своим пользователям. В марте Qiwi рассказала, что даже краткий январский взлом обошёлся в 88 миллионов рублей. Злоумышленники не ломали интерфейсов самого Qiwi, вины платёжной системы в происходящем не было, преступники просто собирали логины-пароли на внешне идентичных оригиналу фишинговых сайтах.

Незащищённый DNS-трафик — одна из уязвимостей сети Tor, приводящая к деанонимизации пользователя. Незащищённые сообщения компьютером и DNS-сервером могут использоваться провайдерами для сбора статистики о посещаемых пользователями сайтах, например крамольных. В запущенных случаях провайдеры прерывают обращение браузера к сайтам собственной рекламой. В альтернативном и патологическом сценарии провайдеры (или чисто криминальные взломщики) подменяют любую интернет-рекламу собственной.

Провайдер-монополист Беларуси заменит всю интернет-рекламу на свою

DNSCrypt защищает сообщения между компьютером и DNS-сервером от прослушки и искажений. Популярные настольные браузеры встроенной поддержки DNSCrypt не имеют.

Примечание: технологией DNSCrypt можно воспользоваться на уровне операционной системы — это защитит все DNS-запросы с компьютера (или телефона), из любых браузеров, а не только из Яндекс.Браузера. К сожалению настройки DNSCrypt очевидны лишь продвинутым пользователям. Dnscrypt.org знает несколько десятков защищённых DNS-серверов, отличающихся друг от друга. Сервера разбросаны по миру — с территории России мгновенно откликаются службы, например, в ФРГ или в Дании, а австралийские окажутся слишком медленными. Некоторые сервисы поддерживаются энтузиастами на любительском уровне надёжности, другие принадлежат таким мощным поставщикам услуг, как OpenDNS (собственность Cisco). Некоторые сервисы работают по IPv4, другие по IPv6. Часть владельцев серверов заявляет, что не ведёт логов обращения к сайтам (Яндекс о том, что ему не интересна статистика обращений к сайтам не заявил). Часть сервисов отрабатывает любые запросы, вторая половина предварительно фильтрует сайты — например по умолчанию блокируются все веб-счётчики (Google Analytics, Яндекс.Метрика, Liveinternet.ru и малоизвестные) плюс ресурсы с вирусами, порнографией или погромами (последнее умеет фильтровать и обычная, незащищённая по DNSCrypt версия Яндекс.DNS).