Вместо предисловия

Эта статья посвящена таким совсем «нетехническими» вещам как простота и удобство управления. Речь пойдёт не об эргономике и различных особенностях интерфейса, а именно о комплексном подходе.

Что даёт упрощение системы управления?

Если спросить об этом, например, обычного администратора, можно услышать такие ответы:

«Ну-у, удобнее работать станет…»

«Лишний раз бегать в серверную не придётся или дежурным писать, звонить...».

«А по мне лишь бы хоть как-то работало, админ спит — трафик идёт» …

На самом деле ответ на этот вопрос довольно прост — чем проще система в управлении, тем больше времени и денег можно сэкономить.

Можно бы сказать, что это справедливо только для новичков. И как только ИТ-специалист получает статус сетевого гуру, он мгновенно начинает решать сетевые вопросы «одной левой» и неудобное управление компенсируется знаниями и опытом.

Но это не так.

Дело в том, что большую часть от всего объёма операций по настройке и поддержанию работы сети любой сложности занимают рутинные операции. И чем сложнее сеть, тем выше требуется квалификация сетевого администратора. И значит — тем больше денег теряет организация на рутинных операциях.

В то же время у менее опытных специалистов каждая операция по управлению системой занимает ещё больше времени.

Получается парадокс — какая бы ни была квалификация у сетевого администратора, всё равно не получится избежать денежных потерь из-за неэффективной системы управления сетевой инфраструктурой.

Можно для каждого конкретного случая говорить, что вот здесь потеряли больше, вот здесь — меньше, но в целом пока ещё никому не удалось избежать подобных затрат.

Куда уходит время?

До сих пор мы говорили только общие слова: неэффективно, непросто, неудобно…

Но что на самом деле представляет собой эффективная система?

Все дело в дизайне? Дизайн, конечно, важен, но дело в том, что все люди разные. И многие дизайнерские решения, созданные для одних людей, категорически не подходят другим. Именно поэтому до сих пор существуют различные сторонние приложения для управления тем или иным оборудованием и ПО.

Что такое рутина? Это когда приходится делать кучу мелких повторяющихся операций. Или наоборот, выполнять некий набор из множества различных действий, связь между которыми, порой, кажется не совсем очевидной.

Один из ключевых моментов состоит в наличии или отсутствии комплексного подхода. Если можно выработать некие общие шаблоны и на их основании создать соответствующие инструменты, облегчающие управление — это уже большое подспорье.

Рутина — это когда каждое устройство приходится настраивать отдельно и только в редких случаях удаётся применить какие-либо заготовки вроде шаблонов конфигурационных файлов.

Другое дело, если сетевой администратор может заранее сформировать и впоследствии применить какие-либо шаблоны, политики, групповые настройки.

Проще говоря, хорошо, когда не нужно тратить своё время на постоянное конфигурирование всего и вся. И, соответственно, постоянное документирование.

Для этого приходится самостоятельно строить некую единую сетевую инфраструктуру, часто с применением разработок от сторонних фирм и только потом удаётся воспользоваться результатами своего нелегкого труда.

И что опять возвращаемся к тому откуда пришли? К затратам, теперь уже на строительство системы?

Было бы гораздо лучше всего, если вместе с сетевым оборудованием сразу, «из коробки», начнёт работать система единого управления.

Такая возможность уже есть.

Zyxel Nebula как символ простоты управления

Как уже было сказано выше, когда всё сетевое оборудование чудесным образом подключено к единому узлу управления, работать с ним гораздо проще.

Возьмём, к примеру, такую простую задачу как настройка VPN.

Если строить подобную систему на сетевых шлюзах, управляемых традиционным методом, то придётся затратить массу времени и сил.

Разберём ситуацию, когда строится канал IPsec между двумя аппаратными шлюзами ZyWALL USG 50 и ZyWALL USG 100.

Примечание. Данное описание приводится в первую очередь, чтобы показать особенности пошаговой настройки двух сетевых шлюзов традиционным способом. Вне зависимости от того, будете ли вы использовать web-интерфейс или интерфейс командной строки, всё равно придётся выполнить все эти шаги по настройке.

На ZyWALL USG 50 необходимо проделать следующие шаги:

- В меню Network — Interface — Ethernet установить на интерфейсе wan1 статический IP-адрес.

- В меню Object — Address создать объект, в котором будет указана удаленная подсеть.

- Для создания IPSec-туннеля нужно зайти в меню VPN — IPSec VPN — VPN Gateway и создать новое правило с указанием IP-адреса удаленного VPN-шлюза.

- В поле My Address — Interface указать интерфейс wan1, а в поле Peer Gateway Address — Static Address указать IP-адрес шлюза, с которым ZyWALL USG 50 будет устанавливать VPN-туннель. А в поле Pre-Shared Key — предварительно согласованный ключ, который должен совпадать на обеих сторонах туннеля.

- После проведения настроек VPN Gateway нужно перейти в меню VPN — IPSec VPN — VPN Connection для дальнейшей настройки VPN-подключения.

- В разделе Application Scenario необходимо выбрать значение Site-to-site, а в поле VPN Gateway — предустановленное правило.

- В поле Local policy следует указать локальную подсеть, а в поле Remote policy — удаленную подсеть

- Далее из меню Network — Zone необходимо отредактировать зону IPSec_VPN, членом которой будет являться созданное ранее VPN-подключение.

- После из меню Network — Firewall нужно создать правило межсетевого экрана для прохождения сетевого трафика из туннеля VPN в локальную подсеть. Далее следует указать направление, регулирующее трафик по отношению к зоне IPSec_VPN, куда входит созданный туннель IPSec.

Примечание. Firewall на аппаратном шлюзе ZyWALL USG 100 настраивается аналогичным образом.

Это ещё не всё. Переходим к настройке ZyWALL USG 100

- В меню Network — Interface — Ethernet следует установить на интерфейсе wan1 статический IP-адрес.

- В меню Object — Address нужно создать объект, в котором будет указана удаленная подсеть.

- Для создания IPSec-туннеля в меню VPN — IPSec VPN — VPN Gateway необходимо создать новое правило с указанием IP-адреса удаленного VPN-шлюза.

- В поле My Address — Interface требуется указать интерфейс wan1, а в поле Peer Gateway Address — Static Address укажите IP-адрес шлюза, с которым ZyWALL USG 100 будет устанавливать VPN-туннель. В поле Pre-Shared Key — прописать предварительно согласованный ключ, который должен совпадать на обеих сторонах туннеля.

- После настройки VPN Gateway понадобится перейти в меню VPN — IPSec VPN — VPN Connection для дальнейшей настройки VPN-подключения.

- В разделе Application Scenario необходимо выбрать значение Site-to-site и в поле VPN Gateway выберите предустановленное правило.

- В поле Local policy требуется указать локальную подсеть, а в поле Remote policy — удаленную подсеть.

- Далее необходимо настроить межсетевой экран на ZyWALL USG 100. Он настраивается также, как и на ZyWALL USG 50.

Вот, наконец и создано VPN-подключение.

Как я уже говорил выше, целью этого краткого описания была демонстрация множества настроек на оборудовании с традиционным управлением. Полное описание со всеми деталями можно прочитать здесь.

Разумеется, у различных вендоров те или иные шаги могут отличаться. Но в целом смысл сохраняется — сначала выполняем пошаговую настройку на одном узле, потом втором. Если сделали ошибку или что-то не учли — проверяем и перепроверяем всё с первого шага.

Если в компании развитая сетевая инфраструктура — при таком методе управления сетевому администратору скучать не придётся.

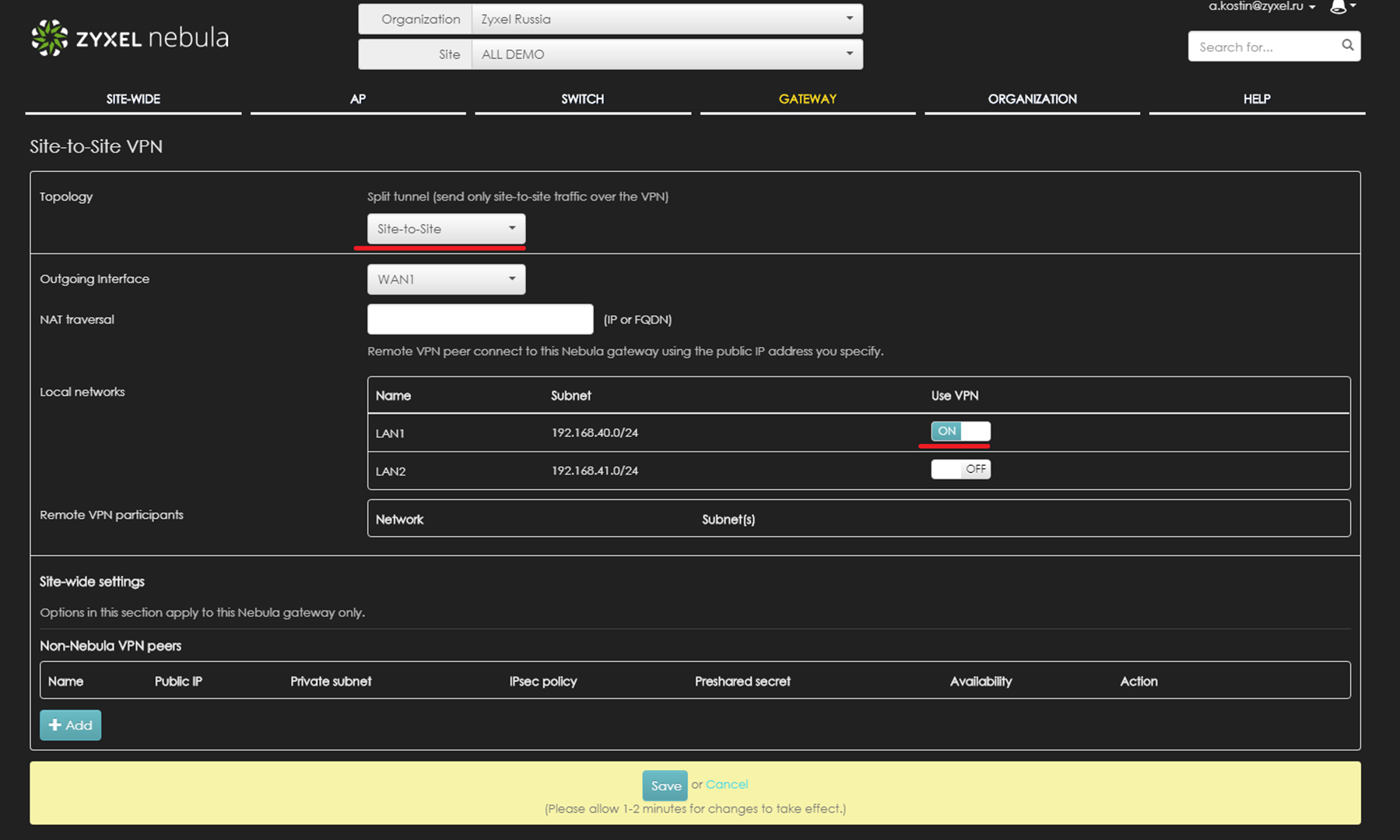

А в Zyxel Nebula на устройствах достаточно включить VPN и указать подсеть, как показано на рисунке 1. И как любят говорить обычные пользователи: «Оно всё само заработает».

Рисунок 1. Настройка VPN в Zyxel Nebula

Политики и общие настройки

Как правило, в каждой инфраструктурной единице — ИТ-инфраструктуре, находящейся за периметром сети, используются общие настройки.

При отсутствии каких-либо средств автоматизации администратору приходится подключаться к каждому устройству и там править настройки вручную.

Но даже если использовать заранее созданные заготовки — процесс настройки может занять много времени. Загрузить заранее подготовленный конфигурационный файл на каждое устройство — это уже в принципе серьезная работа. Не говоря уже о процессе подготовки такого файла

В Zyxel Nebula данный процесс решается гораздо проще.

Все настройки распространяются сразу на все устройства, принадлежащие одной площадке.

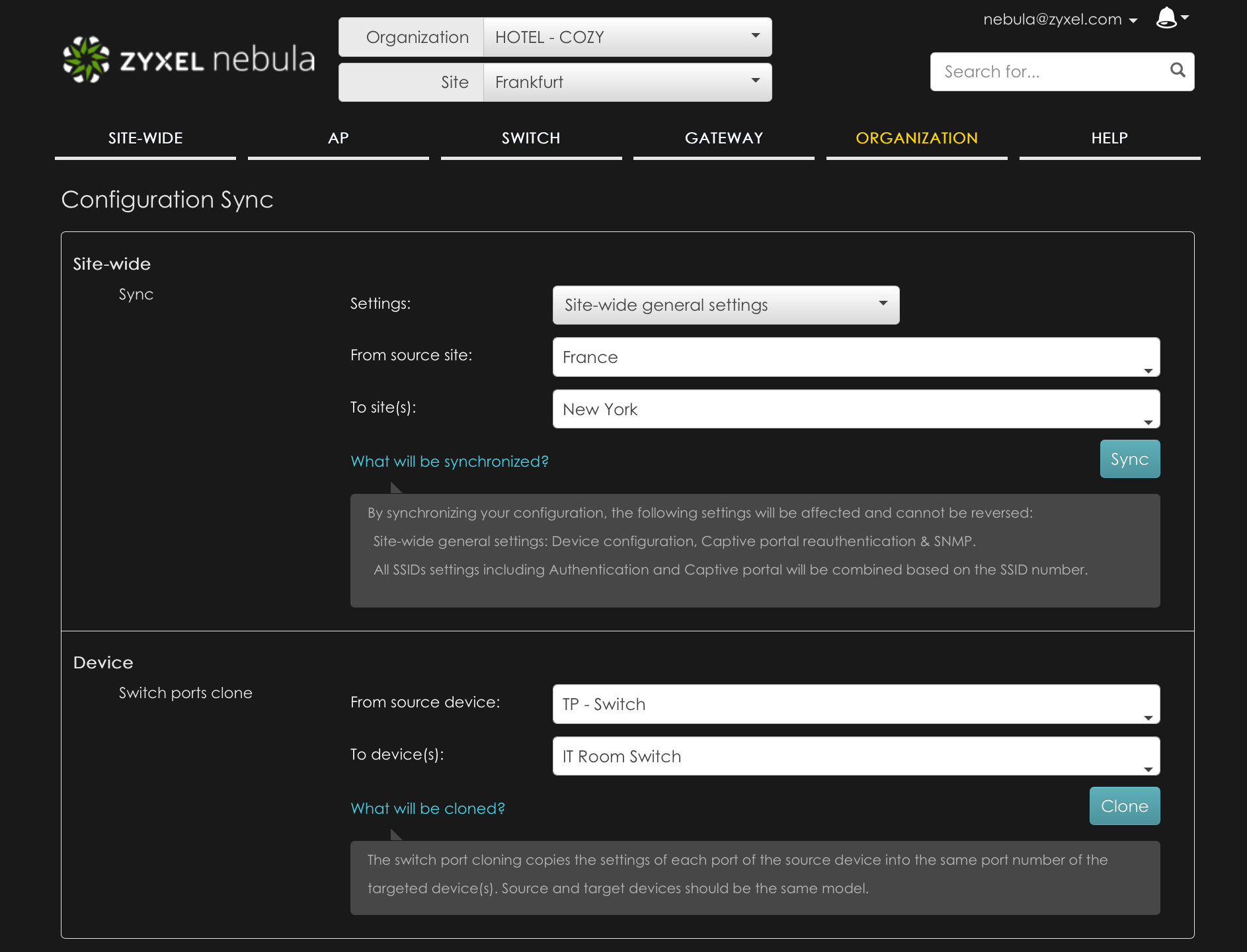

А если нужно передать настройки из одной организации (Organization) в другую, то для этого используется меню Organization — Configuration Sync. Там можно выбрать какие настройки передать и на какие организации или устройства. И возможности для передачи настроек будут постепенно увеличиваться вместе с развитием Zyxel Nebula.

Рисунок 2. Раздел Configuration Sync Zyxel Nebula

О бухгалтерском и любом другом учёте

Ну и в заключении хотелось бы напомнить про такую замечательную обязанность ИТ-персонала как инвентаризация и учёт оборудования.

Разумеется, согласно логике и должностным инструкциям этим должна заниматься бухгалтерия. Но в России редко, когда бухгалтер в состоянии выполнить нормальный учёт оборудования не привлекая ИТ-департамент.

Мало того, что пишет бухгалтерия в своей 1С, далеко не всегда имеет какой-либо технический смысл. С тем же успехом можно записать все коммутаторы, маршрутизаторы и т. д. как «пункт 1», «пункт 2», «пункт 3» лишь бы суммы были указан верно с учётом амортизации.

Часто бывает, когда айтишники ведут свою внутреннюю «бухгалтерию», чтобы понять, какое оборудование где находится, за кем числится и куда перемещается.

И здесь Zyxel Nebula также может оказать неоценимую услугу.

Во-первых, сетевые устройства уже заведены в единую базу данных.

Во-вторых, они уже закреплены за тем или иным филиалом.

В-третьих, можно сразу легко и просто получить такую информацию, как серийный номер, дата начала эксплуатации, и даже посмотреть на карте Google, где оно сейчас находится.

Эта информация появляется в базе данных Zyxel Nebula автоматически, её нет нужды вносить вручную, как, например, в системе учёта.

Не менее интересно выглядит процесс учета логинов и паролей

Любой самый квалифицированный специалист является обычным человеком. Который может заболеть, влюбиться, решить всё бросить и рвануть на край света или же просто забыть пароль.

Поэтому так или иначе система учёта паролей присутствует в каждой организации. Другое дело, что организована она может быть по-разному.

Например, ИТ-директор может все пароли записывать в своём блокноте. Вроде бы удобно и носитель энергонезависимый и хранится у ответственного лица. Но сообщать при каждой смене реквизитов доступа новый пароль любимому начальнику, особенно во время ночных работ бывает не всегда удобно. А потом это всё забывается. Опять же будить своего шефа среди ночи, чтобы тот подсказал пароль — конечно, можно, но это как-то совсем не по-человечески.

Бывает и другой вариант — когда ИТ-директор теряет заветный блокнот и… лучше об этом совсем не думать.

Ещё есть вариант использовать всевозможные программы для учёта паролей. С шифрованием и другими замечательными вещами.

Но тут рано или поздно возникает ситуация, описанная в одном из законов Мэрфи: «Ключ от срочной медицинской комнаты, хранится в срочной медицинской комнате». То есть, чтобы получить доступ к программе хранения паролей, нужно знать пароль, а то и не один, например, пароль для доступа на рабочую станцию, пароль для доступа к сетевому ресурсу, пароль для открытия самой программы…

С Zyxel Nebula это решается очень просто. Собственник регистрирует инфраструктуру на себя и добавляет к управлению админа.

Для администратора доступ к устройствам выполняется в соответствии с предоставленными правами. Ему достаточно просто зайти в облако.

Если администратор потерял пароль — сменить не проблема. Если администратор ушел – собственник его удаляет и добавляет нового.

Заключение

Подводя итоги, я хочу обратить внимание на простую арифметику. Посмотрите, какой объем текста занимает описание традиционных решений и сколько — управление при помощи Zyxel Nebula.

Эти простые цифры говорят сами за себя.

Источники

[1] Страница на сайте официальном Zyxel, посвящённая Nebula.

[2] А. Лахтин. Пример создания простого VPN-туннеля IPSec между двумя аппаратными шлюзами серии ZyWALL USG. Статья в базе знаний.

[3] Сверхновое облако Zyxel Nebula — экономичный путь к безопасности.?

[4] Zyxel Nebula и рост компании.

[5] Не боимся «облаков».

Автор: Zyxel_Russia