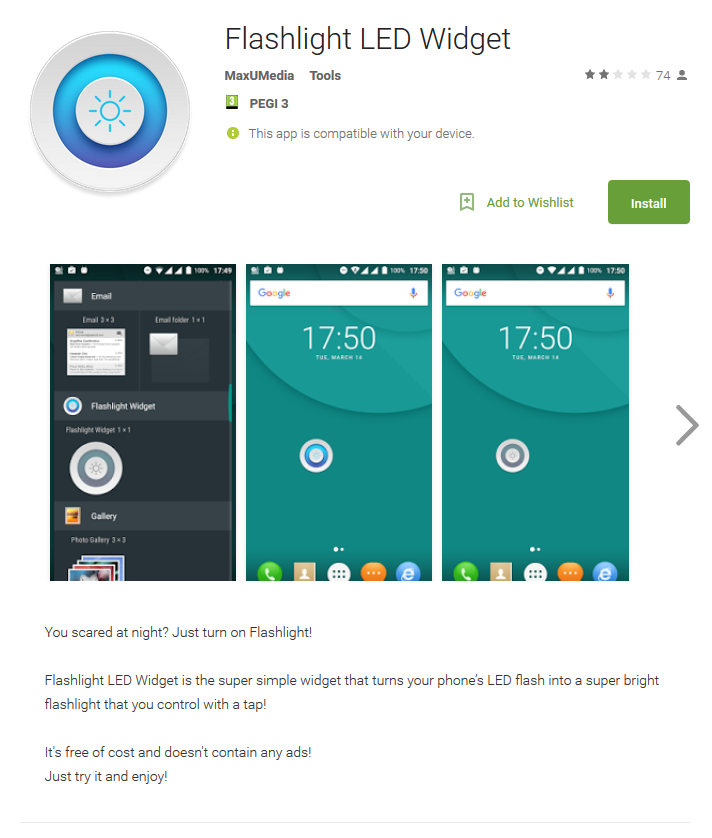

Никогда не было и вот опять. На Google Play обнаружили приложение с «незадокументированными возможностями» — фонарик Flashlight LED Widget, скрывающий функции мобильного банкера. Приложение появилось 30 марта и до удаления 10 апреля было загружено до пяти тысяч раз.

В отличие от других вредоносных программ с постоянным набором целевых приложений, этот троян меняет цели динамически, в зависимости от софта, установленного на зараженном устройстве.

Как это работает?

После установки и запуска приложение запрашивает права администратора устройства и разрешение демонстрировать экран поверх других приложений (актуально для Android 6.0 и выше).

Далее троян обращается к удаленному С&С-серверу и отправляет информацию об устройстве и список установленных приложений, а также фото владельца, сделанное фронтальной камерой.

Если зараженное устройство находится в России, Украине или Беларуси, управляющий сервер деактивирует троян – похоже, что атакующие таким образом пытаются избежать уголовного преследования в своей стране.

Получив список установленных приложений, C&C-сервер имитирует соответствующую активность и направляет на устройство вредоносный HTML-код. Этот код исполняется WebView, когда жертва запускает целевое приложение. Поддельный экран скрывает легитимную активность и запрашивает данные банковской карты или логины/пароли. Учетные данные, введенные в поддельную форму, отправляются в незашифрованном виде на C&C-сервер.

Перечислить целевые приложения затруднительно – HTML-код, полученный с удаленного сервера, зависит от того, какие приложения установлены на устройстве. В ходе исследования мы наблюдали перехват паролей Commbank, NAB и Westpac Mobile Banking, а также Facebook, Instagram и Google Play.

Функция блокировки устройства, скорее всего, используется на этапе вывода средств со скомпрометированных счетов. Атакующие могут удаленно заблокировать устройство с помощью поддельного экрана обновления – он скроет вредоносную активность и помешает жертве вмешаться в процесс.

Для связи с управляющим сервером троян использует Firebase Cloud Messages (FCM). Это первая вредоносная программа для Android, исследованная нами, которая использует этот канал коммуникаций.

Мы выяснили, что данный троян представляет собой модифицированный вариант Android/Charger, впервые обнаруженного Check Point в январе 2017 года. Но в отличие от первой версии, которая использовалась преимущественно в качестве вымогателя (блокировка устройства – требование выкупа), в нашем случае атакующие переключились на кражу банковских данных – сравнительно редкая для платформы Android эволюция.

Из-за использования фишинговых окон и функции блокировки, Android/Charger.B напоминает мобильный банкер, который мы анализировали в феврале. Однако новая находка более опасна – в этом трояне нет жестко закодированного списка целей, атаковать можно практически любое приложение. Это открывает почти неограниченные возможности для будущего использования малвари.

Как удалить?

Поиск вредоносного приложения: Настройки – Менеджер приложений/Приложения – Flashlight Widget.

Обнаружить приложение легко, удалить – сложнее. Троян не позволяет жертве отключить права администратора, закрывая экран всплывающим окном. В этом случае устройство нужно перезапустить в безопасном режиме, можно действовать в соответствии с нашей видеоинструкцией.

Антивирусные продукты ESET NOD32 детектируют малварь как Trojan.Android/Charger.B.

Образец:

Android/Charger.B

com.flashscary.widget

CA04233F2D896A59B718E19B13E3510017420A6D

За новый отчет спасибо вирусному эксперту Лукашу Стефанко.

Автор: ESET NOD32