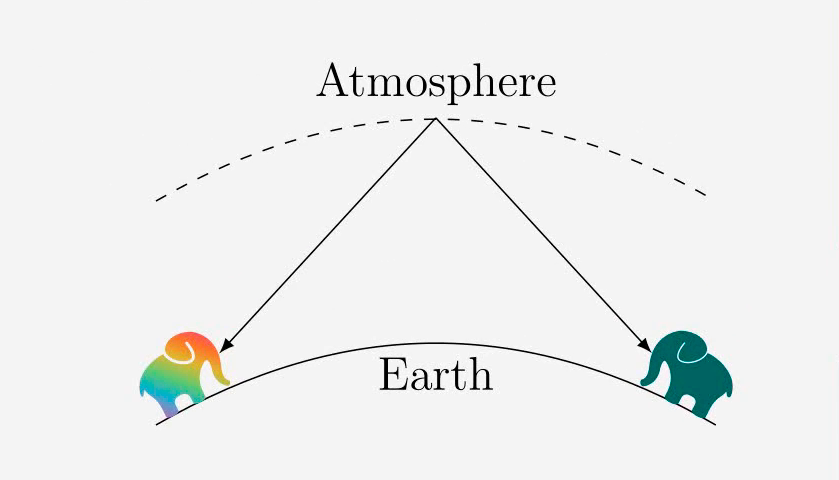

Высокочастотное радио (ВЧ) на коротких волнах в диапазоне от 3 до 30 МГц (длина волны от 100 до 10 м, соответственно) применяется армией, агентствами по чрезвычайным ситуациям, промышленными предприятиями и другими, кому необходима высоконадёжная связь на больших расстояниях без какой-либо внешней инфраструктуры. На этих частотах радиосигналы отражаются от электрически заряжённых частиц в верхних слоях атмосферы.

В современных условиях такая радиосвязь обычно шифруется. Однако в некоторых системах применяются нестандартные (проприетарные) алгоритмы шифрования, что исторически известно как не самый надёжный вариант. На последней хакерской конференции 38th Chaos Communication Congress (38C3) в Гамбурге представлен доклад с описанием фатальных недостатков в алгоритме шифрования HALFLOOP-24, который используется военными США и НАТО.

Радиостанции НАТО связываются напрямую друг с другом благодаря протоколу автоматического установления связи (Automatic Link Establishment, ALE). В двух словах, радиостанция с поддержкой ALE устанавливает связь с другой радиостанцией, выбирая подходящую частоту в соответствии с моделью распространения, а затем передавая кадр вызова. Если частота подходящая, другая радиостанция принимает кадр, и две радиостанции выполняют рукопожатие для установления соединения.

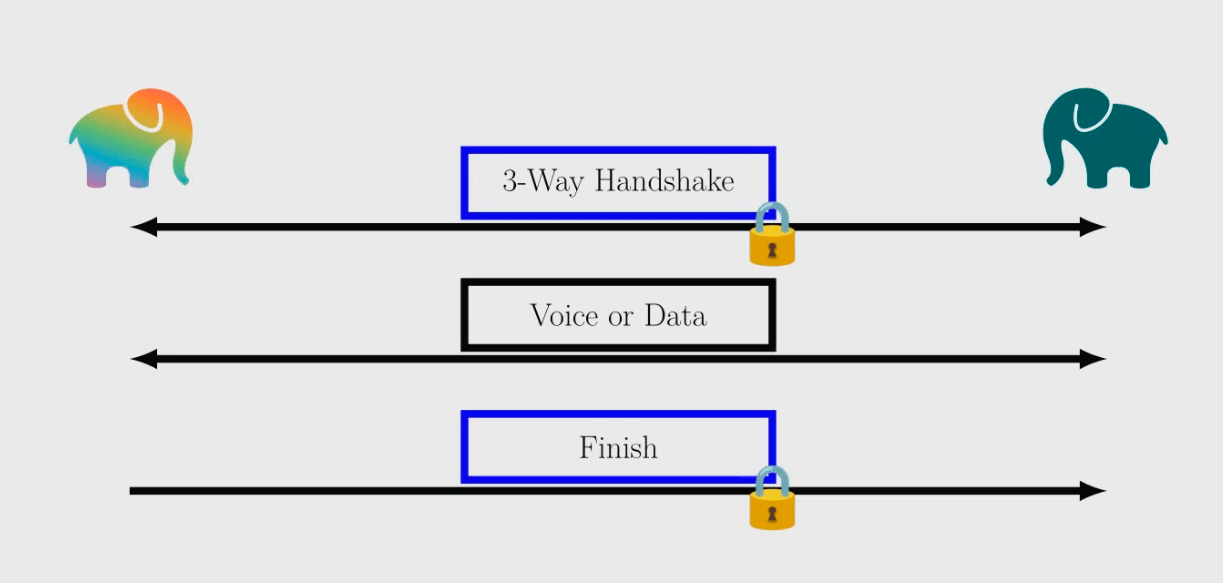

Шифрование этих кадров ALE известно как защита соединения. В первую очередь оно предназначено для защиты неавторизованных пользователей от установления связи с радиостанциями в сети или вмешательства в установленные связи. Кроме того, шифрование кадров ALE защищает сеть от некоторых видов анализа трафика, то есть анализа оперативных данных, таких как структура сети, частоты, позывные и расписания.

Первый стандарт ALE не определял шифр, но указывал, как интегрировать потоковый шифр с ALE. В более поздних стандартах появился шифр Lattice/SoDark с 56-битным ключом, который теперь рекомендуется по возможности заменять на HALFLOOP.

Шифры SoDark/HALFLOOP применяются для шифрования сообщений рукопожатия при установке защищённого соединения:

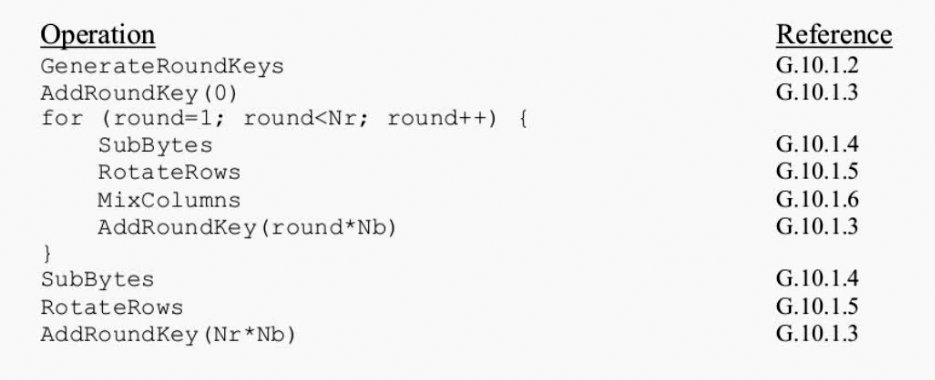

Шифрование блока HALFLOOP представляет следующую последовательность шагов, каждый из которых описан в соответствующем нормативном документе:

HALFLOOP с 2017 года прописан в американском стандарте MIL-STD-188-14D, который по сути является уменьшенной версией Advanced Encryption Standard (AES), самого популярного алгоритма шифрования на сегодняшний день.

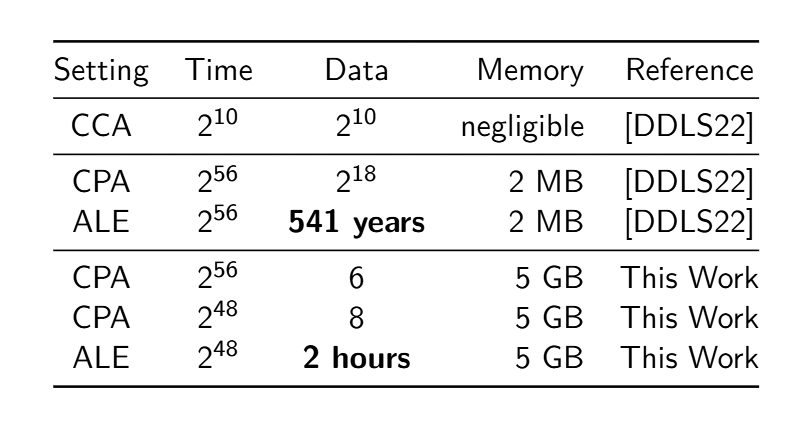

«Сокращение» стандарта позволило реализовать ряд преимуществ, но привело к появлению фатального недостатка в защите, который уменьшает время эффективной атаки на ALE до двух часов:

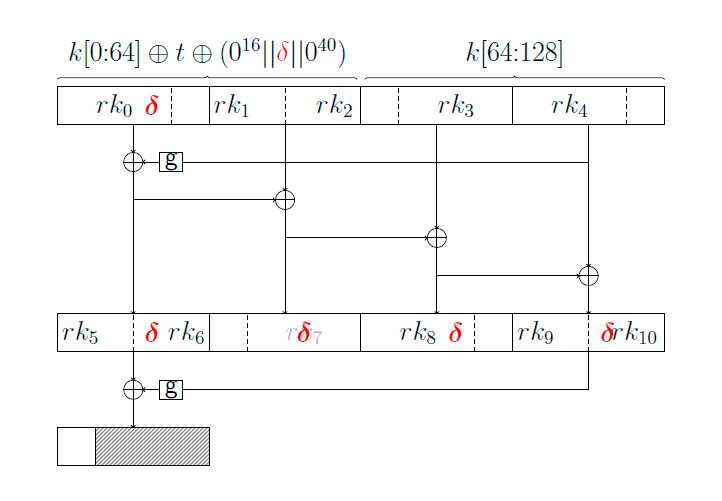

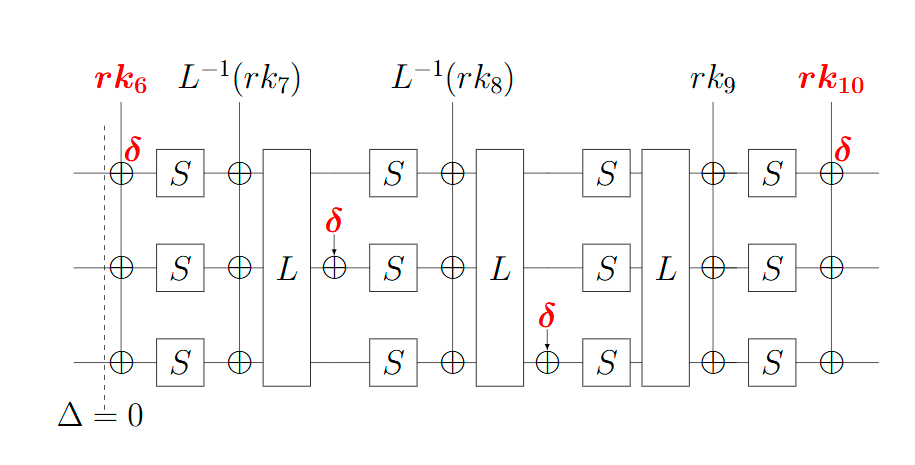

Если вкратце, то с помощью дифференциального криптоанализа злоумышленник может пропустить значительные части процесса шифрования. Вот фрагмент схемы, наиболее затронутой указанным процессом:

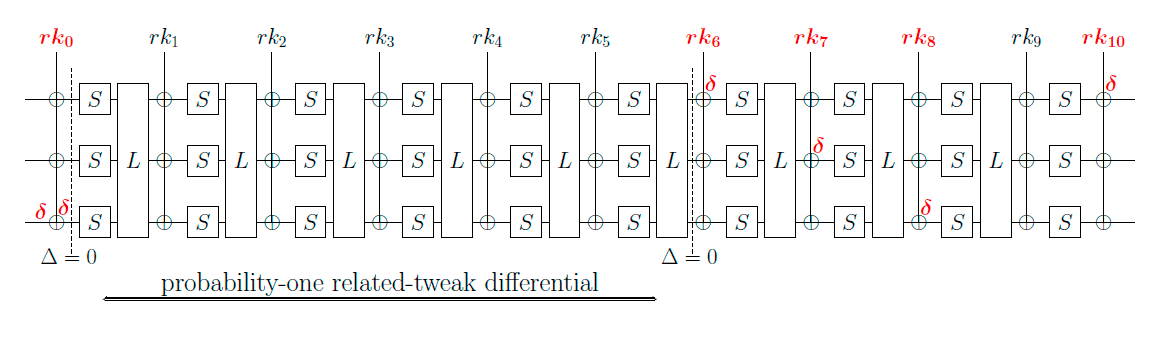

На общей схеме компрометация шифра выглядит следующим образом (там затронут ещё первый раунд):

Уменьшение объёма вычислений позволяет извлечь используемый секретный ключ и, следовательно, нарушить конфиденциальность сообщений рукопожатия ALE.

Презентацию доклада с описанием уязвимости 38C3 можно посмотреть на сайте 38C3 (видео).

Как указал автор доклада Лукас Стеннес (Lukas Stennes), аспирант с кафедры симметричной криптографии в Рурском университете Бохума, атаки впервые описаны в исследовательских работах «Взлом HALFLOOP-24» (2022 г) и «Криптоанализ блочных шифров HALFLOOP» (2023). Начало им положила презентация «Криптоанализ шифра SoDark», предшественника HALFLOOP. То есть описанные уязвимости известны с 2022-го года.

Таким образом, в очередной раз проприетарные методы шифрования показывают свою слабость по сравнению с общепринятыми. Писать собственную криптографию — это плохо. Даже в армейских технологиях находят фатальные уязвимости, если эти технологии отличаются от стандартных.

Автор: GlobalSign_admin