Пример простейшей распределенной опорной сети

Вводные

Доброго времени суток сообществу и как говорится «с почином»:)

В силу разного рода причин решил, так сказать, обобщить накопленное за годы ну и поделиться с этим самым сообществом

Формат: High Level Network/Security Design (исключительно для профессионалов)

Рассчитываю на критику ну и мало ли кому пригодится.

Штош, выдохнув, приступаем!

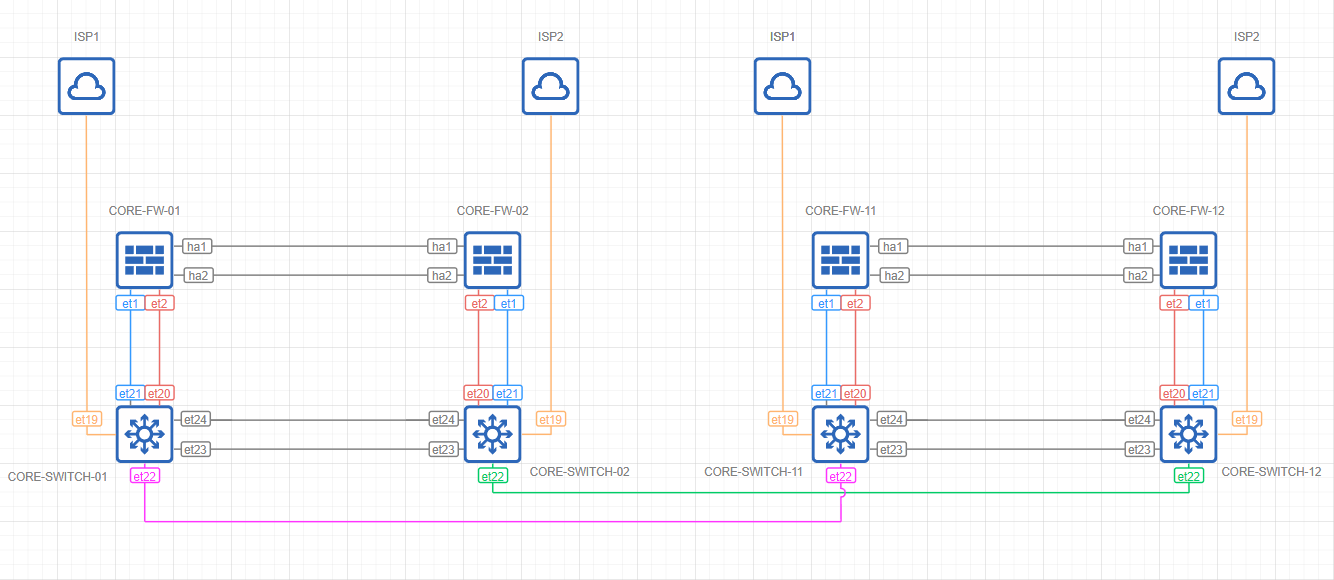

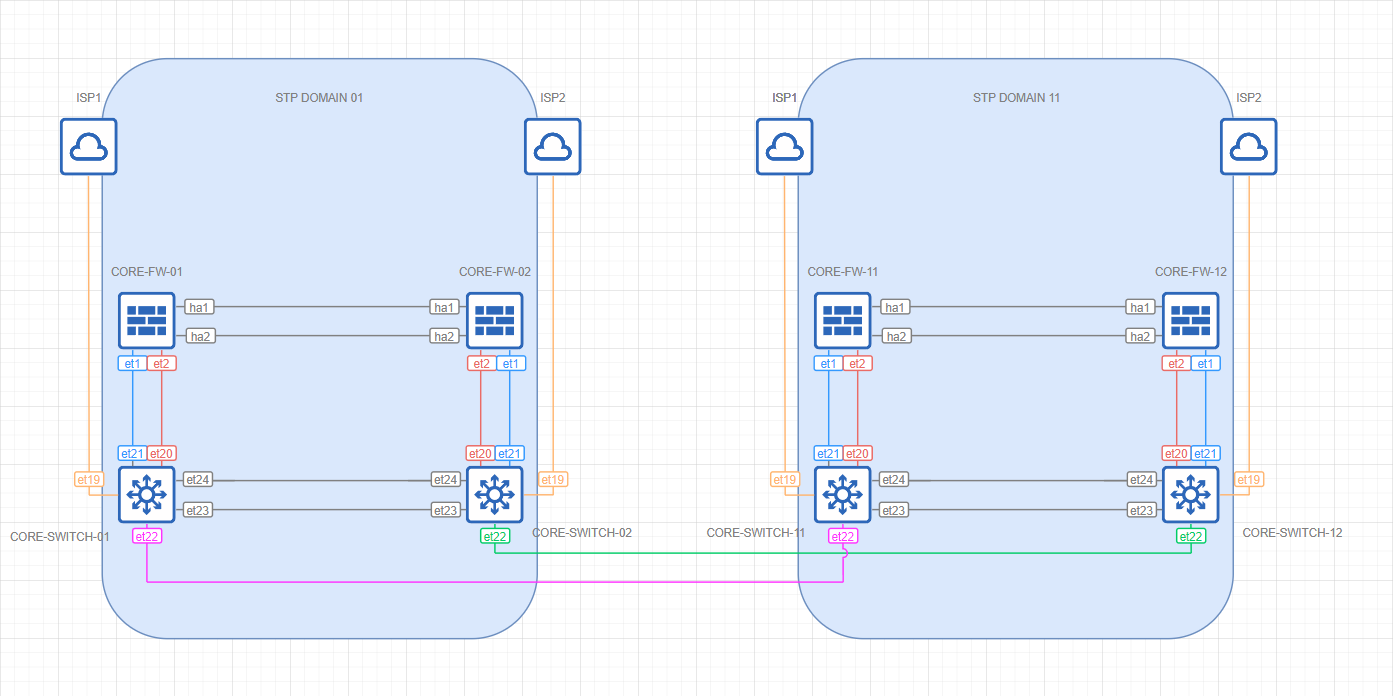

Layer 1 ядро

Топология

Комментарии

-

Ядро строится на базе двух пар MLAG коммутаторов с поддержкой L3 маршрутизации

-

Периметр сети (ровно как и зонирование) осуществляется при помощи двух кластеров NGFW

-

Опорная сеть представляет собой физическое кольцо с двумя IP каналами от двух независимых операторов связи

-

Внешняя связность обеспечивается при помощи 4х IP каналов от двух независимых операторов связи (по два на каждый ЦОД)

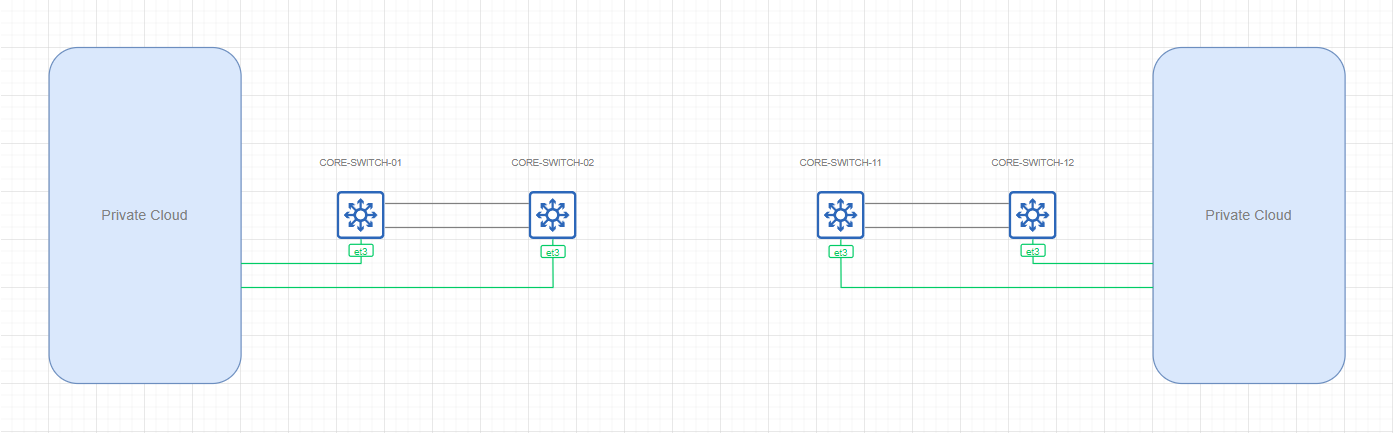

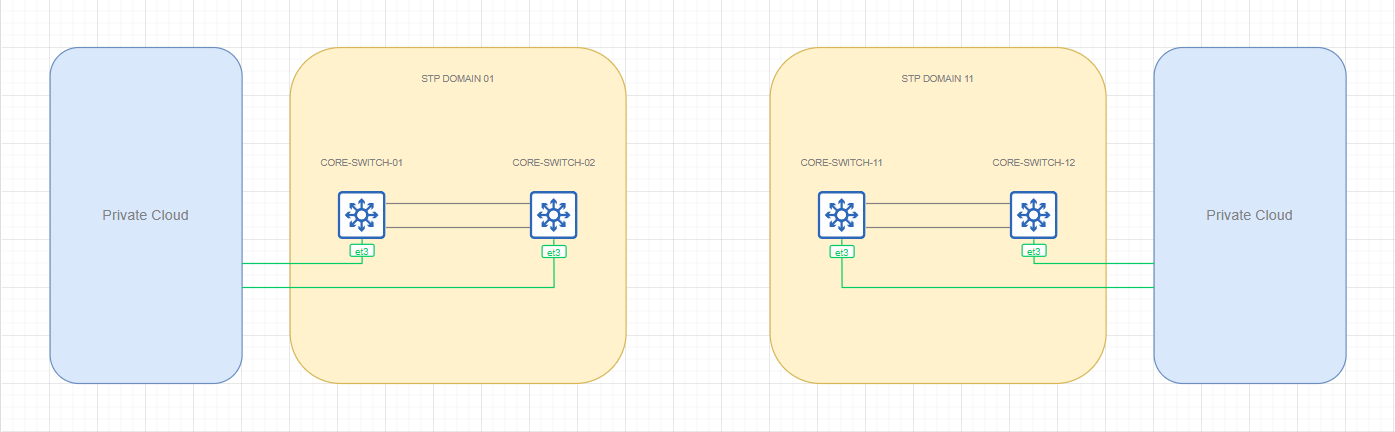

Layer 1 инфраструктура

Топология

Комментарии

-

Инфраструктурные каналы строятся на базе двух независимых облачных операторов

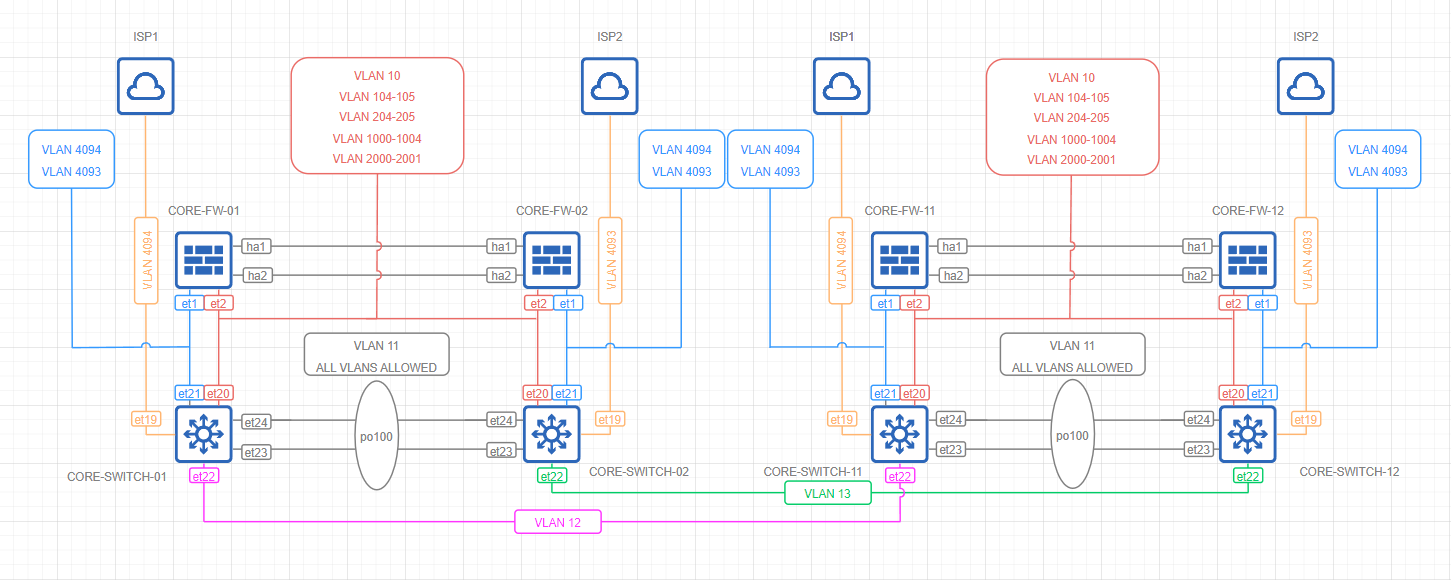

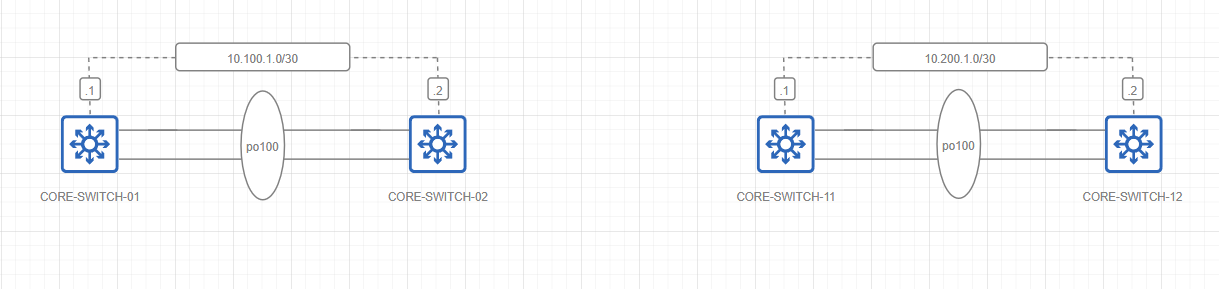

Layer 2 ядро

Топология

Комментарии

-

Избыточность ядра сети достигается средствами агрегации на базе LACP

-

Все интерфейсы работают в режиме 802.1Q транков

-

L2 QoS обеспечивает гарантированую доставку Control Plane протоколов

-

Неиспользуемые порты логически выключены и переведены в изолированный VLAN

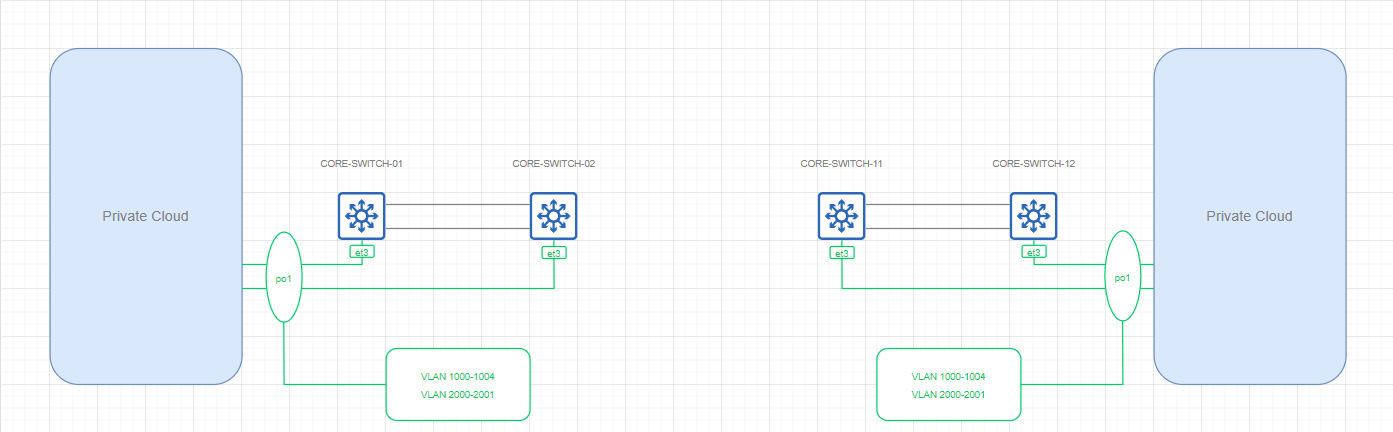

Layer 2 инфраструктура

Топология

Комментарии

-

Отказоустойчивость достигается средствами агрегации на базе LACP

STP ядро

Топология

Комментарии

-

В целях обеспечения стабильности сети, топология представлена двумя изолироваными STP доменами

-

BDPU фильтры включены на всех внешних портах

-

Используются фильтры предотвращения штормов

STP инфраструктура

Топология

Комментарии

-

Топология идентична топологии ядра

MLAG ядро

Топология

Комментарии

-

В целях обеспечения L2/L3 отказоустойчивости, коммутаторы ядра представлены парой логических MLAG коммутаторов

-

L3 интерфейсы строятся на базе VRRP + BFD

-

L3 пирлинки - на базе SVI

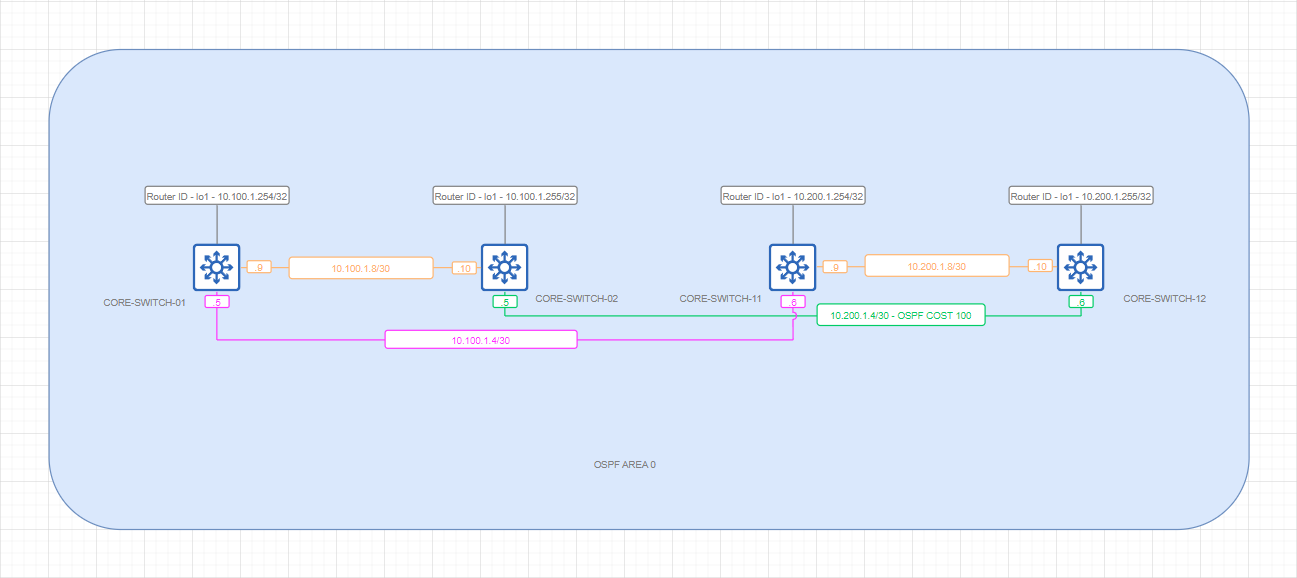

Backhaul Underlay

Топология

Комментарии

-

Backhaul underlay строится на базе единого OSPF Area 0. MP-BGP в данном случае не используется в силу отсутствия необходимости динамической коммутации кадров

-

Контроль потоков достигается при помощи OSPF приоритетов

-

Сходимость обеспечивается при помощи BFD

-

Безопасность - при помощи аутентификации и списков контроля доступа к IP интерфейсам

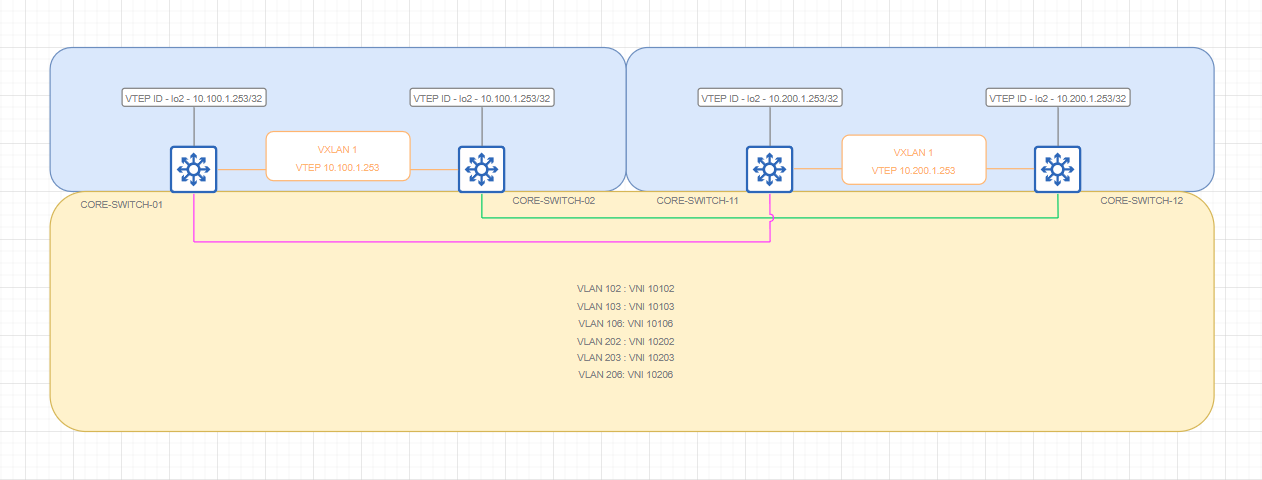

Backhaul VXLAN

Топология

Комментарии

-

Данная топология представленна парой логических VTEP позволяющих расширить широковещательный домен на два ЦОД. Достигается средствами инкапсуляции в IP

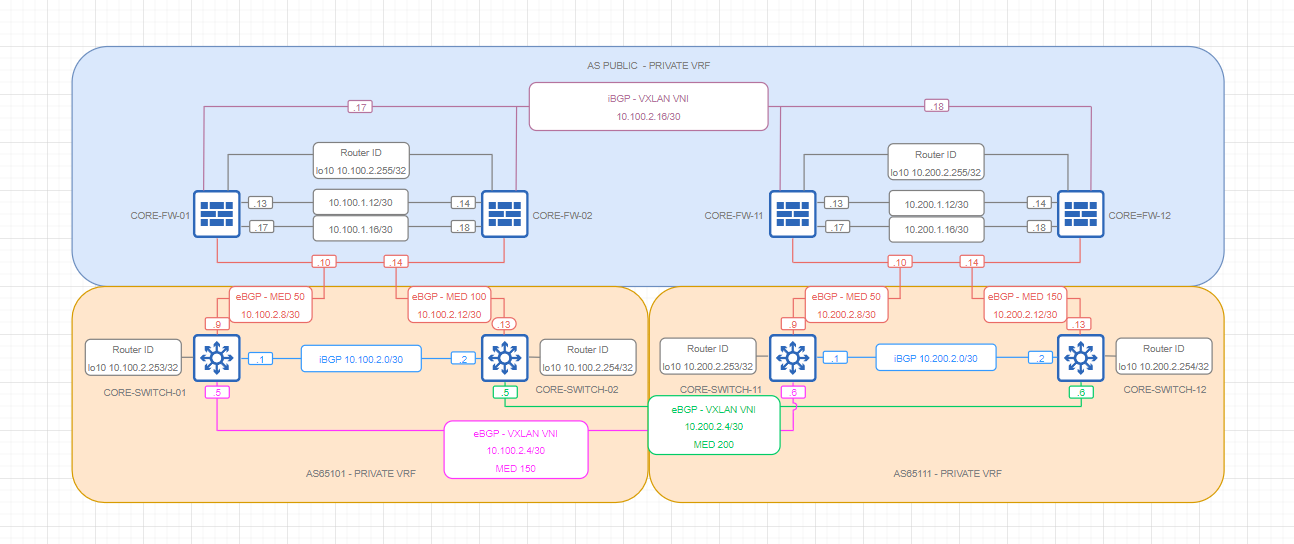

Private VRF BGP

Топология

Комментарии

-

Внутренний VRF представлен тремя BGP ASN обьединенными в логическое кольцо

-

Одной, расширенной средствами VXLAN и iBGP, между двумя NGFW кластерами и двумя изолированными iBGP ASN на базе L3 коммутаторов (по одной на каждый ЦОД). Архитектурное решение базируется на минимизации пирлинков в ядре при отсутствии BGP RR

-

Контроль потоков достигается средствами MED метрики

-

Сходимость - при помощи BFD

-

Безопасность - при помощи аутентификации и списков контроля доступа к IP интерфейсам

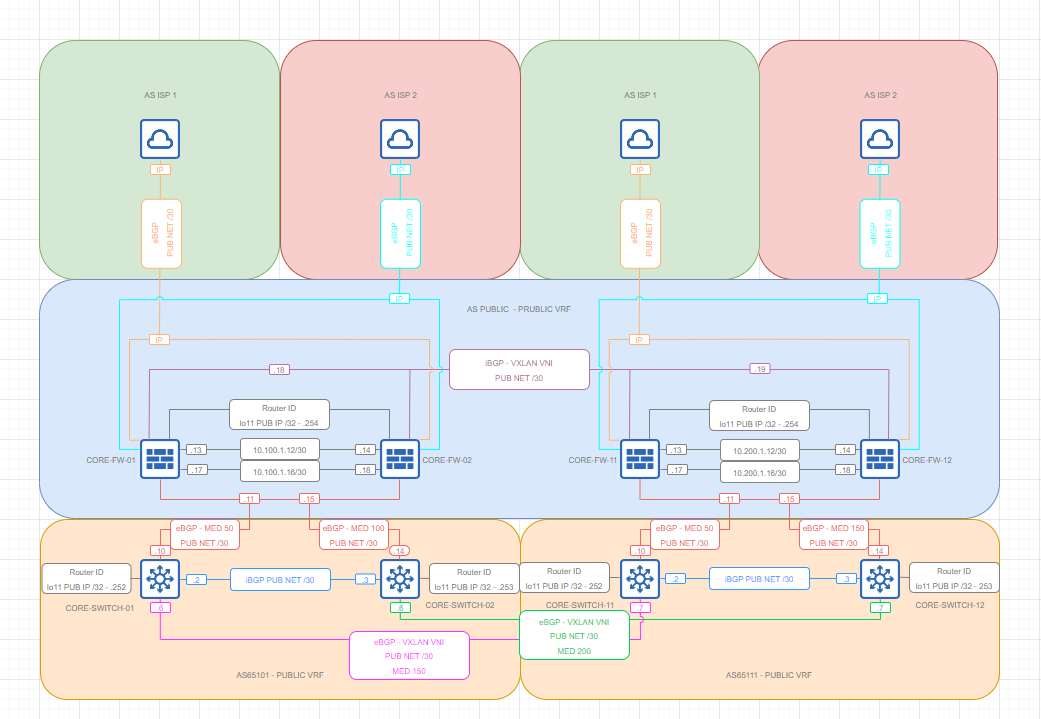

Public VRF BGP

Топология

Комментарии

-

Внешний VRF, так же, представлен тремя BGP ASN обьединенными в логическое кольцо

-

Внешняя связность обеспечивается средствами 4х каналов от двух независимых операторов связи

-

Контроль периметра сети достигается средствами NGFW. В силу отсутствия транзитного трафика, внешнее адресное пространство изучается средствами 0.0.0.0/0 префикса. Остальные префиксы (за исключением локального диапазона) отфильтровываются в целях повышения стабильности NGFW

-

Контроль потоков достигается средствами MED метрики

-

Сходимость - при помощи BFD

-

Безопасность - при помощи аутентификации и списков контроля доступа к IP интерфейсам

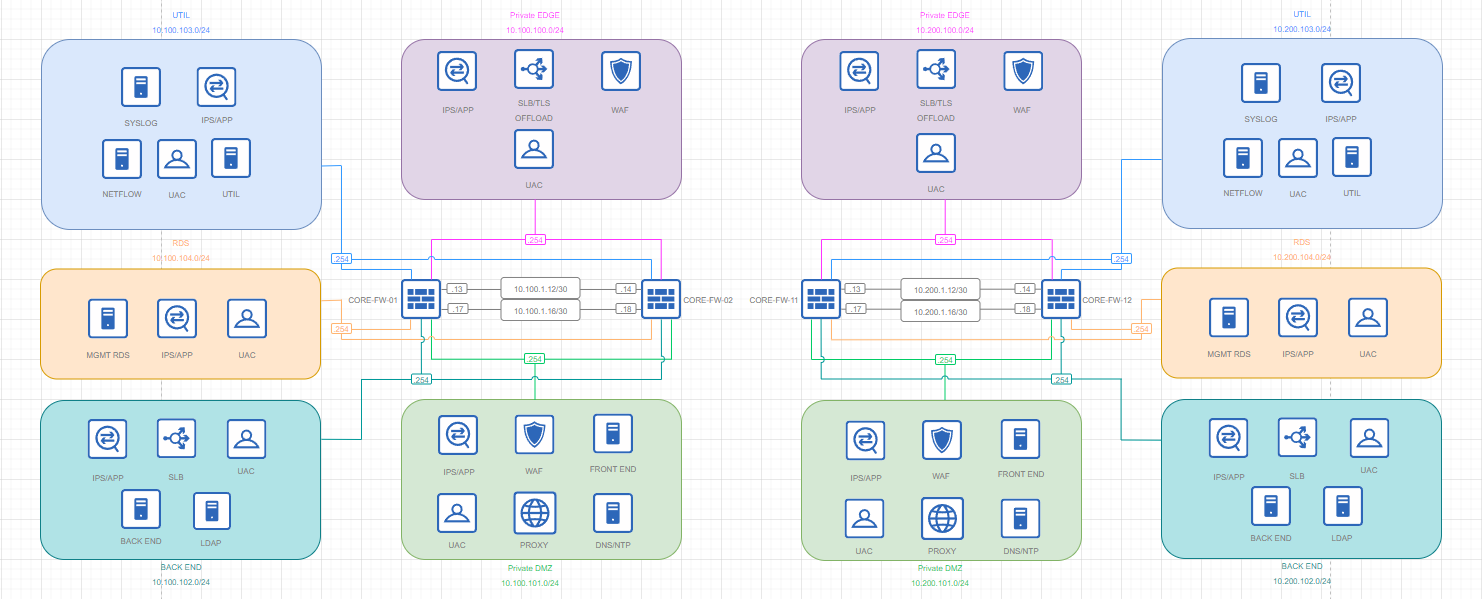

Private VRF сегментация

Топология

Комментарии

-

Внутренняя сеть представленна 5ю изолированными сегментами (минимально необходимое колличество) Каждый сегмент подвергается инспекции, идентификации, фильтрации IP потоков и идентификации пользователей.

-

Private EDGE дополнительно выполняет следующие функции: (G)SLB и TLS терминация; WAF

-

Private DMZ: WAF, а так же размещает сетевые и front end сервисы такие как Proxy, DNS, SIEM, Web, RADIUS/ISE

-

Back End: (G)SLB, а так же размещает базы данных такие как LDAP, SQL и прочее

-

Util: размещает сервисы поддержки такие как Netflow, Monitoring probes, Syslog и прочее

-

RDS: размещает сервисы администрирования такие как RDS

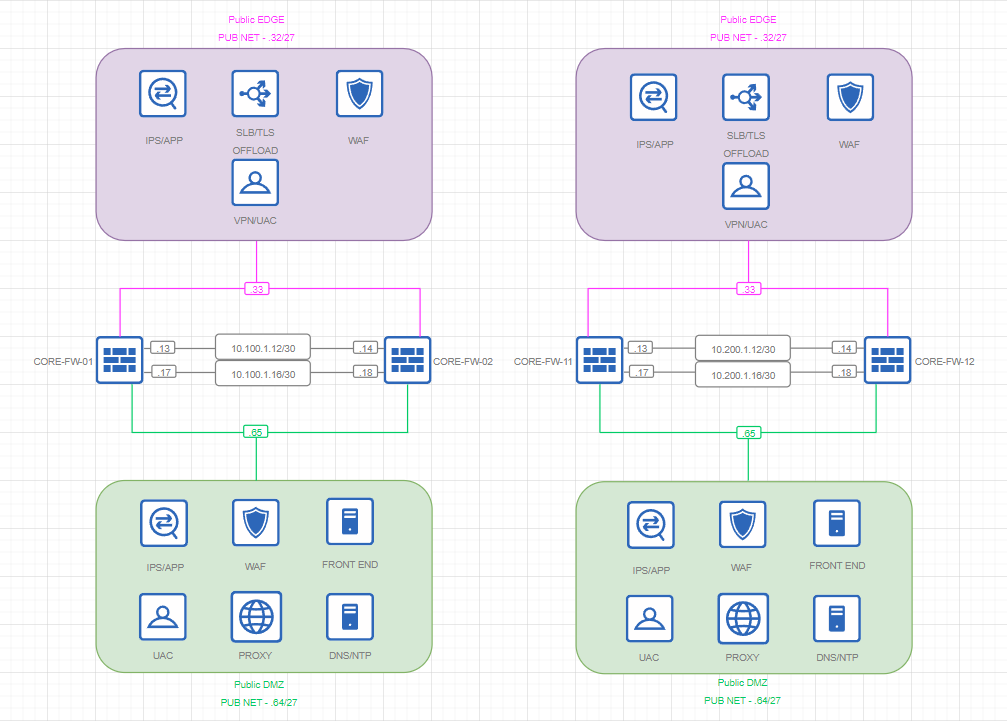

Public VRF сегментация

Топология

Комментарии

-

Внешняя сеть представленна 2мя изолированными сегментами (минимально необходимое колличество). Каждый сегмент подвергается инспекции, идентификации, фильтрации IP потоков и идентификации пользователей.

-

Public EDGE дополнительно выполняет следующие функции: (G)SLB и TLS терминация; WAF и VPN терминация

-

Public DMZ: WAF, а так же размещает сетевые и front end сервисы такие как Proxy, DNS, Web

Zero Trust

-

Zero Trust архитектура позволяет управлять доступом на уровне отдельно взятых серверов и портов коммутатора, тем самым позволяя предотвратить несанкционированный доступ и потенциальные утечки внутри широковещательного домена.

В заключении

Спасибо всем дочитавшим. Жду в комментах :)

Ну и захаживайте иногда сюда (пыньк [1]). Впрочем многого я не обещаю.

Автор: Bucho_Marales

Источник [2]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/setevy-e-tehnologii/405176

Ссылки в тексте:

[1] пыньк: https://null.somedomain.name/

[2] Источник: https://habr.com/ru/articles/866840/?utm_source=habrahabr&utm_medium=rss&utm_campaign=866840

Нажмите здесь для печати.