Допустим такой кейс: cотрудники компании использовали корпоративные устройства под управлением EMM системы (Enterprise Mobility Management), политики которой запрещали WhatsApp, что было неудобно сотрудникам, потому что партнёры и клиенты компании иногда предпочитали общение в этом приложении.

«Левым» приложениям не доверяют, потому что они могут совать нос в конфиденциальные данные компании или сканировать частную корпоративную сеть. Как тогда разрешить ситуацию? В конце статьи бонусом расскажу об условиях, при которых получение root прав или прошивка неофициальной ОС превращает смартфон или планшет Samsung в «кирпич»

Четыре элемента корпоративной мобильности

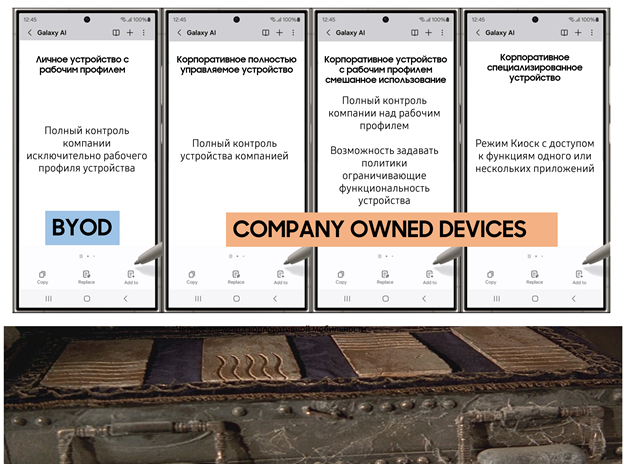

Android Enterprise предлагает четыре варианта использования устройств на рабочем месте:

Первый элемент корпоративной мобильности — это личное устройство сотрудника, которое согласно концепции BYOD (Bring Your Own Device), может быть безопасно использовано в рабочих целях при условии разветрывания на нём рабочего профиля (Work Profile). Организация сотрудника имеет полный контроль над приложениями, данными и настройками в рабочем профиле устройства, но не имеет доступа к личному профилю. Без ущерба для конфиденциальности сотрудников обеспечивается контроль над корпоративными данными на их личных устройствах. И это не наш кейс, потому что устройства не корпоративные.

Второй элемент — полностью управляемые развертывания — предназначены для принадлежащих компании устройств, используемых исключительно для рабочих целей. Организации могут применять весь спектр политик управления Android. А это уже наш кейс, включая ограничение установки сторонних приложений, не соответствующих корпоративным требованиям.

Третий элемент — рабочий профиль на принадлежащем компании устройстве, при этом личный профиль может быть частично ограничен на уровне устройства, например, запрещена установка определенных приложений или передача файлов через USB. Однако, в рамках этих ограничений данные и приложения пользователя недоступны и невидимы компании. Это тот вариант, который был доступен для решения возникшей дилеммы с установкой удобного, но небезопасного WhatsApp. Его минус в том, что личный профиль позволяет слишком много нецелевых использований оборудования компании. На это компания была не согласна.

Меньше лишнего, меньше проблем. Ради удобства безопасностью не жертвуют! WhatsApp не является производственной необходимостью, поэтому скукоживать рабочее пространство до рабочего профиля как на BYOD устройствах, будто оно вторично, это уж чересчур.

Четвертый элемент — корпоративное специализированное или выделенное устройство. Обычно привязано к одному приложению либо набору приложений и это тоже не совсем про случай выше. Если интересны подробности, то в прошлой статье я описал один из способов создания корпоративного специализированного устройства с помощью Knox Configure.

Пятый элемент корпоративной мобильности

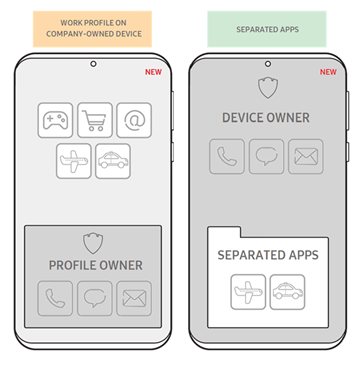

И варианта для решения кейса не было, если бы в рамках платформы Knox Platform for Enterprise не существовало решение, позволяющее администратору изолировать деятельность «левых» и поэтому опасных приложений в специализированном контейнере под названием Separated apps.

Для решения этой задачи в компании Samsung реализовали концепцию «рабочего профиля наоборот»: не организация ограничивается рабочим профилем на устройстве, а сторонние пользовательские приложения получают выделенное пространство на смартфоне. Причём, речь не идет о личном профиле. Мы просто создаём безопасный контейнер‑песочницу для использования небезопасных — «левых», с точки зрения политики компании, — сторонних приложений.

Механизм развертывания

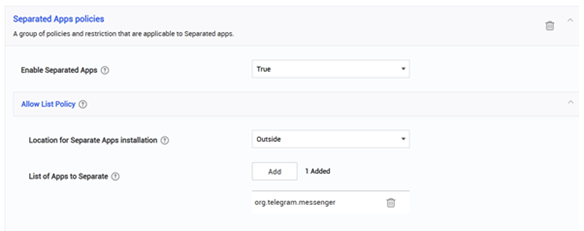

Это одна из возможностей, предоставляемых Knox платформой для предприятий (Knox Platform for Enterprise), и доступ к ней реализован через Knox Service Plugin, который интегрирован в большинство современных EMM систем, управляющих мобильными устройствами предприятия. В принципе, есть возможность интеграции KSP Plugin, а это Samsung OEM приложение для конфигурации устройства, в on‑premise исполнении, то есть без Managed Google Play Store. Когда‑то мы проверили и убедились, что такое реализуемо.

В любой EMM системе, которая поддерживает KSP, интерфейс выглядит приблизительно так, как показано на картинке ниже. Включить (enable) опцию и указать: сепарируем перечисленные приложения снаружи (Outside) контейнера Separated apps или внутри (Inside). Для написания статьи, в качестве примера, я разыгрывал ситуацию с Telegram в роли корпоративного приложения (ну, допустим) и сепарировал его от остальных вовне (ниже указана опция Outside).

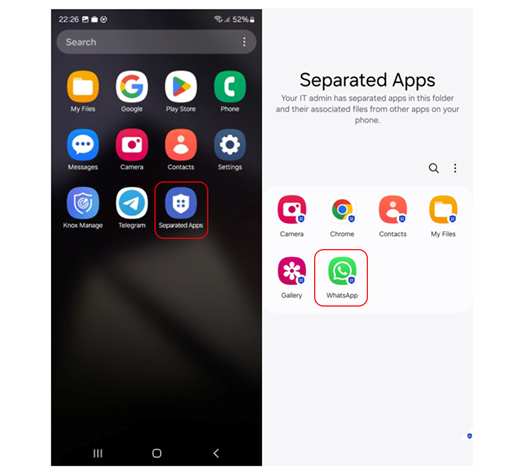

В разделе Separated apps по умолчанию доступны Камера, Chrome браузер, Контакты, Мои файлы, Галерея. Затем я начал устанавливать приложения из обычного пользовательского аккаунта на Google Play и они все попадали в папку Separated apps. Начал я, собственно, с WhatsApp.

Таким образом, если устройство сотрудника находится в частной виртуальной сети организации, через которую «ходят» в сеть корпоративные приложения, то WhatsApp доступа к ней не имеет, также, как и к данным вне контейнера Separated apps. Для исключения этих двух угроз безопасности и нужен пятый вариант корпоративной мобильности на полностью управляемых устройствах.

Это позволяет гибко разрешать вопросы с удобством и расширением функционала за счет сторонних приложений без ущерба для безопасности инфраструктуры и данных организации.

Бонус и заключение

Напоследок напишу про опцию, которая может гарантировать, что мобильные устройства компании не «уплывут» налево через хитроумный взлом установленных защит. Многие знают о Knox Warranty bit, который сбрасывается, например, при получении root прав или установке неофициальной версии операционной системы. В стандартном применении, в этих случаях система безопасности смартфона определяет для Knox Warranty bit значение 0х1, а также уничтожает всё содержимое безопасной области KNOX, делая её более невозможной для использования. Пользоваться скомпрометированным устройством можно и дальше.

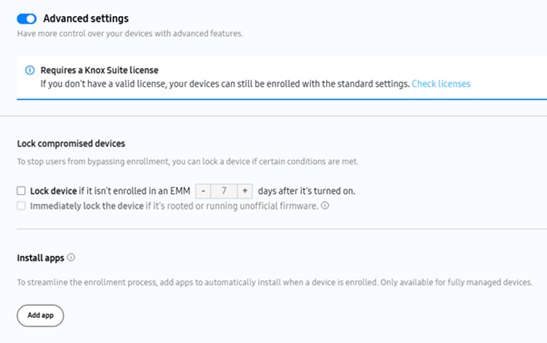

Теперь же в рамках пакета сервисов Knox Suite от Samsung в Knox Mobile Enrollment (средство автоматизированной установки EMM приложений компании) появилась возможность делать безвозвратный lock всего устройства. Та же функция доступна и в Knox Guard, который используется для контроля телефонов, продаваемых в кредит или вместе с определенными тарифными пакетами операторов, для невозможности обхода условий договора.

Как решение с Separated Apps снижает риски утечки налево данных компании, так и опция KME с KNOX warranty bit сокращает риски утраты ею мобильных устройств.

Автор: pavelmedvedev79