1. Что такое ChameleonUltra?

ChameleonUltra — это аппаратный инструмент с открытым исходным кодом, разработанный глобальным сообществом гиков. Он позволяет эмулировать, клонировать RFID-метки, а также обнаруживать уязвимости в системах. Независимо от того, являетесь ли вы исследователем безопасности, разработчиком или обычным пользователем, желающим создать резервную копию своей пропускной карты, ChameleonUltra станет вашим «цифровым управляющим ключами».

Разработанный сообществом RfidResearchGroup, ChameleonUltra позиционируется как «RFID-лаборатория в кармане». Его ключевые преимущества:

Открытая архитектура и прозрачность

-

Открытое оборудование и прошивка: Полные проектные файлы (включая схемы, Gerber-разметку) и исходный код прошивки опубликованы на GitHub, что позволяет пользователям анализировать, модифицировать и развивать проект.

-

Проверка безопасности: Открытая модель исключает риски скрытых уязвимостей, позволяя организациям проверять границы безопасности устройства.

Поддержка множества протоколов и совместимость

-

Диапазоны частот: Поддерживает низкочастотную (125 кГц) и высокочастотную (13.56 МГц) RFID/NFC-связь, включая следующие протоколы:

-

Низкочастотные приложения: EM4100, HID Prox (стандарты пропускных карт).

-

Высокочастотные приложения: MiFARE Classic/Desfire, NTAG21x, ISO 14443-4 (например, банковские карты), FeliCa (японские транспортные карты).

-

Экспериментальные функции: Расширение поддержки протоколов через обновления прошивки (например, базовое тестирование эмуляции EMV).

-

Основные сценарии использования

-

Исследование безопасности: Анализ механизмов шифрования RFID-систем, проверка известных уязвимостей (например, слабая случайность ключей MiFARE Classic).

-

Тестирование протоколов: Эмуляция различных типов меток для проверки совместимости IoT-устройств.

-

Обучение: Практическое изучение методов защиты от сниффинга и атак типа «реле» в RFID-коммуникациях.

2. Классификация распространённых карт

Статей, описывающих различные типы IC-карт, огромное количество, однако большинство из них охватывают только низкочастотные ID-карты и карты стандарта ISO-14443A (например, семейство Mifare).

После переезда мне выдали только одну пропускную карту, поэтому я купил ChameleonUltra. Раз уж потратил деньги, решил глубже изучить RFID-технологии, не ограничиваясь стандартными типами карт.

Низкочастотные карты

ID-карты

ID-карты — это общепринятое название для чипов EM4100/EM41XX, работающих на частоте 125 кГц. Каждая карта имеет уникальный ID-номер, установленный при производстве, который невозможно изменить. Они не используют шифрование: зная номер, можно эмулировать карту.

Существуют также ID-карты с частотами 250 кГц, 375 кГц и 500 кГц. Оригинальный Proxmark3 не поддерживает их чтение/запись, но некоторые модифицированные версии (например, китайские "модификации") частично поддерживают.

Карты T5577

T5577 — это низкочастотные карты с возможностью записи данных и шифрования. Их особенность: запись ID-номера превращает их в ID-карту, HID-номера — в HID-карту, а Indala-номера — в Indala-карту.

Карта содержит 8 блоков (по 8 бит каждый). Блок 0 определяет тип карты и метод модуляции — его случайное изменение может привести к невозможности чтения. Последний блок в незашифрованном состоянии хранит данные, а при шифровании становится паролем. В Китае эти карты часто используют для эмуляции ID-карт.

Высокочастотные карты (ISO 14443A)

Карты M1 S50

Самые распространённые высокочастотные карты (так называемые «IC-карты»). Ёмкость — 8 КБ, разделены на 16 секторов (по 4 блока по 16 байт). Каждый сектор имеет независимые пароли (A/B) и настройки доступа. У каждой карты есть уникальный 32-битный серийный номер. Блок 0 сектора 0 содержит неизменяемый код производителя.

4-байтовое управляющее слово определяет права доступа для паролей A и B. По умолчанию пароль A позволяет читать/писать все данные. Пароль A невозможно прочитать, пароль B можно прочитать с использованием пароля A. Возможность чтения паролей зависит от настроек управляющего слова.

Карты делятся на:

-

Незашифрованные: KEYA и KEYB во всех секторах равны FFFFFFFFFFFF.

-

Полузашифрованные: Некоторые секторы защищены нестандартными ключами.

-

Полностью зашифрованные: Все секторы защищены нестандартными ключами.

Карты M1 UID

Полное название: Mifare UID Chinese Magic Card (китайская «волшебная» карта). Это модификация M1 S50, отличающаяся возможностью свободного изменения данных в блоке 0 сектора 0 (включая UID) через «фабричные команды». Даже при ошибке записи карту можно восстановить.

Карты CUID

Улучшенная версия UID-карт. Для записи блока 0 используется стандартная аутентификация. Ошибки могут потребовать очистки карты. Недостатки: риск обнаружения копии и невозможность восстановления при ошибке в контрольных битах UID.

Карты FUID

FUID-карты позволяют записать блок 0 только один раз. После записи карта становится неотличимой от M1 S50, что затрудняет обнаружение копий.

Карты CFUID

Компромиссный вариант: блок 0 можно изменять до «блокировки», после чего карта ведёт себя как M1 S50.

Детекторные карты

Используются для записи ID-номеров и перехвата паролей. С появлением Proxmark3 и ChameleonUltra их применение сократилось.

EMV-карты

Стандарт EMV разработан Europay, Mastercard и Visa для платежных систем. Использует CPU-чипы и протокол ISO 14443A. Примеры реализаций:

-

Visa payWave

-

Mastercard PayPass

-

UnionPay QuickPass

Высокочастотные карты (ISO 14443B)

Отличаются от Type A глубиной модуляции несущей и методом кодирования битов:

-

Type A: Манчестерское кодирование с амплитудной манипуляцией (OOK).

-

Type B: BPSK-кодирование с NRZ-L.

Преимущества Type B: непрерывная передача энергии, высокая скорость, устойчивость к помехам. RFID использует антиколлизионные механизмы, описанные в ISO 14443-3:

-

Type A: обнаружение коллизий на уровне битов.

-

Type B: последовательность команд для разрешения коллизий.

Данный стандарт используется в паспортах. Исследование его началось для чтения данных ID-карт и паспортов — подробности в следующей статье.

ChameleonUltra поддерживает карты ST Microelectronics SRI512 и SRIX4K (режим 14b).

3. Детальный анализ ChameleonUltra

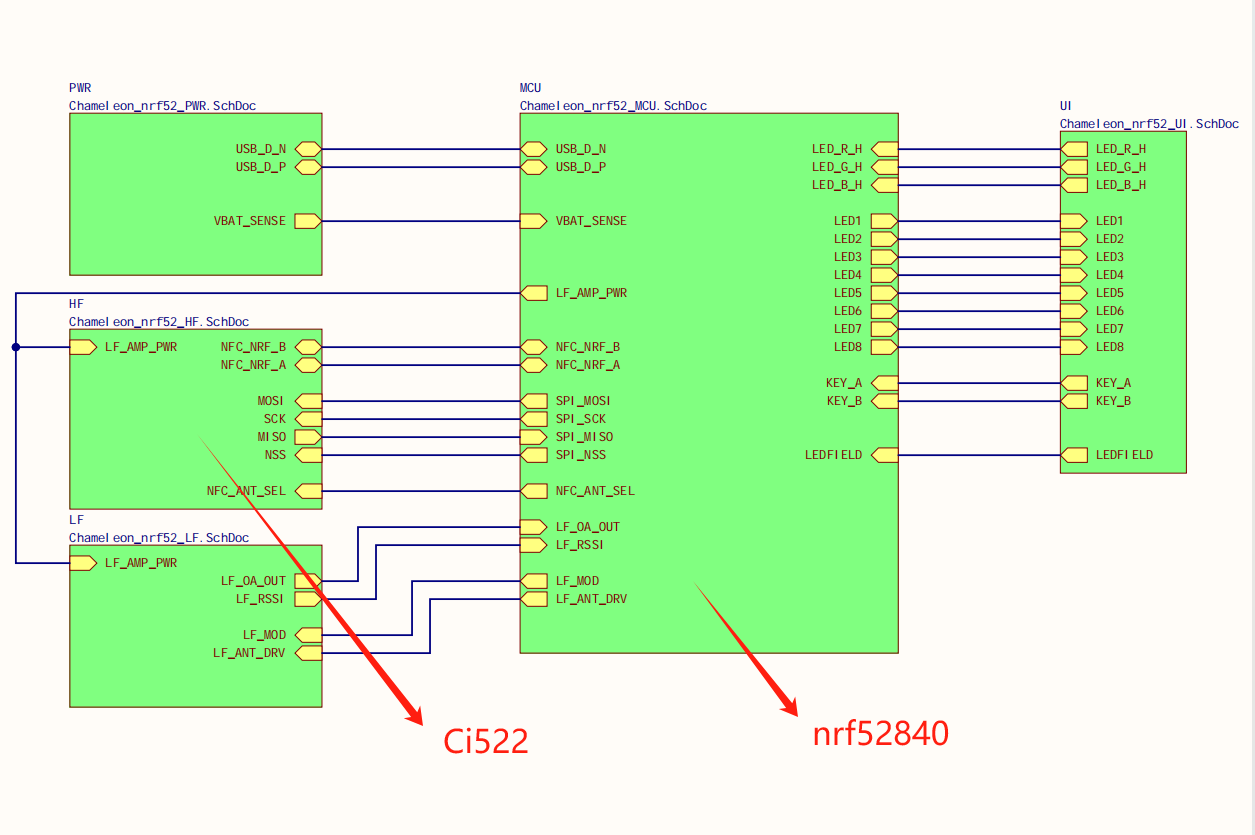

На блок-схеме версии Ultra видно, что ключевое улучшение — добавление RF-чипа Ci522 от Nanjing ZKS Microelectronics, отвечающего за высокочастотные функции. Для низких частот используется встроенный NFC-модуль чипа Nordic.

Аппаратная конфигурация:

Процессор и RF-модуль

-

Основной контроллер: ARM Cortex-M4 (тактовая частота 120 МГц, 512 КБ Flash, 128 КБ RAM) с аппаратным ускорением операций с плавающей точкой.

-

Специализированный RF-чип: Интегрированный RF-модуль NXP с поддержкой динамического переключения между LF (125 кГц–134.5 кГц) и HF (13.56 МГц) для мультипротокольной совместимости.

-

Производительность: Скорость обработки данных в 3 раза выше, чем у предыдущих версий (на базе Cortex-M0+). Задержка эмуляции меток — менее 50 мс.

Поддержка многодиапазонности и антенна

-

LF-применения: Поддержка EM4100, HID Prox и др. Типовое энергопотребление: 15 мА (режим чтения).

-

HF-применения: ISO 14443-A/B, MIFARE Classic/Desfire, FeliCa, обмен данными NFC (формат NDEF).

-

Оптимизация антенны: Двойная кольцевая конструкция с независимой настройкой для LF/HF. Максимальная дистанция чтения: 5 см (HF), 3 см (LF).

Управление питанием

-

Аккумулятор: 500 мА·ч Li-Po с зарядкой через USB-C (5В/500 мА).

-

Режимы работы:

-

Отладочный режим: Питание через USB, передача данных в реальном времени.

-

Автономная эмуляция: Потребление 80 мА, время работы — до 6 часов.

-

Программные функции

Сниффинг и клонирование протоколов

-

Сниффинг: Захват данных RFID через дифференциальный анализ сигнала с сохранением в RAW-формате (.bin).

-

Взлом ключей: Использование уязвимостей MIFARE Classic (например, дефолтный ключ 0xFFFFFFFFFFFF) со средним временем взлома 2 секунды.

-

Эмуляция меток: Хранение до 8 профилей, переключение через кнопки или Bluetooth.

Скриптовый интерфейс

-

API на MicroPython:

-

Динамическая генерация данных меток (изменение UID, блоков).

-

Логика на основе событий (например, автоматическое переключение меток при обнаружении считывателя).

-

-

Примеры: Скрипт управления доступом в лифтах на GitHub с использованием временных меток.

Инструменты аудита безопасности

-

Обнаружение уязвимостей:

-

MIFARE Classic: Проверка слабой энтропии ключей секторов (база уязвимостей ChameleonMini).

-

NTAG 21x: Проверка отсутствия защиты от записи.

-

-

Логи: Экспорт отчетов в CSV с метками времени, типами протоколов и оценкой рисков (CVE).

Технические ограничения

-

Поддержка протоколов: Отсутствует UHF (860–960 МГц) и EPC Gen2.

-

Производительность шифрования: Аппаратное ускорение AES-128 требует внешнего сопроцессора.

-

Правовые аспекты: Эмуляция EMV регулируется местным законодательством о радиооборудовании.

4.Использование графического интерфейса Chameleon Ultra

5.Адрес покупки

Автор: maude