Иногда бывает нужно найти какую-любо программу для тестирования, на уязвомости. Я составил свой список русскоязычных ресурсов по ИБ где можно достать (купить или бесплатно добыть) софт или услуги той сферы.

Читать полностью »

Метка «защита информации» - 3

Список русскоязычных форумов в сфере ИБ

2012-10-28 в 20:03, admin, рубрики: взлом, защита, защита информации, информационная безопасность, программы, Софт, уязвимости, форум, хакинг, метки: взлом, защита, защита информации, информационная безопасность, программы, софт, уязвимости, форум, хакингЗащита сервера Microsoft Hyper-V от несанкционированного сетевого доступа

2012-10-10 в 9:44, admin, рубрики: hyper-v, Блог компании Код Безопасности, виртуализация, защита информации, информационная безопасность, метки: hyper-v, защита информации, информационная безопасность  В настоящее время виртуализация получила широкое распространение и используется повсеместно для решения самых разнообразных задач.

В настоящее время виртуализация получила широкое распространение и используется повсеместно для решения самых разнообразных задач.

Мы решили разобраться, нуждаются ли современные платформы виртуализации в дополнительных средствах защиты информации и могут ли продукты Кода Безопасности быть полезны для повышения их уровня защищенности и для выполнения требований регуляторов при обработке персональных данных и сведений, составляющих государственную тайну, на таких платформах.

Читать полностью »

Глубоко эшелонированная анонимность

2012-07-14 в 1:39, admin, рубрики: i2p, Tor, vpn, анонимайзеры, анонимность в сети, большой брат, защита информации, информационная безопасность, персональные данные, метки: i2p, Tor, vpn, анонимайзеры, анонимность в сети, большой брат, защита информации, персональные данныеУчитывая тенденции в Российском законодательстве, да и вообще поползновения Большого Брата «любить» всех и каждого, в среде пользователей компьютеров усиливается желание от такой «любви» несколько отстраниться.

Сразу скажу, ни одна технология сама по себе не является панацеей от деанонимизации, как не бывает абсолютно надёжных сейфов, абсолютно устойчивой защиты. Задача любой оборонительной системы — сделать проникновение в неё настолько дорогим и нудным, что «игра не будет стоить свеч». То есть — лишить злоумышленника экономической и творческой мотивации.

Защитная система, таким образом, должна быть многоплановой и многослойной, и я попробую дать общую схему системы, пригодной для домашнего пользования. Данный текст не претендует на единственно возможную схему построения такой защиты, дополнения и исправления приветствуются. Важность оценена исходя из российских реалий по 5-балльной шкале.

Читать полностью »

Шифруем сообщения до заданного времени

2012-05-14 в 11:50, admin, рубрики: защита информации, информационная безопасность, криптография, шифрование, метки: защита информации, криптография, шифрование

Представляю на ваш суд сей небольшой сервис — TellYouLater.com. Сервису всего несколько месяцев, но он уже умеет так зашифровать сообщение, что никто не сможет его прочитать до заданного момента времени. Собственно, только это сервис и умеет.

Вот пример саморасшифровывающегося сообщения: http://goo.gl/YdIzI (QR рядом это оно же).

Читать полностью »

YubiHSM – безопасное хранение криптографических ключей

2012-05-04 в 3:25, admin, рубрики: yubico, аутентификация, защита информации, информационная безопасность, криптография, метки: yubico, аутентификация, защита информации, криптографияYubiHSM от компании Yubico – это недорогой и простой в использовании аппаратный модуль безопасности (HSM), разработанный для защиты ключей (включая криптографические ключи и пароли) на аутентификационных серверах.

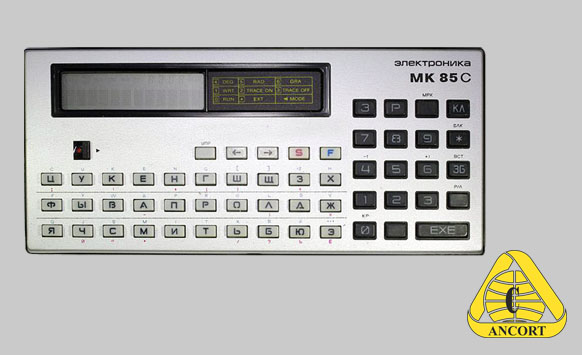

Электроника МК-85 и защита информации — продолжение истории

2012-04-06 в 7:18, admin, рубрики: cebit 2012, stealthphone, анкорт, Блог компании Анкорт, защита информации, информационная безопасность, криптография, микрокомпьютер, смартфон, шифрование, метки: cebit 2012, stealthphone, анкорт, защита информации, криптография, микрокомпьютер, смартфон, шифрованиеКто-то наверняка помнит советский микрокомпьютер Электроника МК-85/85М, но немногие знают, что существовали ещё две разновидности устройства: МК-85Б — Банковский — для шифровки кода подтверждения достоверности (КПД) для авизо Центральным банком (ЦБ) РФ, и МК-85С — Crypto — для других криптографических задач. Применялись они на всей территории Российской Федерации — ЦБ, Министерством обороны, в МВД и пограничных войсках. Разработаны устройства были в 1990-1991 году НПМГП «Анкорт» и изготавливались на заводе «Ангстрем» в городе Зеленоград.

С того момента прошло более 20 лет и мы сильно изменились, но не изменили себе. Мы всё ещё занимаемся разработкой и производством шифровальной техники и в этом году представим наше новое детище, портативный шифратор нового поколения StealthPhone — о нём можно будет прочитать в том числе и в этом блоге.

Читать полностью »

На пути к Skein: просто и понятно про Blowfish

2012-03-21 в 1:05, admin, рубрики: blowfish, bruce schneier, Алгоритмы, защита информации, информационная безопасность, криптография, метки: blowfish, bruce schneier, защита информации, криптография  «От желудка иглобрюхих рыб отходят мешковидные выросты. При появлении опасности они наполняются водой или воздухом, из-за чего рыба становится похожой на раздувшийся шар

«От желудка иглобрюхих рыб отходят мешковидные выросты. При появлении опасности они наполняются водой или воздухом, из-за чего рыба становится похожой на раздувшийся шар

с торчащими шипиками. Шарообразное состояние делает рыб практически неуязвимыми. Если всё же достаточно крупный хищник попытается проглотить такой шар, то он застревает

в глотке у хищника, который впоследствии умирает»

К концу 1993 года в мире криптографии возникла очень неловкая ситуация. Алгоритм симметричного шифрования DES, со своим слабеньким 56-битным ключом, был близок к фиаско, а существующие на тот момент альтернативные варианты, такие как Khufu, REDOC II, IDEA были защищены патентами и не доступны для свободного использования. Алгоритмы RC2 и RC4, разработанные в то время компанией RSA Security, также требовали проведение процедуры лицензирования. И в целом, индустрия криптографии в рамках государственных организаций и крупных корпораций была обращена в сторону использования секретных алгоритмов, таких как Skipjack.

Возник определенный ваккум. Необходим был алгоритм шифрования, более криптостойкий нежели отмирающий DES, и в то же время без каких-либо ограничений на право своего использования.

И он появился.

Читать полностью »

Шустрый 128-битный LFSR (MMX required)

2012-03-16 в 11:19, admin, рубрики: Алгоритмы, генератор случайных чисел, защита информации, криптография, метки: генератор случайных чисел, защита информации, криптографияСлучайные числа — темная лошадка обеспечения механизмов безопасности в цифровой среде. Незаслуженно оставаясь в тени криптографических примитивов, они в то же время являются ключевым элементом для генерации сессионных ключей, применяются в численных методах Монте-Карло, в имитационном моделировании и даже для проверки теорий формирования циклонов!

При этом от качества реализации самого генератора псевдослучайных чисел зависит и качество результирующей последовательности. Как говорится: «генерация случайных чисел слишком важна, чтобы оставлять её на волю случая».

.png)

Вариантов реализации генератора псевдослучайных чисел достаточно много: Yarrow, использующий традиционные криптопримитивы, такие как AES-256, SHA-1, MD5; интерфейс CryptoAPI от Microsoft; экзотичные Chaos и PRAND и другие.

Но цель этой заметки иная. Здесь я хочу рассмотреть особенность практической реализации одного весьма популярного генератора псевдослучайных чисел, широко используемого к примеру в Unix среде в псевдоустройстве /dev/random, а также в электронике и при создании потоковых шифров. Речь пойдёт об LFSR (Linear Feedback Shift Register).

Дело в том, что есть мнение, будто в случае использования плотных многочленов, состояния регистра LFSR очень медленно просчитываются. Но как мне видится, зачастую проблема не в самом алгоритме (хотя и он конечно не идеал), а в его реализации.

Читать полностью »