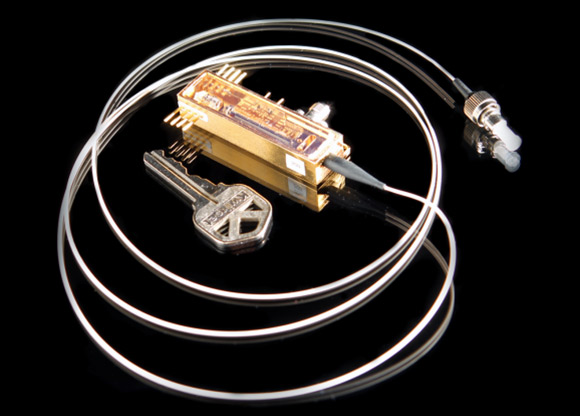

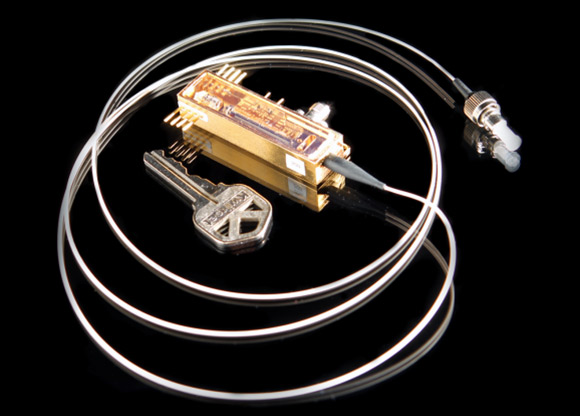

Квантовая «смарткарта»

Сотрудники Лос-Аламосской национальной лаборатории построили прототип сети для тестирования приложений квантовой криптографии. Как выяснилось, эксперимент продолжается уже более двух лет.

Читать полностью »

Квантовая «смарткарта»

Сотрудники Лос-Аламосской национальной лаборатории построили прототип сети для тестирования приложений квантовой криптографии. Как выяснилось, эксперимент продолжается уже более двух лет.

Читать полностью »

Визуальная криптография [1] впервые была введена Мони Наором и Ади Шамиром в 1994 году [3]. Она используется для шифрования изображения или текста, представленного в виде изображения. Основная идея модели визуальной криптографии состоит в разбиении исходного изображения на несколько шифрованных («теневых» изображений, shadow images), каждое из которых не дает никакой информации об исходном изображении кроме, может быть, его размера (изображение – а-ля «белый шум»). При наложении шифрованных изображений друг на друга, можно получить исходное изображение. Таким образом, для декодирования не требуется специальных знаний, высокопроизводительных вычислений и даже компьютера (в случае, если распечатать теневые изображения на прозрачных пленках). В случае использования этого алгоритма в компьютерных системах, наложить все части изображения друг на друга можно используя логические операции AND, OR, XOR (или установив более высокую степень прозрачности в графическом редакторе). Данная технология обладает криптоустойчивостью за счет того, что при разделении исходного изображения на множество шифроизображений происходит случайным образом.Читать полностью »

Флешка MyIDkey с биометрической защитой данных имеет сканер отпечатков пальцев и распознает голос владельца. Экран отображает нужную информацию по голосовой команде. При необходимости можно удалить все содержимое нажатием на кнопку, расположенную на флешке. Основная задача данного устройства — хранение паролей и ключей, но в принципе ограничений нет. К другим устройствам можно подключиться через USB или Bluetooth.

Читать полностью »

«Надо и дальше действовать системно и наступательно. В том числе по таким направлениям, как контрразведка, защита стратегической инфраструктуры, борьба с преступлениями в сфере экономики и в киберпространстве».

Владимир Путин, президент России (Москва, 28 декабря 2012 года)

Президент Российской Федерации Владимир Путин издал указ о необходимости создания государственной системы борьбы с кибертерроризмом. Своим решением он, по сути, официально объявил о вступлении России в электронную эру и присоединении к клубу ведущих в технологическом отношении государств, вынужденных на протяжении последних лет вести борьбу с невидимыми и практически неуязвимыми врагами.

Для кибертеррористов не существует государственных границ, они с легкостью проникают на любые объекты в любых странах, где есть подключение к глобальной информационной сети Интернет. Действия хакеров представляют угрозу не только обычным пользователям, но и безопасности самых развитых государств.

И Россия — не исключение. В нашей стране хакерским атакам уже неоднократно подвергались сайты ведущих СМИ, информационные системы государственных организаций, политических деятелей, коммерсантов и персональная информация известных актеров.

Читать полностью »

Уважаемые пользователи, по поводу недавнего взлома yota.ru сообщаем, что на сайте была обнаружена уязвимость, которая позволила злоумышленнику внедрить вредоносный код на главную страницу. Брешь оперативно устранена, но этим мы не ограничились: сейчас проводятся работы по обеспечению дополнительной защиты сайта.

Наши специалисты определили, что уязвимость локализовалась не в системе CMS Bitrix, через которую осуществлялось административное управление сайта. Эта платформа изолирована и не доступна через интернет.

В этот понедельник в блоге Box Overview — мини-обзор китайской копии распространённого сканера отпечатков от компании EgisTec — ES603. Такие сканеры очень часто используются в ноутбуках и мобильных устройствах.

Но в данном случае я расскажу о сканере в отдельном корпусе, который можно подключить к любому компьютеру.

Читать полностью »

Чем запомнится уходящий год для крупнейших производителей средств мобильной связи: Samsung, Apple, Google, Nokia, Sony, Rim, Motorola, корпораций поменьше? Прежде всего, огромной проблемой связанной с уязвимостями в информационных системах мобильных телефонов. В настоящее время в мире продано уже 6 миллиардов телефонов (из них 1 миллиард смартфонов), а надежной защиты информации для них до сих пор не создано. Стремительный спрос на модные гаджеты, явно обгонял темпы их информационной защиты, ожесточенное соперничество за раздел гигантского рынка и удешевление продукции достигалось прежде всего за счет уровня безопасности. Теперь же этот бумеранг вернулся обратно…

Читать полностью »

В 1988 году американская Ассоциация компьютерного оборудования объявила 30 ноября Международным днем защиты информации (Computer Security Day). Целью Дня является напоминание пользователям о необходимости защиты их компьютеров и всей хранимой в них информации.Читать полностью »

Стремительный рост продаж мобильных телефонов за последние годы и их огромное влияние практически на все области деятельности современной цивилизации от политики, военной сферы, банковской, корпоративной до частной просто поразительны. Еще одной характерной чертой развития мобильных телефонов является выпуск смартфонов (к 2012 г. выпущено более одного миллиарда) с возможностью их подключения к Интернет. К 2014 году 80% всех обращений во Всемирную сеть будет происходить со смартфонов и планшетных компьютеров. Несомненно, напряженная конкурентная борьба производителей мобильных телефонов была направлена в первую очередь на то, чтобы в угоду потребителям и для увеличения спроса сделать мобильные телефоны дешевыми, внешне привлекательными и способными работать с многочисленными приложениями, размещенными в Интернет. Чудес в технике и технологии не бывает. В конечном итоге борьба за лидерство в производстве мобильных телефонов привела к значительному снижению их безопасности при хранении и передаче информации. Этим и воспользовались хакеры. По данным компании Symantec, ущерб в мире от деятельности хакеров за 2011 год составил 400 млрд. долларов (По данным компании Symantec).

Читать полностью »

Каждый из нас пользуется мобильным телефоном или планшетом, которые, перестав быть элементами роскоши, стали необходимыми инструментами в повседневной жизни и производственной деятельности. В настоящее время в мире насчитывается около 6 миллиардов мобильных устройств, тогда как компьютеров всего 1,5 миллиарда.

Использование мобильных телефонов и планшетов предполагает передачу различного рода информации в голосовом, текстовом и графическом виде. Это могут быть данные, содержащие подробности личного и даже интимного характера. Но в современных условиях при использовании мобильного телефона или планшета нет четкого разграничения сферы их применения, что, в свою очередь, приводит к накоплению в памяти устройства не только частной, но и используемой в работе информации. Одним из последствий этого в 60% случаев, по данным Ponemon Institute, является изъятие хакерами важных корпоративных сведений при утрате мобильного устройства нерадивым сотрудником, в результате чего компания-работодатель теряет конкурентное преимущество.Читать полностью »