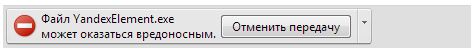

Помните, как в апреле мы писали про инициативу разработчиков ввести черный список для ПО, которое игнорирует рекомендации команды Google Chrome по установке сторонних расширений? И именно по причине не соблюдения рекомендаций официальный установщик Яндекс.Элементов признан вредоносным.

Метка «вредоносное ПО»

Яндекс.Элементы признаны вредоносными

2013-05-23 в 9:25, admin, рубрики: Google, вирусы, вредоносное ПО, дистрибуция, Песочница, поисковые системы, яндекс, метки: Google, вирусы, вредоносное ПО, дистрибуция, поисковые системы, яндексРеагирование на инциденты в системах интернет-банкинга — инструкция от Group-IB

2012-10-08 в 10:43, admin, рубрики: Malware, spyeye, zeus, безопасность, Блог компании «Group-IB», вредоносное ПО, вредоносный код, дбо, информационная безопасность, онлайн-банкинг, реагирование на инциденты, электронная коммерция, метки: Malware, spyeye, zeus, безопасность, вредоносное ПО, вредоносный код, дбо, онлайн-банкинг, реагирование на инцидентыИнструкция предназначена для повышения осведомленности сотрудников корпоративных служб информационной безопасности при реагировании на случаи хищений денежных средств с использованием систем интернет-банкинга. Она была подготовлена на основе обобщенной практики реагирования компьютерных криминалистов Group-IB на случаи мошенничества при компрометации реквизитов систем дистанционного банковского обслуживания.

В инструкции подробно указываются причины и признаки инцидентов, пошагово расписываются технические и организационные мероприятия, отдельное внимание уделяется вопросам предупреждения хищений.

Документ сопровождается подробными иллюстрированными приложениями. Этот материал создавался с учетом существующих юридических норм и признанных экспертных рекомендаций и может использоваться для разработки внутренних нормативных документов. Читать полностью »

Шпион в твоем кармане

2012-10-01 в 0:58, admin, рубрики: будущее здесь, вредоносное ПО, информационная безопасность, метки: вредоносное ПО

Специалисты управления по разработке морских систем ВМС США (NAVSEA), совместно с ребятами из университета Индианы провели интересный эксперимент: Двадцати добровольцам раздали смартфоны с установленным на них специально разработанным шпионским ПО. Читать полностью »

Google Inc. приобретает VirusTotal

2012-09-07 в 21:25, admin, рубрики: Google, google safebrowsing, virustotal, вирусы, Вирусы (и антивирусы), вредоносное ПО, информационная безопасность, трояны, фишинг, метки: Google, google safebrowsing, virustotal, вирусы, вредоносное ПО, информационная безопасность, трояны, фишинг Известный сервис, агрегирующий определения вирусов и другого вредоносного ПО от компаний, занимающихся информационной безопасностью, стал «дочкой» корпорации Google. Руководство VirusTotal уже заявило, что сервис продолжит работать в обычном режиме и будет выполнять все существующие договоренности, а также сохранит относительную автономность от Google. Тем не менее, ожидается переход в облачную инфраструктуру поискового гиганта для увеличения скорости работы сервиса.

Читать полностью »

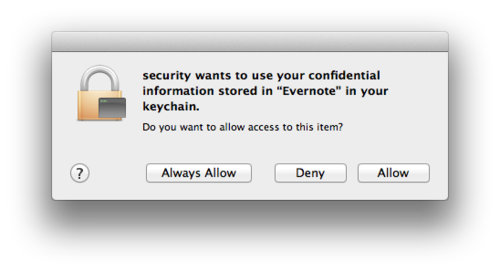

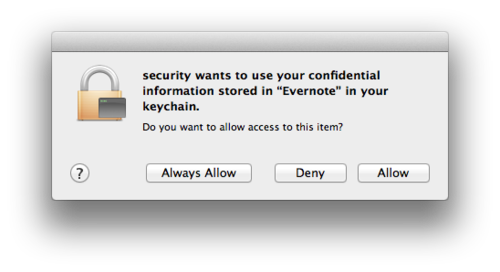

Выделение паролей в MAC OS X

2012-09-07 в 5:22, admin, рубрики: keychain, mac os x, Malware, Блог компании «Group-IB», вредоносное ПО, информационная безопасность, пароли, метки: keychain, mac os x, Malware, вредоносное ПО, информационная безопасность, пароли Финский исследователь Juuso Salonen опубликовал специальную утилиту (http://juusosalonen.com/post/30923743427/breaking-into-the-os-x-keychain), назначение которой заключается в выделении паролей из подсистемы управления парольной информации Keychain. Keychaindump уже привлекала внимание исследователей, которые убеждены, что подобный подход можно успешно использовать при разработке вредоносного кода под MAC OS X.

Впервые, она была представлена в MAC OS 8.6. Keychain хранит различные типы парольной информации (формы к WEB-сайтам, FTP, SSH-аккаунты, доступ к сетевым «шарам», беспроводным сетям, цифровые сертификаты).

Файлы Keychain хранятся в ~/Library/Keychains/, /Library/Keychains/, и /Network/Library/Keychains/ соответственно. «login», файл Keychain по-умолчанию, разблокировывается сразу же после успешного логина пользователя в систему со своим пользовательским паролем. Тем не менее, реальный пароль к нему может и не отличаться от того, что используется пользователем. При этом не разрешено устанавливать нулевой пароль, автоматическая блокировка осуществляется с течением времени при беспользовании системой.

Как только пользователь разлочил keychain, пароль превращается в 24-байтовй «master key» и хранится в сегменте памти процесса «securityd». Путем отдельного исследования, была выявлена конкретная хранимая структура в области памяти, которая указывает на «master key». Она содержит поле размером в 8 байт с соответствующим значением «0x18» (24 в HEX'е).

Читать полностью »

Выделение паролей в MAC OS X — эволюция malware?

2012-09-07 в 5:22, admin, рубрики: keychain, mac os x, Malware, Блог компании «Group-IB», вредоносное ПО, информационная безопасность, пароли, метки: keychain, mac os x, Malware, вредоносное ПО, информационная безопасность, пароли Финский исследователь Juuso Salonen опубликовал специальную утилиту (http://juusosalonen.com/post/30923743427/breaking-into-the-os-x-keychain), назначение которой заключается в выделении паролей из подсистемы управления парольной информации Keychain. Keychaindump уже привлекала внимание исследователей, которые убеждены, что подобный подход можно успешно использовать при разработке вредоносного кода под MAC OS X.

Впервые, она была представлена в MAC OS 8.6. Keychain хранит различные типы парольной информации (формы к WEB-сайтам, FTP, SSH-аккаунты, доступ к сетевым «шарам», беспроводным сетям, цифровые сертификаты).

Файлы Keychain хранятся в ~/Library/Keychains/, /Library/Keychains/, и /Network/Library/Keychains/ соответственно. «login», файл Keychain по-умолчанию, разблокировывается сразу же после успешного логина пользователя в систему со своим пользовательским паролем. Тем не менее, реальный пароль к нему может и не отличаться от того, что используется пользователем. При этом не разрешено устанавливать нулевой пароль, автоматическая блокировка осуществляется с течением времени при беспользовании системой.

Как только пользователь разлочил keychain, пароль превращается в 24-байтовй «master key» и хранится в сегменте памти процесса «securityd». Путем отдельного исследования, была выявлена конкретная хранимая структура в области памяти, которая указывает на «master key». Она содержит поле размером в 8 байт с соответствующим значением «0x18» (24 в HEX'е).

Читать полностью »

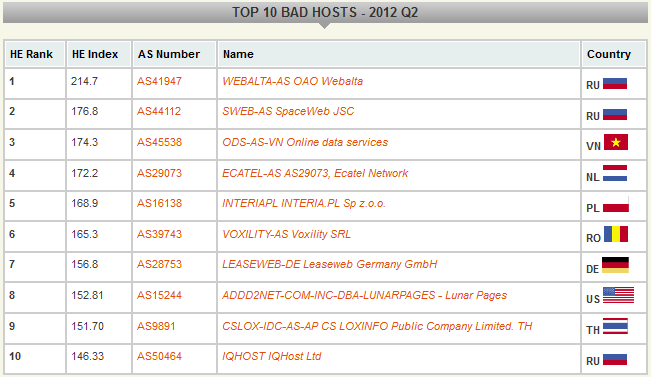

Исследование вредоносной интернет-активности: Россия снова в лидерах

2012-08-15 в 17:45, admin, рубрики: Блог компании «Group-IB», вредоносное ПО, домены, информационная безопасность, спам, Спам (и антиспам), метки: вредоносное ПО, домены, информационная безопасность, спамGroup-IB — российский лидер рынка расследования компьютерных преступлений — совместно с сообществом HostExploit представляет очередной отчет Топ 50 «Самые плохие сети и хосты» по итогам II квартала 2012 года. На этот раз отечественные провайдеры значительно ухудшили свои позиции в данном рейтинге. Это напрямую отразилось на положении России в общем зачете стран, в котором она оказалась на верхней строчке.

Во II квартале 2012 года произошло возвращение на первое место общего рейтинга российского хоста WEBALTA, который уже возглавлял список в начале 2011 года. Индекс HE «победителя» составил 214,67. Данная автономная система перепрыгнула с четвертой позиции на первую из-за высокой концентрации вредоносных программ и иных угроз, включая XSS-атаки и RFI. Напомним, что в прошлом году WEBALTA уже находилась на верхней строчке благодаря наличию огромного количества эксплойт-серверов и серверов Zeus.

Необходимо отметить, что автономные системы, зарегистрированные в России, продолжают ухудшать свое положение. Если в I квартале 2012 года в списке Топ 50 они занимали пять позиций, то в этот раз — уже девять, в том числе первое и второе место общего рейтинга. Российские хосты являются также лидерами в категориях «C&C-серверы» и «Фишинг-серверы». К сожалению, следствием данной тенденции стало ухудшение общего рейтинга России. В зачете стран Российская Федерация с индексом 359,3 «завоевала» верхнюю строчку, опередив Люксембург, Латвию и Украину. Такое положение дел показывает, что, несмотря на успехи масштабных операций против киберпреступных групп, состоящих в так называемом клубе Carberp, предстоит провести еще много работы по очищению зарегистрированных в России систем.

Читать полностью »

Британские регуляторы штрафуют премиум-провайдеров за вредоносное ПО

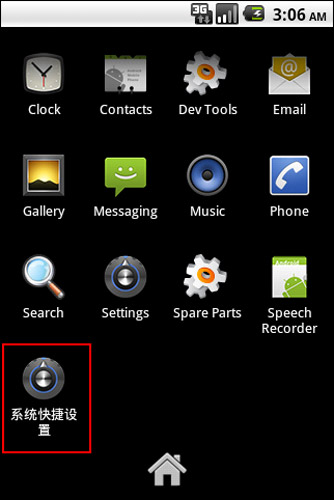

2012-05-28 в 17:09, admin, рубрики: android, android market, Google Play, sms, вредоносное ПО, информационная безопасность, опсосы, Телекомы, трояны, фишинг, метки: android, android market, Google Play, sms, вредоносное ПО, опсосы, трояны, фишинг Британский регулятор PhonepayPlus (независимая организация, занимающаяся надзором за стандартами в области обеспечения премиум-подписок) оштрафовал на $78 тыс. компанию A1 Agregator, занимающуюся проведением премиум-подписками в виде отправки SMS на короткие номера. Причиной для штрафа стало обеспечение указанным провайдером оплат сообщений в заражённых приложениях, в том числе фальшивых (маскирующихся под Angry Birds и другие популярные игры), в которых при каждом открытии приложения отправлялось SMS стоимостью в 5 фунтов. Поводом для расследования стала одна жалоба британского гражданина, обнаружившего значительные списания средств со счёта.

Читать полностью »

Android / Новое вредоносное ПО для Android взламывает смартфоны и подключает их к ботнету

2012-02-14 в 15:51, admin, рубрики: android, вредоносное ПО, метки: android, вредоносное ПО

В начале месяца профессор Ксаксиан Цзян (Xuxian Jiang) из Университета Северной Каролины обнаружил и описал очередное вредоносное ПО для Android, известное под названием RootSmart. В целом действует оно традиционно: после инфицирования смартфона, программа начинает отсылать SMS на платные сервисы мошенников, разоряя таким образом мобильный счет владельца. Но это не единственная особенность RootSmart. Больше всего профессора заинтересовал тот факт, что инфицированные устройства автоматически подключаются к ботнету.

Стоит отметить, что это не первый мобильный клиент ботнет сети. Например, еще в 2010 году существовал такой вирус как Geinimi. Но уникальнойЧитать полностью »